2023'de web sitenizi bir SSL /TLS sertifika artık isteğe bağlı değil, Web'deki hassas müşteri bilgileriyle doğrudan ilgilenmeyen işletmeler için bile. Google gibi arama motorları site güvenliğini bir SEO sıralama sinyali olarak kullanır ve Chrome gibi popüler web tarayıcıları kullanıcıları HTTPS kullanmayan web sitelerine uyarır:

Ancak, web sunucularınızı ve uygulamalarınızı SSL /TLS protokol doğru bir şekilde göz korkutucu gelebilir, çünkü yapılacak çok sayıda gizli yapılandırma ve tasarım seçeneği vardır. Bu kılavuz, SSL kurarken akılda tutulması gereken ana noktalara hızlı bir genel bakış sağlar /TLS hem güvenlik hem de performansa odaklanırken web siteniz için. Hâlâ temel konularla ilgilenecek çok şey var, bu yüzden onu bir dizi adıma ayırdık.

SSL.com geniş bir çeşitlilik sunar SSL/TLS sunucu sertifikaları. Web sitenizi bugün SSL.com'dan bir SSL sertifikasıyla güvence altına alın ve ziyaretçilerinizle güven inşa edin!

Güvenilir bir Sertifika Yetkilisi (CA) Seçin

Sertifikalarınız, yalnızca onları veren CA kadar güvenilirdir. Herkese açık olarak güvenilen tüm CA'lar, büyük işletim sistemi ve tarayıcı kök sertifika programlarındaki konumlarını korumak için sıkı üçüncü taraf denetimlerine tabidir, ancak bazıları bu durumu diğerlerinden daha iyi korumaya sahiptir. (Gibi bir CA arayın SSL.com):

- İşinin çoğu kamuya açık güven alanında mı? PKI. Bu işletmeler zayıf güvenlik uygulamaları ortaya çıkarsa ve kaybedilen her şey, gelişen endüstri standartlarına ayak uydurarak kaybedecekler.

- Kullanıcı güvenliğini ve gizliliğini etkileyen güvenlik açığı keşiflerine verimli ve etkili bir şekilde yanıt verirendüstri genelinde olduğu gibi seri numarası entropisi gibi sektör forumları aranıyor mozilla.dev.security.policy size belirli bir CA'nın sıkıntıya nasıl tepki verdiği konusunda iyi bir fikir verebilir.

- Yararlı ürünler ve hizmetler sunarGenişletilmiş Doğrulama (EV) sertifikaları gibi, sezgisel bir şekilde toplu / otomatik sertifika yayınlama API ya da ACME protokolü, kolay sertifika yaşam döngüsü yönetimi ve izleme hizmetleri ve destek 3. taraf çözümlerinin kapsamlı bir listesiyle entegrasyon için.

- Mükemmel müşteri hizmetleri ve teknik destek konusunda bir üne sahiptir. Şirketinizin web sitesini% 100 güvenli tutmak önemlidir ve işler ters gittiğinde telefonda gerçek bir uzman bulabilmeniz gerekir.

Sertifika Yetkilisi Yetkilendirmesi (CAA)

Sertifika Yetkilisi Yetkilendirmesi (CAA) bir alan adı için sertifika vermesine izin verilen belirli CA'ları belirleyerek web sitelerini korumaya yönelik bir standarttır. Bir CA seçtikten sonra, CAA kayıtlarını yapılandırma yetki vermek için.

Özel Anahtarlarınızı Oluşturun ve Güvende Tutun

The SSL /TLS protokol kullanan bir çift anahtar İnternet üzerinden gönderilen kimliklerin kimliğini doğrulamak ve bilgileri şifrelemek için. Bunlardan biri ( Genel anahtar) geniş bir dağıtım için tasarlanmıştır ve diğeri ( Özel anahtar) mümkün olduğunca güvenli tutulmalıdır. Bu anahtarlar, bir sertifika imzalama isteği (CSR). Özel anahtarlarınızla ilgili aklınızda bulundurmanız gereken birkaç nokta:

- Güçlü Özel Anahtarlar Kullanın: Daha büyük tuşların kırılması daha zordur, ancak daha fazla bilgi işlem yükü gerektirir. Şu anda, en az 2048 bit RSA anahtarı veya 256 bit ECDSA anahtarı önerilir ve çoğu web sitesi bu değerlerle performansı ve kullanıcı deneyimini optimize ederken iyi güvenlik sağlayabilir.

Not: bu iki algoritmaya genel bir bakış için lütfen SSL.com'un makalesine bakın, Karşılaştırma ECDSA ile RSA. - Özel Anahtarlarınızı Koruyun:

- Güvenli ve güvenilir bir ortamda (tercihen dağıtılacakları sunucuda veya FIPS veya Common Criteria uyumlu bir aygıtta) kendi özel anahtarlarınızı oluşturun. asla bir CA'nın (veya başka birinin) sizin adınıza özel anahtarlar oluşturmasına izin verin. SSL.com gibi saygın bir genel CA, güvenli bir donanım belirtecinde veya HSM'de üretilmedikçe ve dışa aktarılamazlarsa, özel anahtarlarınızı asla oluşturmayı veya işlemeyi teklif etmez.

- Özel anahtarlara yalnızca gerektiğinde erişim verin. Yeni anahtarlar oluşturun ve geri almak özel anahtar erişimine sahip çalışanlar şirketten ayrıldığında eski anahtarların tüm sertifikaları.

- Sertifikaları mümkün olduğunca sık sık yenileyin (en azından yılda bir kez iyi olur), tercihen her seferinde yeni oluşturulmuş bir özel anahtar kullanarak. Gibi otomasyon araçları ACME protokolü sık sertifika yenilemeleri planlamak için faydalıdır.

- Özel bir anahtarın güvenliği ihlal edilmişse (veya kullanılmışsa), geri almak bu anahtar için tüm sertifikalar, yeni bir anahtar çifti oluşturur ve yeni anahtar çifti için yeni bir sertifika verir.

Sunucunuzu Yapılandırın

Yüzeyin üzerinde, SSL yükleme /TLS sertifika basit bir işlem gibi görünebilir; ancak, web sunucunuzun hızlı ve güvenli olmasını ve son kullanıcıların tarayıcı hataları ve uyarıları içermeyen sorunsuz bir deneyime sahip olmasını sağlamak için hala alınması gereken birçok yapılandırma kararı vardır. SSL kurarken doğru yolda olmanıza yardımcı olacak bazı yapılandırma işaretçileri /TLS sunucularınızda:

- Tüm ana bilgisayar adlarının kapsandığından emin olun: Sertifikanız, sitenizin alan adını hem dahil hem de hariç kapsıyor mu?

wwwönek? Orada bir Konu Alternatif Adı (SAN) sertifikanın korumayı amaçladığı her alan adı için? - Komple Sertifika Zincirlerini Kurun: Son varlık SSL /TLS sertifikalar genellikle bir CA'nın kök anahtarı yerine ara sertifikalarla imzalanır. Tarayıcılara eksiksiz bir bilgi sağlamak için tüm ara sertifikaların web sunucunuza yüklendiğinden emin olun. sertifika yolu ve son kullanıcılar için güven uyarılarından ve hatalarından kaçının. CA'nız size gerekli tüm ara ürünleri sağlayabilecektir; SSL.com müşterileri bizim Orta Düzey Sertifika İndirme sayfası, birçok sunucu platformu için ara paketleri almak için kullanılır.

- Mevcut SSL Kullan /TLS Protokoller (TLS 1.2 veya 1.3): 2018'in sonlarında, tüm büyük tarayıcı satıcıları kullanımdan kaldırılma planlarını açıkladı TLS 1.0'nin ilk yarısında 1.1 ve 2020. Google önerilmiyor TLS Chrome 1.0'de v1.1 ve v72 (30 Ocak 2919'da yayınlandı). Chrome sürümleri 84 (14 Temmuz 2020'de yayınlandı) ve üzeri, bu protokoller için bir geçiş reklamı uyarısı sunar ve destek, tamamen kaldırıldı Mayıs 2021'de. Daha önceki SSL / için yaygın tarayıcı desteğiTLS SSL v3 gibi sürümler çoktan gitti. Süre TLS 1.2 şu anda SSL'nin en yaygın kullanılan sürümüdür /TLS protokol, TLS 1.3 (en son sürüm) zaten desteklendi en büyük web tarayıcılarının mevcut sürümlerinde.

- Güvenli Şifre Paketlerinin Kısa Listesini Kullanın: Yalnızca en az 128 bit şifreleme sunan veya mümkünse daha güçlü şifreleme paketleri seçin. Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) ayrıca TLS uygulamalar DES şifresini (veya varyantlarını) içeren şifre paketlerinden AES kullananlara taşınır. Son olarak, potansiyel olarak kabul edilebilir şifre paketlerinin yalnızca küçük bir alt kümesinin kullanılması, henüz keşfedilmemiş güvenlik açıkları için saldırı yüzeyini en aza indirir. SSL.com'un eki Kılavuzu TLS Standartlara Uygunluk aşağıdakileri kullanarak en popüler web sunucusu platformları için örnek yapılandırmalar sağlar TLS 1.2

Not: Güvensiz, kullanımdan kaldırılmış şifreleri (RC4 gibi) kullanmak, tarayıcı güvenlik hatalarına neden olabilir.ERR_SSL_VERSION_OR_CIPHER_MISMATCHGoogle Chrome'da. - İleri Gizlilik (FS) kullanın: Ayrıca olarak bilinir mükemmel ileri gizlilik (PFS)FS, güvenliği ihlal edilmiş bir özel anahtarın geçmiş oturum anahtarlarından da ödün vermeyeceğini garanti eder. FS'yi etkinleştirmek için:

- yapılandırma TLS 1.2 Eliptik Eğri Diffie-Hellman (EDCHE) anahtar değişim algoritmasını kullanma (yedek olarak DHE ile) ve mümkünse RSA anahtar değişiminden tamamen kaçının.

- kullanım TLS 1.3. TLS 1.3 herkes için ileri gizlilik sağlar TLS ile oturumlar Geçici Diffie-Hellman (EDH veya DHE) anahtar değişim protokolü.

- etkinleştirme TLS Oturum Başlangıcı: Kalıcı TCP bağlantılarını korumak için korumaları kullanmaya benzer şekilde, TLS oturum devam ettirme, web sunucunuzun yakın zamanda görüşülen SSL /TLS oturum anahtar görüşmelerinin hesaplama yükünü atlayarak oturumları devam ettirin.

- OCSP Zımbalamayı düşünün: OCSP zımbalama web sunucularının, önbelleğe alınmış iptal bilgilerini doğrudan istemciye teslim etmesine izin verir; bu, bir tarayıcının bir web sitesinin sertifikasının iptal edilip edilmediğini kontrol etmek için bir OCSP sunucusuyla iletişim kurması gerekmeyeceği anlamına gelir. Bu talebi ortadan kaldırarak, OCSP zımbalama gerçek bir performans artışı sunar. Daha fazla bilgi için lütfen makalemizi okuyun, Sayfa Yükü Optimizasyonu: OCSP Zımbalama.

Web Uygulaması Tasarımı için En İyi Uygulamaları Kullanın

Web uygulamalarınızı güvenliği göz önünde bulundurarak tasarlamak, sunucunuzu doğru şekilde yapılandırmak kadar önemlidir. Bunlar, kullanıcılarınızın maruz kalmamasını sağlamak için en önemli noktalardır. ortada adam saldırılar ve uygulamanızın iyi güvenlik uygulamaları ile gelen SEO avantajlarını elde etmesi:

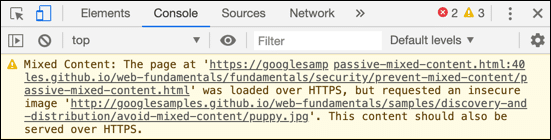

- Karışık İçeriği Ortadan Kaldır: JavaScript dosyaları, resimler ve CSS dosyaları herşey SSL ile erişilebilir /TLS. SSL.com'un makalesinde belirtildiği gibi, Her yerde HTTPS, porsiyon karma içerik artık web sitesi performansını artırmanın kabul edilebilir bir yolu değildir ve tarayıcı güvenlik uyarılarına ve SEO sorunlarına neden olabilir.

- Güvenli Çerezler Kullanın: ayarlamak

Secureçerezlerdeki bayrak, güvenli kanallar (örn. HTTPS) üzerinden iletimi zorlar. Ayrıca, istemci tarafı JavaScript'in çerezlere erişmesini de engelleyebilirsiniz.HttpOnlyile çerezlerin site içi kullanımını işaretleyin ve kısıtlayınSameSitebayrağı. - Üçüncü Taraf Kodunu Değerlendirin: Web sitenizde, yanlışlıkla güvenlik açıkları veya kötü niyetli kodlar ortaya çıkması gibi üçüncü taraf kitaplıklarını kullanmanın olası risklerini anladığınızdan emin olun. Üçüncü taraf güvenilirliğini her zaman elinizden gelen en iyi şekilde inceleyin ve tüm üçüncü taraf kodlarına HTTPS ile bağlayın. Son olarak, web sitenizdeki herhangi bir üçüncü taraf unsurundan yararlanmanızın riske değer olduğundan emin olun.

Teşhis Araçları ile Çalışmanızı Kontrol Edin

SSL kurduktan sonra /TLS sunucunuzda ve web sitenizde veya herhangi bir yapılandırma değişikliği yaparken, her şeyin doğru şekilde kurulduğundan ve sisteminizin güvenli olduğundan emin olmanız önemlidir. Sitenizin SSL'sini kontrol etmek için çok sayıda teşhis aracı mevcuttur.TLS. Örneğin, SSL Shopper's SSL Denetleyicisi sertifikanızın doğru şekilde kurulup kurulmadığını, ne zaman sona ereceğini size bildirecek ve sertifikanızın güven zinciri.

Sitenizi, karışık içerik gibi güvenlik sorunlarını denetleyecek şekilde tarayacak başka çevrimiçi araçlar ve uygulamalar da mevcuttur. Yerleşik geliştirici araçlarını kullanarak bir web tarayıcısı ile karışık içerik olup olmadığını da kontrol edebilirsiniz:

Hangi araçları seçerseniz seçin, SSL'nizi kontrol etmek için bir program belirlemek de önemlidir.TLS kurulum ve yapılandırma. CA'nız da size bu konuda yardımcı olabilir; örneğin, müşterilerimiz için bir kolaylık olarak, SSL.com, sertifika süresinin dolmasının yaklaştığını otomatik olarak bildirir.

HTTP Sıkı Aktarım Güvenliğini (HSTS) uygulayın

HTTP Strict Transport Security (HSTS), web sitelerini protokol düşürme saldırılarına ve tanımlama bilgilerinin ele geçirilmesine karşı korumaya yardımcı olan bir güvenlik ilkesi mekanizmasıdır. Web sunucularının, web tarayıcılarının (veya diğer uyumlu kullanıcı aracılarının) onunla yalnızca güvenli HTTPS bağlantıları kullanarak ve asla güvenli olmayan HTTP protokolü aracılığıyla etkileşimde bulunmaması gerektiğini beyan etmesine olanak tanır. Bu politika, sunucu tarafından kullanıcı aracısına "Strict-Transport-Security" adlı bir HTTP yanıt başlık alanı aracılığıyla iletilir.

Uygulamaya HTTP Katı Taşıma Güvenliği (HSTS), web sunucunuzun yapılandırmasına özel bir yanıt başlığı eklemeniz gerekir.

İşte adım adım bir kılavuz:

- Sitenizin HTTPS'yi desteklediğinden emin olun: HSTS'yi etkinleştirmeden önce sitenizin geçerli bir SSL sertifikası ve HTTPS üzerinden içerik sunabilme. Siteniz henüz HTTPS için yapılandırılmadıysa, SSL sertifikası almak ve sunucunuzu kullanacak şekilde yapılandırın.

Başlık her zaman Strict-Transport-Security "max-age=31536000; includeSubDomains" ayarını yaptı

Bu satır, tarayıcıya tüm alt alanlar dahil olmak üzere gelecek yıl (31,536,000 saniye) boyunca siteniz için her zaman HTTPS kullanmasını söyler.

- Yapılandırmanızı test edin: HSTS başlığını ekledikten sonra, doğru çalıştığından emin olmak için sitenizi test etmelisiniz. Bunu, sitenizi ziyaret ederek ve yanıt başlıklarını kontrol etmek için tarayıcınızın geliştirici araçlarını kullanarak yapabilirsiniz. Belirlediğiniz değerle Strict-Transport-Security başlığını görmelisiniz.

- Sitenizi HSTS önyükleme listesine eklemeyi düşünün: HSTS önyükleme listesi, tarayıcılara HSTS özellikli olarak kodlanmış sitelerin bir listesidir. Bu, HSTS başlığı alınmadan önce bile sitenize ilk bağlantının güvenli olmasını sağladığı için ekstra bir koruma düzeyi sağlar. Sitenizi hstspreload.org adresindeki HSTS önyükleme listesine gönderebilirsiniz.

Kullanım çantası: Bir haber sitesi, URL'de yanlışlıkla "https" yerine "http" yazsalar bile kullanıcılarının her zaman güvenli bir şekilde bağlanmasını sağlamak ister. Web sitesi, Strict-Transport-Security başlığını sunucu yapılandırmasına ekleyerek, uzun bir maksimum yaş belirleyerek ve tüm alt alanları dahil ederek HSTS'yi kullanır. Bu, kullanıcı aracılarına her zaman HTTPS kullanarak bağlanmalarını söyler ve kullanıcıları HTTP bağlantısını düşürmeye ve çerezlerini çalmaya çalışan saldırılardan korur. Web sitesi ayrıca ekstra koruma için kendisini HSTS önyükleme listesine sunar.

HTTP Ortak Anahtar Sabitleme (HPKP) uygulayın

HTTP Açık Anahtar Sabitleme (HPKP), bir web sunucusunun belirli bir kriptografik genel anahtarı kendisi ile ilişkilendirmesine izin veren bir güvenlik özelliğiydi. ortadaki adam (MITM) saldırıları Sahte sertifikalarla.

İşte nasıl kullanıldığına dair kısa bir genel bakış:

- Sabitleme Bilgisi Oluştur: HPKP'nin uygulanmasındaki ilk adım, sabitleme bilgilerinin oluşturulmasıydı. Bu, sertifikanın genel anahtarının veya ara veya kök sertifikanın genel anahtarının kriptografik bir karmasını oluşturmayı içeriyordu.

- Web Sunucusunu Yapılandırın: Bir sonraki adım, web sunucusunu şunları içerecek şekilde yapılandırmaktı: Genel Anahtar Pimleri HTTP yanıtlarda başlık. Bu başlık, ortak anahtarların özetlerini ("iğneler"), geçerlilik süresini (tarayıcının bilgileri ne kadar süre hatırlaması gerektiğini) ve isteğe bağlı olarak bir rapor URI'sini (tarayıcının pin doğrulama hatalarının raporlarını göndereceği yer) içerir.

- Pin Doğrulama Hatalarını Yönetin: HPKP'yi destekleyen bir tarayıcı, sabitlenmiş ortak anahtarlardan en az birini içermeyen bir sertifika zinciri aldıysa, bağlantıyı güvenilmeyen olarak kabul eder. Bir rapor URI'si belirtilmişse, tarayıcı bu URI'ye bir başarısızlık raporu da gönderir.

Ancak, kötüye kullanım riski ve hizmet reddine neden olma potansiyeli nedeniyle, HPKP çoğu tarayıcı tarafından kullanımdan kaldırılmıştır ve artık önerilen bir uygulama değildir. HPKP'nin yanlış yapılandırılması, bir web sitesine erişilemez hale gelmesine neden olabilir.

Kullanım çantası: Geçmişte bir teknoloji şirketi, genel anahtarlarını sunucularına sabitlemek için HPKP'yi kullanıyordu. Bu, bir Sertifika Yetkilisinin (CA) güvenliği ihlal edildiğinde ve etki alanları için yanlışlıkla bir sertifika verildiğinde, sabitlenmiş anahtarlardan biriyle eşleşen bir genel anahtara sahip olmadıkça tarayıcıların buna güvenmemesini sağladı. Ancak, sabitlenmiş anahtarlara erişimi kaybetmemek için çok dikkatli olmaları gerekiyordu, bu da web sitelerine erişilemez hale gelecekti. Ayrıca, sitelerini önbelleğe alınmış sabitleme bilgilerine sahip kullanıcılar için erişilemez kılmaktan kaçınmak için, pimleri süreleri dolmadan önce döndürmek için bir sürecin yürürlükte olduğundan emin olmaları gerekiyordu.

SSL.com geniş bir çeşitlilik sunar SSL/TLS sunucu sertifikaları. Web sitenizi bugün SSL.com'dan bir SSL sertifikasıyla güvence altına alın ve ziyaretçilerinizle güven inşa edin!

kullanım TLS Protokol Düşürme Saldırılarını Önlemek için Yedek SCSV

TLS Yedek SCSV (Sinyal Şifreleme Paketi Değeri), protokol düşürme saldırılarını önlemek için tanıtılan bir mekanizmadır. Bu saldırılar, bir saldırganın bağlantı kurulum sürecine müdahale etmesi ve istemciyi ve sunucuyu protokolün her ikisinin de gerçekte desteklediğinden daha az güvenli bir sürümünü kullanmaları için kandırmasıyla gerçekleşir.

İşte nasıl uygulayabileceğiniz TLS Yedek SCSV:

- Sunucunuzun SSL'sini Güncelleyin/TLS Kütüphane: İlk adım, sunucunuzun SSL/TLS kütüphane destekleri TLS Yedek SCSV. Bu özellik OpenSSL 1.0.1j, 1.0.0o ve 0.9.8zc'de tanıtıldı. Farklı bir SSL kullanıyorsanız/TLS kitaplığı, belgelerini kontrol edin veya geliştiricileri ile iletişime geçin.

- Sunucunuzu Yapılandırın: Sunucunuzun SSL/TLS kütüphane destekleri TLS Yedek SCSV'yi kullanmak için sunucunuzu yapılandırmanız gerekebilir. Kesin adımlar, sunucu yazılımınıza bağlı olacaktır. Örneğin, Apache'de yapılandırma dosyanıza şu şekilde bir satır eklemeniz veya değiştirmeniz gerekebilir:

SSLProtokolü Tümü -SSLv2 -SSLv3

Bu satır, sunucuya SSLv2 ve SSLv3 dışındaki tüm protokol sürümlerini kullanmasını söyler. İstemci ve sunucunun her ikisi de destekliyorsa TLS 1.2, ancak müşteri kullanmaya çalışır TLS 1.1 (belki bir saldırganın müdahalesi nedeniyle), sunucu bunu bir geri dönüş girişimi olarak algılar ve bağlantıyı reddeder.

- Sunucunuzu Test Edin: Sunucunuzu yapılandırdıktan sonra, doğru şekilde uygulandığından emin olmak için test etmelisiniz. TLS Yedek SCSV. Bu konuda size yardımcı olabilecek SSL Labs Sunucu Testi gibi çeşitli çevrimiçi araçlar vardır.

Kullanım çantası: Global bir şirketin kullandığı TLS Dahili iletişimini korumak için yedek SCSV. Bu, bir saldırgan bir protokol düşürmeyi zorlamaya çalışırsa, sunucunun bunu fark etmesini ve bağlantıyı reddederek şirketin hassas verilerini korumasını sağlar. Kurumun BT ekibi sunucularının SSL/SSL'lerini düzenli olarak günceller.TLS En son güvenlik özelliklerini kullandıklarından emin olmak için kitaplıklar ve yapılandırmalar ve sunucularını test etmek ve doğru bir şekilde uyguladıklarından emin olmak için çevrimiçi araçlar kullanırlar. TLS Yedek SCSV.

Karışık İçerik Sorunlarından Kaçının

Karma içerik, güvenli bir HTTPS bağlantısı üzerinden yüklenen bir web sayfası, güvenli olmayan bir HTTP bağlantısı üzerinden yüklenen resimler, videolar, stil sayfaları veya komut dosyaları gibi kaynaklar içerdiğinde ortaya çıkan bir güvenlik riskidir. Tarayıcılar bu karışık içeriği engelleyebilir veya kullanıcıya uyarı görüntüleyerek kullanıcının sitenin güvenlik algısına zarar verebilir.

Karışık içerik sorunlarını şu şekilde önleyebilirsiniz:

- Tüm Kaynaklar için HTTPS Kullanın: Karma içerikten kaçınmanın en basit yolu, sitenizdeki tüm kaynakların HTTPS üzerinden yüklenmesini sağlamaktır. Buna resimler, komut dosyaları, stil sayfaları, iframe'ler, AJAX istekleri ve sitenizin kullandığı diğer kaynaklar dahildir.

- Sitenizin Kodunu Güncelleyin: Sitenizin kodu, kaynaklar için sabit kodlanmış HTTP URL'leri içeriyorsa, bunun yerine HTTPS kullanmak için bunları güncellemeniz gerekir. Kaynak, HTTPS'yi desteklemeyen bir sunucuda barındırılıyorsa, kaynağı kendi sunucunuzda barındırmanız veya HTTPS üzerinden yüklenebilecek alternatif bir kaynak bulmanız gerekebilir.

- Sunucunuzu İçerik-Güvenlik-İlke Başlığı Gönderecek Şekilde Yapılandırın: Content-Security-Policy (CSP) HTTP başlığı, sitenizin hangi kaynakları yüklemesine izin verildiğini kontrol etmenizi sağlar. Yalnızca HTTPS kaynaklarına izin veren bir CSP başlığı ayarlayarak sitenizin yanlışlıkla karışık içerik içermemesini sağlayabilirsiniz.

Kullanım çantası: Çevrimiçi bir dergi, resimler ve komut dosyaları da dahil olmak üzere tüm içeriğin HTTPS üzerinden yüklenmesini sağlar. Bu, saldırganların bu kaynakları kurcalamasını ve potansiyel olarak kötü amaçlı içerik enjekte etmesini engeller. Derginin web geliştiricileri, tüm kaynakların HTTPS üzerinden yüklendiğinden emin olmak için sitenin kodunu düzenli olarak gözden geçiriyor ve sunucularını sıkı bir Content-Security-Policy başlığı gönderecek şekilde yapılandırıyorlar. Ayrıca, sitelerini karışık içerik sorunlarına karşı taramak ve bulduklarını düzeltmek için çevrimiçi araçlar kullanırlar.

Birden Çok Siteyi Barındırmak için Sunucu Adı Göstergesini (SNI) Kullanın

Sunucu Adı Göstergesi (SNI) bir uzantısıdır TLS bir sunucunun aynı IP adresi ve bağlantı noktası numarası üzerinde birden çok sertifika sunmasına izin veren protokol. Bu özellikle, her biri kendi SSL sertifikasına sahip birden çok güvenli web sitesini aynı sunucuda barındırması gereken web barındırma sağlayıcıları için kullanışlıdır.

SNI'yi şu şekilde kullanabilirsiniz:

- Sunucu Yazılımınızın SNI'yı Desteklediğinden Emin Olun: İlk adım, sunucu yazılımınızın SNI'yi desteklediğinden emin olmaktır. Apache, Nginx ve IIS dahil çoğu modern web sunucusu SNI'yi destekler.

- Sunucunuzu Yapılandırın: Bir sonraki adım, sunucunuzu SNI kullanacak şekilde yapılandırmaktır. Bu genellikle, sunucuda barındırmak istediğiniz her site için ayrı bir yapılandırma bloğu eklemeyi ve SSL sertifikası her site için kullanmak üzere. Kesin adımlar, sunucu yazılımınıza bağlı olacaktır.

- Yapılandırmanızı Test Edin: Sunucunuzu yapılandırdıktan sonra, SNI'yi doğru kullandığından emin olmak için test etmelisiniz. Bunu, sunucuda barındırdığınız her siteyi ziyaret ederek ve doğru SSL sertifikasının kullanıldığını kontrol ederek yapabilirsiniz.

Kullanım çantası: Bir barındırma sağlayıcısı, aynı IP adresinden birden çok web sitesine hizmet vermek için SNI kullanır. Bu, IP adres alanlarını verimli bir şekilde kullanmalarına ve ağ yapılandırmalarını basitleştirmelerine olanak tanır. Sunucularını her site için farklı bir SSL sertifikası kullanacak şekilde yapılandırırlar ve her site için doğru sertifikanın kullanıldığından emin olmak için yapılandırmalarını düzenli olarak test ederler. Bu, hepsi aynı IP adresinden hizmet alıyor olsa bile her sitenin güvenli ve güvenilir bir bağlantıya sahip olmasını sağlar.

Oturum Sürdürme ile Performansı Optimize Edin

Oturumun devam ettirilmesi şu özelliğin bir özelliğidir: TLS bir istemcinin ve sunucunun birden çok oturumda aynı şifreleme anahtarlarını kullanmasına izin vererek her seferinde yeni bir güvenli bağlantı kurma yükünü azaltan protokol. Bu, özellikle istemcinin sık sık bağlantısını kesip yeniden bağlandığı uygulamalar için performansı önemli ölçüde artırabilir.

Oturum devam ettirmeyi şu şekilde kullanabilirsiniz:

- Sunucu Yazılımınızın Oturum Sürdürmeyi Desteklediğinden Emin Olun: İlk adım, sunucu yazılımınızın oturum sürdürmeyi desteklediğinden emin olmaktır. Apache, Nginx ve IIS dahil çoğu modern web sunucusu bu özelliği destekler.

- Sunucunuzu Yapılandırın: Bir sonraki adım, sunucunuzu oturum sürdürmeyi kullanacak şekilde yapılandırmaktır. Bu genellikle oturum önbelleğinin etkinleştirilmesini ve önbellek için bir zaman aşımı değeri ayarlanmasını içerir. Kesin adımlar, sunucu yazılımınıza bağlı olacaktır.

- Yapılandırmanızı Test Edin: Sunucunuzu yapılandırdıktan sonra, oturum sürdürmeyi doğru bir şekilde kullandığından emin olmak için test etmelisiniz. kurarak bunu yapabilirsiniz. TLS sunucunuza bağlantı, bağlantıyı kesme ve ardından yeniden bağlanma. Oturum devam ettirme düzgün çalışıyorsa, ikinci bağlantının kurulması birinciden daha hızlı olmalıdır.

Kullanım çantası: Bir mobil uygulama, hızlı ve güvenli bağlantıları sürdürmek için oturumun devam ettirilmesini kullanır. Bu, uygulamanın bir kesintiden sonra hızlı bir şekilde güvenli bir bağlantı kurmasına izin verdiği için, uygulama düzensiz ağ kapsama alanına sahip alanlarda kullanıldığında özellikle kullanışlıdır. Uygulamanın geliştiricileri, sunucularını oturum sürdürmeyi kullanacak şekilde yapılandırır ve düzgün çalıştığından emin olmak için özelliği düzenli olarak test eder. Bu, uygulamanın zorlu ağ koşullarında bile kullanıcılar için hızlı ve sorunsuz bir deneyim sunabilmesini sağlar.

OCSP Zımbalama ile Sertifika Geçerliliğini Sağlayın

Çevrimiçi Sertifika Durum Protokolü (OCSP) zımbalama, SSL/TLS bağlantının güvenliğini korurken. Sunucunun Sertifika Yetkilisinden (CA) kendi sertifikalarının mevcut durumunu almasına ve ardından bu durumu istemcilere teslim etmesine olanak tanır. TLS tokalaşma.

OCSP zımbalamayı şu şekilde uygulayabilirsiniz:

- Sunucu Yazılımınızın OCSP Zımbalamayı Desteklediğinden Emin Olun: İlk adım, sunucu yazılımınızın OCSP zımbalamayı desteklediğinden emin olmaktır. Apache, Nginx ve IIS dahil çoğu modern web sunucusu bu özelliği destekler.

- Sunucunuzu Yapılandırın: Bir sonraki adım, sunucunuzu OCSP zımbalamayı kullanacak şekilde yapılandırmaktır. Bu genellikle sunucunuzun SSL/TLS yapılandırma ve sunucunun OCSP yanıtlarını depolaması için bir konum belirleme. Kesin adımlar, sunucu yazılımınıza bağlı olacaktır.

- Yapılandırmanızı Test Edin: Sunucunuzu yapılandırdıktan sonra, OCSP zımbalamayı doğru şekilde kullandığından emin olmak için test etmelisiniz. kurarak bunu yapabilirsiniz. TLS sunucunuza bağlantı ve sunucunun bir OCSP yanıtı içerip içermediğini kontrol etme TLS tokalaşma.

Kullanım çantası: Çevrimiçi bir satıcı, SSL sertifikasının durumunu hızlı bir şekilde doğrulamak için OCSP zımbalama yöntemini kullanır. Bu, müşterilerin her zaman güvenli bir bağlantıya sahip olmalarını ve verilerinin güvende olduğuna güvenebilmelerini sağlar. Satıcının BT ekibi, sunucularını OCSP zımbalamayı kullanacak şekilde yapılandırır ve düzgün çalıştığından emin olmak için özelliği düzenli olarak test eder. Bu, müşterilerinin güvenini korumaya ve hassas verilerini korumaya yardımcı olur.

devre dışı bırakmak TLS SUÇ Saldırısını Azaltmak için Sıkıştırma

TLS sıkıştırma, SSL/TLS ağ üzerinden gönderilmesi gereken veri miktarını azaltarak. Ancak, bağlantıyı CRIME (Compression Ratio Info-leak Made Easy) saldırısına karşı savunmasız hale getirebilir ve bu da bir saldırganın şifreli trafiğin içeriğini çıkarmasına olanak verebilir.

İşte nasıl devre dışı bırakabileceğiniz TLS sıkıştırma:

- Sunucu Yazılımınızın Devre Dışı Bırakmayı Desteklediğinden Emin Olun TLS Sıkıştırma: İlk adım, sunucu yazılımınızın devre dışı bırakmayı desteklediğinden emin olmaktır. TLS sıkıştırma. Apache, Nginx ve IIS dahil çoğu modern web sunucusu bu özelliği destekler.

- Sunucunuzu Yapılandırın: Bir sonraki adım, sunucunuzu devre dışı bırakacak şekilde yapılandırmaktır. TLS sıkıştırma. Kesin adımlar, sunucu yazılımınıza bağlı olacaktır. Örneğin, Apache'de yapılandırma dosyanıza şöyle bir satır ekleyebilirsiniz:

SSLSıkıştırma kapalı

Bu satır, sunucuya SSL/ için sıkıştırma kullanmamasını söyler.TLS bağlantıları.

- Yapılandırmanızı Test Edin: Sunucunuzu yapılandırdıktan sonra, doğru şekilde devre dışı bırakıldığından emin olmak için test etmelisiniz. TLS sıkıştırma. kurarak bunu yapabilirsiniz. TLS sunucunuza bağlantı ve bağlantının sıkıştırma kullanmadığını kontrol etme.

Kullanım çantası: Bir finans kurumu devre dışı bırakır TLS SUÇ saldırısına karşı korumak için sunucularında sıkıştırma. Bu, hesap numaraları ve işlem ayrıntıları gibi hassas finansal verilerin gizliliğinin sağlanmasına yardımcı olur. Kurumun BT ekibi, sunucularını devre dışı bırakacak şekilde yapılandırır. TLS sıkıştırma ve bu güvenlik önlemini doğru bir şekilde uyguladıklarından emin olmak için sunucuları düzenli olarak test ederler. Bu, kurumun müşterilerini korumaya ve güvenlerini sürdürmeye yardımcı olur.

Uygulamak TLS Seans Biletlerini Doğru Şekilde

TLS oturum biletleri, TLS Bir istemcinin ve sunucunun tam bir el sıkışma gerçekleştirmesine gerek kalmadan önceki bir oturuma devam etmesine izin vererek performansı artırabilen protokol. Ancak, potansiyel güvenlik sorunlarından kaçınmak için doğru şekilde uygulanmaları gerekir.

İşte doğru bir şekilde nasıl uygulayabileceğiniz TLS oturum biletleri:

- Sunucu Yazılımınızın Desteklediğinden Emin Olun TLS Oturum Biletleri: İlk adım, sunucu yazılımınızın desteklediğinden emin olmaktır. TLS oturum biletleri. Apache, Nginx ve IIS dahil çoğu modern web sunucusu bu özelliği destekler.

- Sunucunuzu Yapılandırın: Bir sonraki adım, sunucunuzu kullanacak şekilde yapılandırmaktır. TLS oturum biletleri. Bu genellikle sunucunuzun SSL/TLS yapılandırma. Kesin adımlar, sunucu yazılımınıza bağlı olacaktır.

- Benzersiz Oturum Bilet Anahtarlarını Kullanın: Olası güvenlik sorunlarını önlemek için her sunucu benzersiz bir oturum bileti anahtarı kullanmalıdır. Bir yük dengeleyici kullanıyorsanız, istemcilerin başka bir sunucuyla oturum oluşturmak için bir sunucu tarafından verilen bir oturum biletini kullanmasına izin vermek yerine, istemcileri oturum biletlerine göre dağıtacak şekilde yapılandırmanız gerekir.

- Oturum Bilet Anahtarlarını Düzenli Olarak Döndürün: Güvenliği daha da artırmak için, oturum bileti anahtarlarınızı düzenli olarak değiştirmelisiniz. Bu genellikle sunucu yazılımınız veya ayrı bir anahtar yönetim sistemi kullanılarak otomatikleştirilebilir.

Kullanım çantası: Birden çok sunucuya sahip büyük bir teknoloji şirketi, her sunucunun benzersiz bir oturum bileti anahtarı kullanmasını sağlar. Bu, bir saldırganın başka bir sunucudaki bir kullanıcının kimliğine bürünmek için bir sunucudaki oturum biletini kullanabilmesini engeller. Şirketin BT ekibi, sunucularını kullanacak şekilde yapılandırır. TLS oturum biletleri ve oturum bileti anahtarlarını düzenli olarak döndürmek için bir sistem kurarlar. Ayrıca yük dengeleyicilerini, istemcileri oturum biletlerine göre dağıtacak şekilde yapılandırarak sistemlerinin güvenliğini daha da artırırlar.

Güvenli Yeniden Pazarlığı Etkinleştir

Güvenli yeniden anlaşma, SSL/TLS istemci veya sunucunun yeni bir istekte bulunmasına izin veren protokoller TLS bir oturumun ortasında el sıkışma. Bu, şifreleme anahtarlarını yenilemek veya şifreleme düzeyini değiştirmek gibi çeşitli nedenlerle yararlı olabilir. Ancak, güvenli bir şekilde ele alınmazsa, bir saldırgan tarafından şifrelenmiş iletişime düz metin eklemek için kullanılabilir.

Güvenli yeniden anlaşmayı şu şekilde etkinleştirebilirsiniz:

- Sunucu Yazılımınızın Güvenli Yeniden Anlaşmayı Desteklediğinden Emin Olun: İlk adım, sunucu yazılımınızın güvenli yeniden anlaşmayı desteklediğinden emin olmaktır. Apache, Nginx ve IIS dahil çoğu modern web sunucusu bu özelliği destekler.

- Sunucunuzu Yapılandırın: Bir sonraki adım, sunucunuzu güvenli yeniden anlaşma kullanacak şekilde yapılandırmaktır. Bu genellikle sunucunuzun SSL/TLS yapılandırma. Kesin adımlar, sunucu yazılımınıza bağlı olacaktır.

- Yapılandırmanızı Test Edin: Sunucunuzu yapılandırdıktan sonra, güvenli yeniden anlaşmayı doğru şekilde kullandığından emin olmak için test etmelisiniz. kurarak bunu yapabilirsiniz. TLS sunucunuza bağlantı ve ardından bağlantıyı yeniden müzakere etmeye çalışmak.

Kullanım çantası: Bir sosyal medya platformu, kullanıcı verilerini korumak için güvenli yeniden anlaşma sağlar. Bu, bir saldırganın kullanıcı ile sunucu arasındaki şifreli iletişime kötü amaçlı içerik enjekte etmesini engeller. Platformun BT ekibi, sunucularını güvenli yeniden anlaşma kullanacak şekilde yapılandırır ve bu güvenlik önlemini doğru şekilde uyguladıklarından emin olmak için sunucuları düzenli olarak test eder. Bu, platformun kullanıcılarını korumaya ve güvenlerini sürdürmeye yardımcı olur.

DoS Saldırılarını Önlemek için İstemci Tarafından Başlatılan Yeniden Anlaşmayı Devre Dışı Bırakın

İstemci tarafından başlatılan yeniden anlaşma, SSL/TLS İstemcinin yeni bir istekte bulunmasına izin veren protokoller TLS bir oturumun ortasında el sıkışma. Ancak, bir saldırgan bir sunucuyu oturumları sürekli olarak yeniden müzakere etmeye zorlayabilirse, aşırı kaynak tüketebilir ve potansiyel olarak bir hizmet reddi (DoS) saldırısına yol açabilir.

İstemci tarafından başlatılan yeniden anlaşmayı şu şekilde devre dışı bırakabilirsiniz:

- Sunucu Yazılımınızın İstemci Tarafından Başlatılan Yeniden Anlaşmayı Devre Dışı Bırakmayı Desteklediğinden Emin Olun: İlk adım, sunucu yazılımınızın istemci tarafından başlatılan yeniden anlaşmayı devre dışı bırakmayı desteklediğinden emin olmaktır. Apache, Nginx ve IIS dahil çoğu modern web sunucusu bu özelliği destekler.

- Sunucunuzu Yapılandırın: Bir sonraki adım, sunucunuzu istemci tarafından başlatılan yeniden anlaşmayı devre dışı bırakacak şekilde yapılandırmaktır. Bu genellikle sunucunuzun SSL/TLS yapılandırma. Kesin adımlar, sunucu yazılımınıza bağlı olacaktır.

- Yapılandırmanızı Test Edin: Sunucunuzu yapılandırdıktan sonra, istemci tarafından başlatılan yeniden anlaşmayı doğru şekilde devre dışı bıraktığından emin olmak için test etmelisiniz. kurarak bunu yapabilirsiniz. TLS sunucunuza bağlantı ve ardından bağlantıyı yeniden müzakere etmeye çalışmak. Sunucu, yeniden anlaşma isteğini doğru bir şekilde reddederse, doğru şekilde yapılandırılmış demektir.

Kullanım çantası: Çevrimiçi bir oyun platformu, olası DoS saldırılarına karşı koruma sağlamak için istemci tarafından başlatılan yeniden anlaşmayı devre dışı bırakır. Bu, potansiyel saldırılar karşısında bile platformun kullanıcıların kullanımına açık kalmasını sağlamaya yardımcı olur. Platformun BT ekibi, sunucularını istemci tarafından başlatılan yeniden anlaşmayı devre dışı bırakacak şekilde yapılandırır ve bu güvenlik önlemini doğru şekilde uyguladıklarından emin olmak için sunucuları düzenli olarak test eder. Bu, platformun kullanıcılarını korumaya ve güvenlerini sürdürmeye yardımcı olur.

Yeni Güvenlik Açıkları Hakkında Dikkatli Olun

Web güvenliği sürekli hareket eden bir hedeftir ve her zaman bir sonraki saldırıyı beklemeli ve sunucunuza güvenlik yamaları derhal uygulamalısınız. Bu, bilgi güvenliği söz konusu olduğunda ufukta olanları okumak ve onlarla iletişim halinde olmak ve ayrıca yazılım güncellemelerini, özellikle de kritik olanları takip etmek anlamına gelir. SSL.com web sitesi (şu anda bunu okuduğunuz yerde), SSL hakkında güncel kalmak için harika bir kaynaktır /TLS ve bilgi güvenliği.

Ama ne hakkında…?

Bu kılavuzda ele alınan konulardan herhangi biri hakkında daha fazla bilgi edinmek ve ortaya çıkan yeni sorunlar ve teknolojiler hakkında bilgi edinmek isterseniz, SSL.com'a göz atıp arama yaparak başlayabilirsiniz. Bilgi BankasıSSL alanındaki yeni gelişmelerle haftalık olarak güncel tuttuğumuz /TLS ve PKI. Ayrıca, istediğiniz zaman e-posta yoluyla destek ekibimizle iletişime geçmekten çekinmeyin. Support@SSL.com, telefonda 1-877-SSL-Secureveya bu sayfanın sağ altındaki sohbet bağlantısını tıklayarak.

SSL.com çok çeşitli SSL /TLS sunucu sertifikaları HTTPS web siteleri için.

SSL sertifikaları hakkında uzman tavsiyesi alın.

Danışmanlık için formu doldurun.