Όλες οι εκδόσεις του SSL /TLS πρωτόκολλο πριν από TLS 1.2 έχουν καταργηθεί και θεωρούνται ανασφαλείς. Πολλές πλατφόρμες διακομιστών ιστού έχουν ακόμη TLS 1.0 και TLS 1.1 ενεργοποιημένο από προεπιλογή. Ωστόσο, όλα τα σύγχρονα προγράμματα περιήγησης ιστού είναι συμβατά με TLS 1.2. Για αυτόν τον λόγο, είναι καλή ιδέα για τους κατόχους ιστότοπων να ελέγχουν τη διαμόρφωση του διακομιστή τους για να βεβαιωθούν ότι μόνο οι τρέχουσες, ασφαλείς εκδόσεις του SSL /TLS είναι ενεργοποιημένα και όλα τα άλλα (συμπεριλαμβανομένων TLS 1.0, TLS 1.1 και SSL 3.0) είναι απενεργοποιημένα.

Αυτός ο οδηγός περιλαμβάνει οδηγίες για τον έλεγχο των εκδόσεων SSL /TLS είναι ενεργοποιημένα σε έναν ιστότοπο, απενεργοποιώντας παρωχημένες εκδόσεις SSL /TLS στο Apache και το Nginx, και εμφανίζει παραδείγματα σφαλμάτων προγράμματος περιήγησης που προκύπτουν από διακομιστές που χρησιμοποιούν μόνο καταργημένες, ανασφαλείς εκδόσεις SSL /TLS.

Έλεγχος ενεργοποιημένου SSL /TLS εκδόσεις

Ηλεκτρονικά εργαλεία

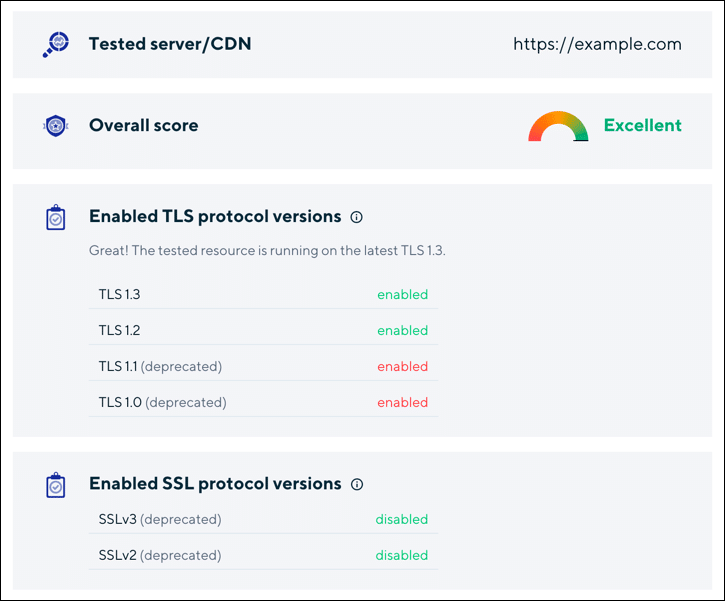

Μπορείτε να ελέγξετε γρήγορα τις εκδόσεις του SSL /TLS υποστηρίζει ο ιστότοπός σας μεταβαίνοντας σε CDN77 TLS Έλεγχος και εισάγοντας το όνομα τομέα που θέλετε να ελέγξετε. Όπως φαίνεται παρακάτω, https://example.com απενεργοποιεί προς το παρόν SSL εκδόσεις 2 και 3, αλλά επιτρέπει όλες τις εκδόσεις του TLS (συμπεριλαμβανομένων των καταργημένων TLS 1.1 και 1.0):

Nmap

Μπορείτε επίσης να ελέγξετε για το SSL /TLS εκδόσεις και κρυπτογράφησης που υποστηρίζονται από έναν ιστότοπο με το ανοιχτού κώδικα nmap εργαλείο γραμμής εντολών:

nmap --script ssl-enum-ciphers -p

Η προεπιλεγμένη θύρα για SSL /TLS is 443. Η παρακάτω εντολή θα δημιουργήσει μια αναφορά για example.com:

$ nmap --script ssl-enum-ciphers -p 443 example.com Έναρξη Nmap 7.80 (https://nmap.org) στις 2020-08-25 13:10 Αναφορά σάρωσης EDT Nmap για το example.com (93.184.216.34) Ο κεντρικός υπολογιστής έχει αυξηθεί (καθυστέρηση 0.031s). Άλλες διευθύνσεις για παράδειγμα.com (δεν έχουν σαρωθεί): 2606: 2800: 220: 1: 248: 1893: 25c8: 1946 ΛΙΜΕΝΙΚΗ ΥΠΗΡΕΣΙΑ ΛΙΜΑΝΙ 443 / tcp άνοιγμα https | ssl-enum-ciphers: | TLSv1.0: | κρυπτογραφητές: | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - Α | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - Α | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - Α | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - Α | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - Α | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - Α | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - Α | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - Α | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - Α | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - Α | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - Α | συμπιεστές: | NULL | προτίμηση cipher: διακομιστής | TLSv1.1: | κρυπτογραφητές: | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - Α | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - Α | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - Α | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - Α | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - Α | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - Α | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - Α | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - Α | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - Α | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - Α | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - Α | συμπιεστές: | NULL | προτίμηση cipher: διακομιστής | TLSv1.2: | κρυπτογραφητές: | TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp256r1) - Α | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp256r1) - Α | TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 2048) - Α | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 2048) - Α | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp256r1) - Α | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp256r1) - Α | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp256r1) - Α | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp256r1) - Α | TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 2048) - Α | TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 2048) - Α | TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 2048) - Α | TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 2048) - Α | TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - Α | TLS_DHE_RSA_WITH_CAMELLIA_256_CBC_SHA (dh 2048) - Α | TLS_DHE_RSA_WITH_CAMELLIA_128_CBC_SHA (dh 2048) - Α | TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - Α | TLS_RSA_WITH_CAMELLIA_256_CBC_SHA (rsa 2048) - Α | TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - Α | TLS_RSA_WITH_CAMELLIA_128_CBC_SHA (rsa 2048) - Α | TLS_DHE_RSA_WITH_SEED_CBC_SHA (dh 2048) - A | TLS_RSA_WITH_SEED_CBC_SHA (rsa 2048) - Α | συμπιεστές: | NULL | Προτίμηση cipher: διακομιστής | _ ελάχιστη ισχύς: Έγινε Nmap: 1 διεύθυνση IP (1 host up) σαρώθηκε σε 3.88 δευτερόλεπτα

Διαμόρφωση διακομιστή

Apache

Για να απενεργοποιήσετε TLS 1.0 και 1.1 στο Apache, θα χρειαστεί να επεξεργαστείτε το αρχείο διαμόρφωσης που περιέχει το SSLProtocol οδηγία για τον ιστότοπό σας. Αυτό το αρχείο μπορεί να βρίσκεται σε διαφορετικά μέρη, ανάλογα με την πλατφόρμα, την έκδοση ή άλλες λεπτομέρειες εγκατάστασης. Μερικές πιθανές τοποθεσίες είναι:

/usr/local/apache2/conf/extra/httpd-ssl.conf(προεπιλεγμένη εγκατάσταση Apache)/etc/apache2/mods-enabled/ssl.conf(Ubuntu / Debian)/private/etc/apache2/extra/httpd-ssl.conf(mac OS)

Όταν εντοπίσετε το σωστό αρχείο διαμόρφωσης, αναζητήστε μια γραμμή που ξεκινά με SSLProtocol. Αυτό το παράδειγμα, από μια προεπιλεγμένη εγκατάσταση MacOS Apache, απενεργοποιεί το SSLv3 με το - χειριστής αλλά επιτρέπει TLS 1.0 και 1.1:

SSLProtocol all -SSLv3

Μπορείτε να απενεργοποιήσετε όλες τις παρωχημένες εκδόσεις του SSL /TLS υποστηρίζεται από το Apache καθορίζοντάς τα ως εξής:

SSLProtocol όλα -SSLv3 -TLSv1 -TLSv1.1

Η παραπάνω διαμόρφωση επιτρέπει TLS 1.2, καθώς και TLS 1.3 εάν είναι διαθέσιμο στο περιβάλλον σας.

Apache και εικονικοί κεντρικοί υπολογιστές

Το Apache μπορεί να εκτελεί περισσότερους από έναν ιστότοπους σε έναν μόνο διακομιστή. Αυτά τα εικονικούς οικοδεσπότες μπορεί να βασίζεται σε αριθμό IP, θύρα ή όνομα τομέα και μπορεί να περιλαμβάνει ρυθμίσεις που παρακάμπτουν τη βασική διαμόρφωση για το Apache. Για αυτόν τον λόγο, θα πρέπει να ελέγξετε τις ρυθμίσεις για κάθε εικονικό κεντρικό υπολογιστή στα αρχεία διαμόρφωσής σας, ειδικά εάν οι αλλαγές σας στο SSL βάσης /TLS η διαμόρφωση δεν φαίνεται να λειτουργεί.

Για εκδόσεις του Apache πριν από το 2.4.42 (ενσωματωμένο / συνδεδεμένο με το OpenSSL πριν από την 1.1.1), δεν ήταν δυνατό να καθοριστεί διαφορετικό SSL /TLS πρωτόκολλα για εικονικούς κεντρικούς υπολογιστές βασισμένους στο όνομα που μοιράζονται τον ίδιο αριθμό IP βάσης και τη θύρα - το SSLProtocol του πρώτου εικονικού κεντρικού υπολογιστή εφαρμόστηκε σε όλους τους άλλους. Ξεκινώντας με το Apache 2.4.42 / OpenSSL 1.1.1, το SSLProtocol κάθε εικονικού κεντρικού υπολογιστή που βασίζεται σε όνομα τιμάται όταν το Ένδειξη ονόματος διακομιστή (SNI) παρέχεται από τον πελάτη κατά τη διάρκεια του SSL /TLS χειραψία.

Αφού πραγματοποιήσετε τις αλλαγές διαμόρφωσης, φορτώστε ξανά το Apache για να τις εφαρμόσετε. Για περισσότερες πληροφορίες σχετικά με το SSLProtocol οδηγία, ανατρέξτε στο Apache's τεκμηρίωση.

nginx

SSL /TLS Οι ρυθμίσεις πρωτοκόλλου μπορούν να καθοριστούν στο πρωτεύον αρχείο διαμόρφωσης Nginx (συνήθως βρίσκεται στη διεύθυνση /etc/nginx/nginx.conf) ή στα αρχεία διαμόρφωσης του ιστότοπού σας. Ψάξτε για μια γραμμή που ξεκινά με ssl_protocols. Για παράδειγμα, τα ακόλουθα προέρχονται από την προεπιλογή nginx.conf αρχείο από μια νέα εγκατάσταση Nginx στο Ubuntu:

ssl_protocols TLSv1 TLSv1.1 TLSv1.2 TLSv1.3; # Πτώση SSLv3, ref: POODLE

Μπορείτε να επεξεργαστείτε αυτήν τη γραμμή έτσι ώστε μόνο οι τρέχουσες, ασφαλείς εκδόσεις του SSL /TLS συμπεριλαμβάνονται:

ssl_protocols TLSv1.2 TLSv1.3;

Λάβετε υπόψη ότι τυχόν ρυθμίσεις στην προεπιλεγμένη διαμόρφωση SSL ενδέχεται να αντικατασταθούν από μπλοκ διακομιστή που διαμορφώνουν μεμονωμένα ονόματα τομέα, οπότε φροντίστε να τα ελέγξετε αν οι αλλαγές στις ρυθμίσεις πρωτοκόλλου σας δεν αντικατοπτρίζονται στον ιστότοπό σας.

Αφού πραγματοποιήσετε τις αλλαγές διαμόρφωσης, φορτώστε ξανά το Nginx για να τις εφαρμόσετε. Για περισσότερες πληροφορίες, ανατρέξτε στην τεκμηρίωση του Nginx στο διαμόρφωση διακομιστών HTTPS.

TLS 1.0 και 1.1 Σφάλματα προγράμματος περιήγησης

Επειδή TLS Οι εκδόσεις 1.0 και 1.1 θεωρούνται επί του παρόντος ανασφαλείς, τα περισσότερα σύγχρονα προγράμματα περιήγησης θα παράγουν ένα μήνυμα σφάλματος εάν συναντήσουν έναν ιστότοπο όπου αυτοί είναι ξεπερασμένοι TLS οι εκδόσεις είναι ενεργοποιημένες αλλά TLS 1.2 ή 1.3 δεν είναι. Παραδείγματα αυτών των σφαλμάτων εμφανίζονται παρακάτω:

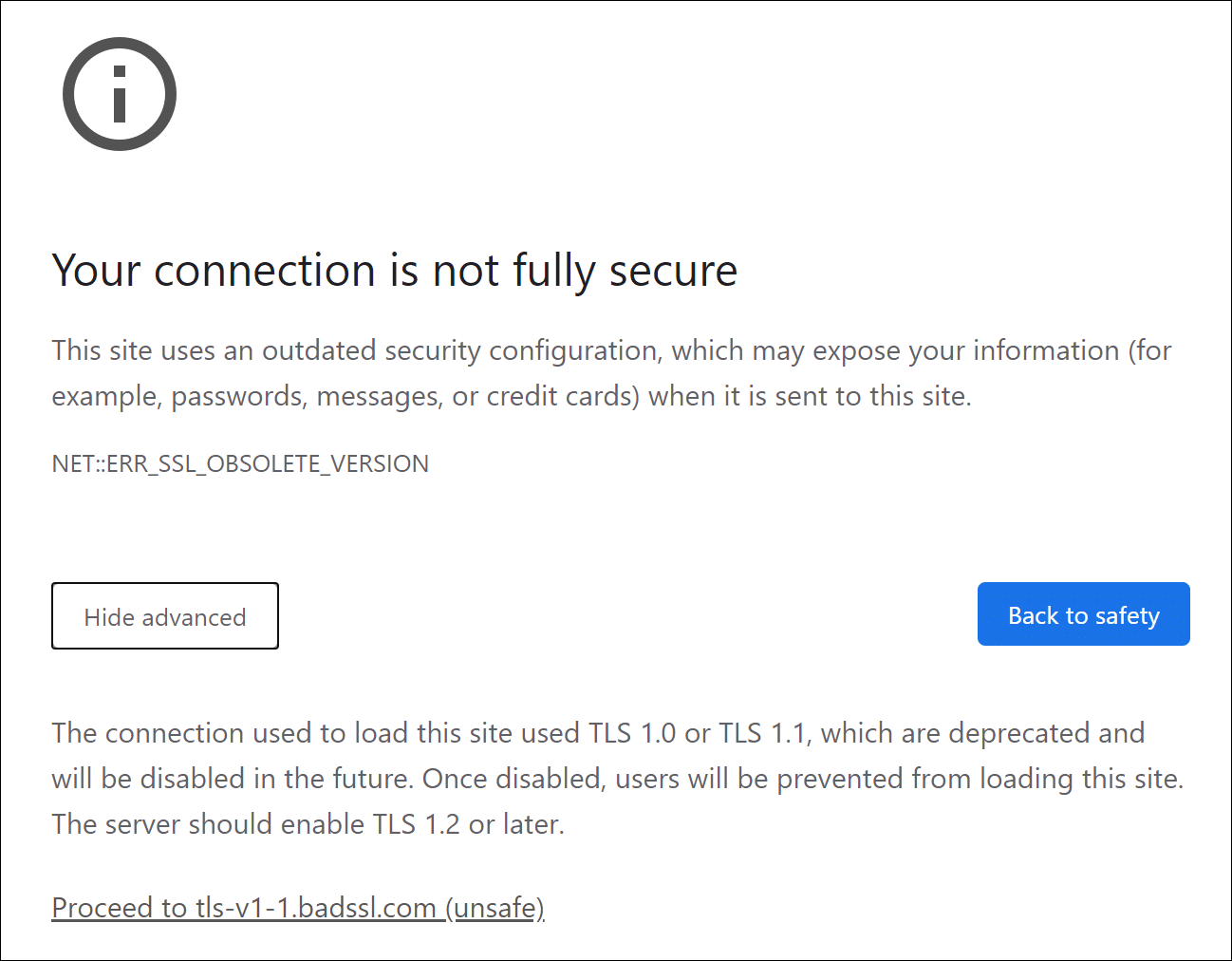

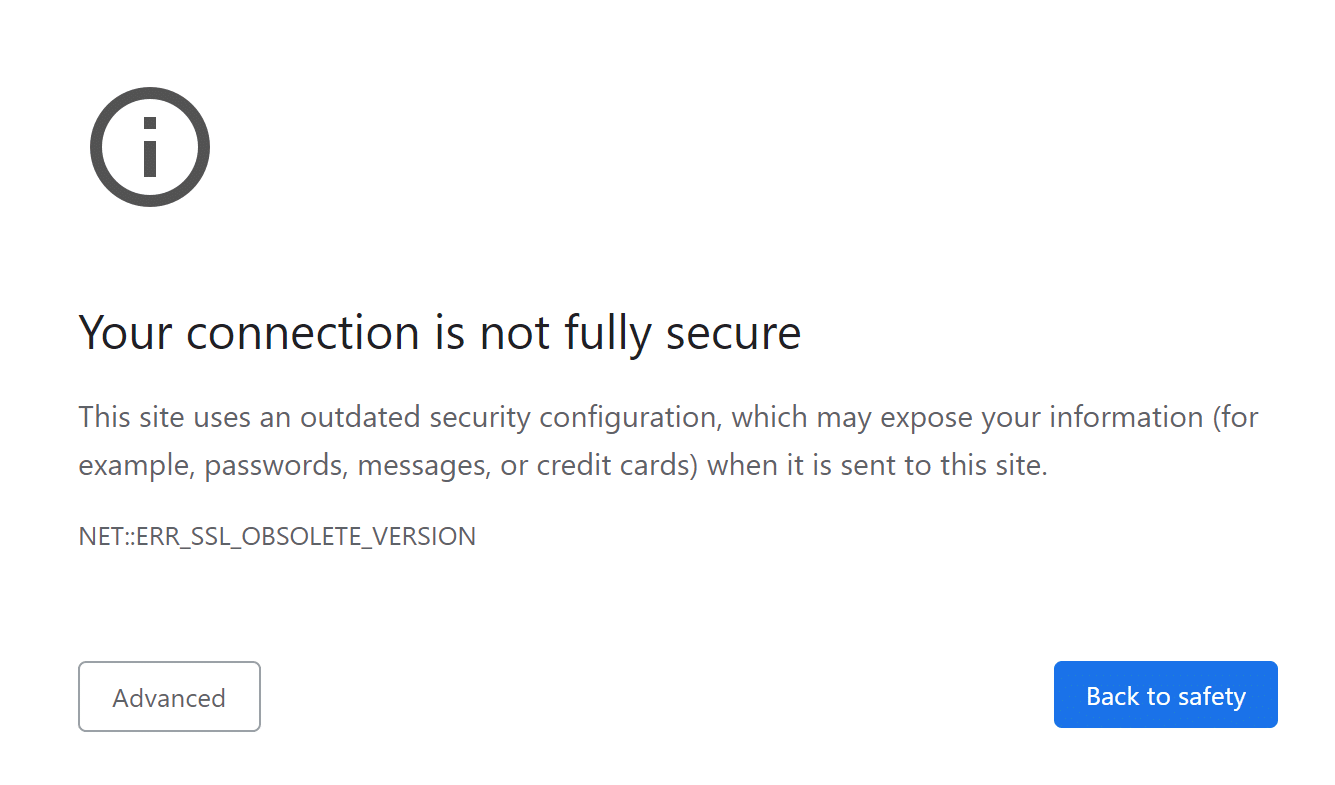

Google Chrome

Το Google Chrome εμφανίζει το ακόλουθο μήνυμα σφάλματος όταν συνδέεται με έναν ιστότοπο που εκτελείται TLS 1.0 ή 1.1:

Η σύνδεσή σας δεν είναι πλήρως ασφαλής

Αυτός ο ιστότοπος χρησιμοποιεί μια παλιά ρύθμιση παραμέτρων ασφαλείας, η οποία ενδέχεται να αποκαλύψει τις πληροφορίες σας (για παράδειγμα, κωδικούς πρόσβασης, μηνύματα ή πιστωτικές κάρτες) όταν αποστέλλονται σε αυτόν τον ιστότοπο.NET::ERR_SSL_OBSOLETE_VERSION

Η σύνδεση που χρησιμοποιήθηκε για τη φόρτωση αυτού του ιστότοπου που χρησιμοποιήθηκε TLS 1.0 ή TLS 1.1, τα οποία έχουν καταργηθεί και θα απενεργοποιηθούν στο μέλλον. Όταν απενεργοποιηθεί, οι χρήστες δεν θα μπορούν να φορτώσουν αυτόν τον ιστότοπο. Ο διακομιστής πρέπει να ενεργοποιηθεί TLS 1.2 ή μεταγενέστερα.

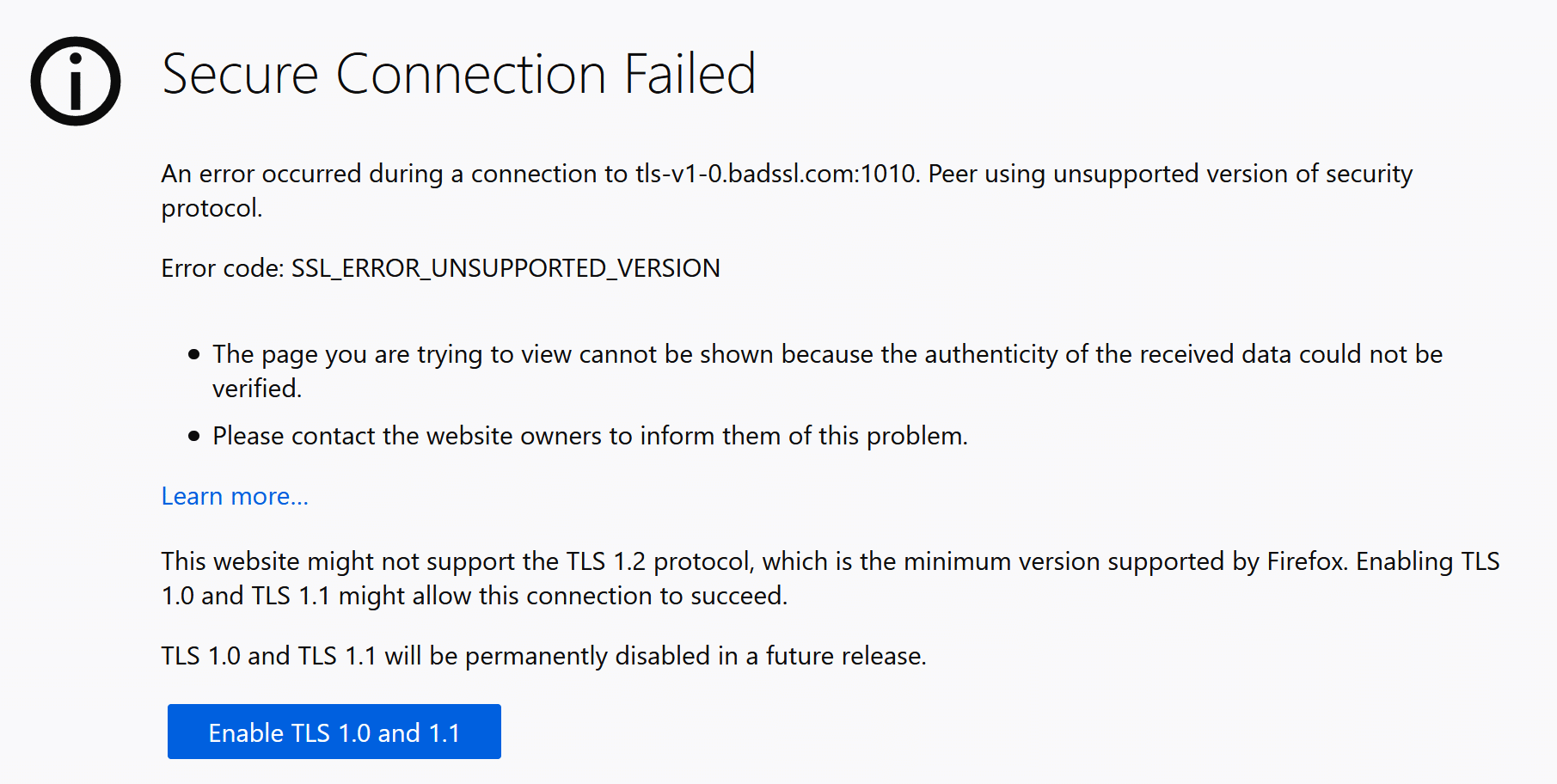

Mozilla Firefox

Το Mozilla Firefox παράγει το ακόλουθο μήνυμα σφάλματος όταν συνδέεται με έναν ιστότοπο που εκτελείται TLS 1.0 ή 1.1:

Ασφαλής σύνδεση απέτυχε

Παρουσιάστηκε σφάλμα κατά τη σύνδεση με το [URL]. Ομότιμη χρήση μη υποστηριζόμενης έκδοσης του πρωτοκόλλου ασφαλείας.

Κωδικός λάθους:SSL_ERROR_UNSUPPORTED_VERSION...

Αυτός ο ιστότοπος ενδέχεται να μην υποστηρίζει το TLS 1.2 πρωτόκολλο, που είναι η ελάχιστη έκδοση που υποστηρίζεται από τον Firefox. Ενεργοποίηση TLS 1.0 και 1.1 ενδέχεται να επιτρέψουν την επιτυχία αυτής της σύνδεσης.

TLS 1.0 και TLS 1.1 θα απενεργοποιηθεί οριστικά σε μελλοντική έκδοση.

Apple Safari

Το πρόγραμμα περιήγησης Safari της Apple θα φορτώνει ιστότοπους HTTPS χρησιμοποιώντας TLS 1.0 και 1.1, αλλά θα εμφανιστεί ένα μήνυμα "Μη ασφαλές" στη γραμμή διευθύνσεων του προγράμματος περιήγησης.

Για περισσότερες πληροφορίες

Για να διαβάσετε σχετικά με τα θέματα ασφαλείας που σχετίζονται με παλαιότερες εκδόσεις του TLS, διαβάστε το άρθρο μας, Απόσυρση νωρίς TLS για ασφαλέστερο Διαδίκτυο. Για περισσότερες πληροφορίες σχετικά με τις σημαντικές διαφορές μεταξύ TLS 1.2 και TLS 1.3, δείτε TLS 1.3 είναι εδώ για να μείνετε.

Και, όπως πάντα, αν έχετε απορίες, επικοινωνήστε μαζί μας μέσω email στη διεύθυνση Support@SSL.com, κλήση 1-877-SSL-SECUREή απλώς κάντε κλικ στο σύνδεσμο συνομιλίας κάτω δεξιά αυτής της σελίδας. Μπορείτε επίσης να βρείτε απαντήσεις σε πολλές κοινές ερωτήσεις υποστήριξης στο βάση γνώσεων. Σας ευχαριστούμε που επισκεφθήκατε το SSL.com!

Το SSL.com παρέχει μια μεγάλη ποικιλία SSL /TLS πιστοποιητικά διακομιστή για ιστότοπους HTTPS, όπως: