Το ACME (Automated Certificate Management Environment) είναι ένα τυπικό πρωτόκολλο για την αυτόματη επικύρωση τομέα και εγκατάσταση πιστοποιητικών X.509, τεκμηριωμένα σε IETF RFC 8555. Ως καλά τεκμηριωμένο πρότυπο με πολλούς ανοιχτού κώδικα υλοποιήσεις πελατών, Η ACME προσφέρει έναν ανώδυνο τρόπο παροχής ιστοσελίδων ή Συσκευές IoT όπως μόντεμ και δρομολογητές με δημόσια ή ιδιωτικά ψηφιακά πιστοποιητικά και τα εν λόγω πιστοποιητικά ενημερώνονται με την πάροδο του χρόνου.

Αυτός ο οδηγός θα σας δείξει πώς:

- Εντοπίστε και ανακτήστε τα διαπιστευτήρια που θα χρειαστείτε για να ζητήσετε πιστοποιητικά με το ACME.

- Χρησιμοποιήστε το Certbot για να ζητήσετε μη αυτόματα SSL /TLS πιστοποιητικά μέσω του HTTP-01 και DNS-01 μεθόδους πρόκλησης.

- Ανάκληση πιστοποιητικών με Certbot.

Μπορείτε να χρησιμοποιήσετε πολλούς άλλους πελάτες ACME, συμπεριλαμβανομένων Διαχειριστής πιστοποιητικών Kubernetes, με την υπηρεσία ACME της SSL.com.

acme4j Ο πελάτης μπορεί πλέον να χρησιμοποιεί τις υπηρεσίες ACME SSL.com σε αυτό το αποθετήριο: https://github.com/SSLcom/acme4j

Ανατρέξτε στην τεκμηρίωση του παρόχου λογισμικού σας για οδηγίες για άλλους πελάτες ACME που δεν είναι Certbot.

Εγκαταστήστε το Certbot

Αυτός ο οδηγός προϋποθέτει ότι εργάζεστε σε έναν υπολογιστή που διαθέτει Certbot εγκατεστημένο. Το Certbot είναι ένα δωρεάν και ανοιχτού κώδικα εργαλείο, που αναπτύχθηκε από το Electronic Frontier Foundation (EFF), το οποίο μπορείτε να χρησιμοποιήσετε για να ζητήσετε ή να ανακαλέσετε SSL /TLS πιστοποιητικά από το SSL.com μέσω του πρωτοκόλλου ACME. Το Certbot μπορεί να εκτελεστεί σε διάφορες πλατφόρμες, όπως Linux, macOS και Windows.

- Εάν έχετε εγκατεστημένο το snapd, μπορείτε να χρησιμοποιήσετε αυτήν την εντολή για εγκατάσταση:

sudo snap install - κλασικό πιστοποιητικό

- If

/snap/bin/δεν είναι στο δικό σαςPATH, θα χρειαστεί επίσης να το προσθέσετε ή να εκτελέσετε μια εντολή όπως αυτή:sudo ln -s / snap / bin / certbot / usr / bin / certbot

Εάν χρειάζεστε περισσότερες πληροφορίες σχετικά με την εγκατάσταση του Certbot στο σύστημά σας, ανατρέξτε στα EFF τεκμηρίωση.

Ανάκτηση διαπιστευτηρίων ACME

Πριν χρησιμοποιήσετε το ACME για να ζητήσετε πιστοποιητικό, θα πρέπει να ανακτήσετε το δικό σας Κλειδί λογαριασμού και Κλειδί HMAC από τον λογαριασμό σας SSL.com.

- Συνδεθείτε στον λογαριασμό σας SSL.com. Εάν είστε ήδη συνδεδεμένοι, μεταβείτε στο Πίνακας διαχείρισης Tab.

- Πατήστε api διαπιστευτήρια, βρίσκεται κάτω από προγραμματιστές και ενοποίηση.

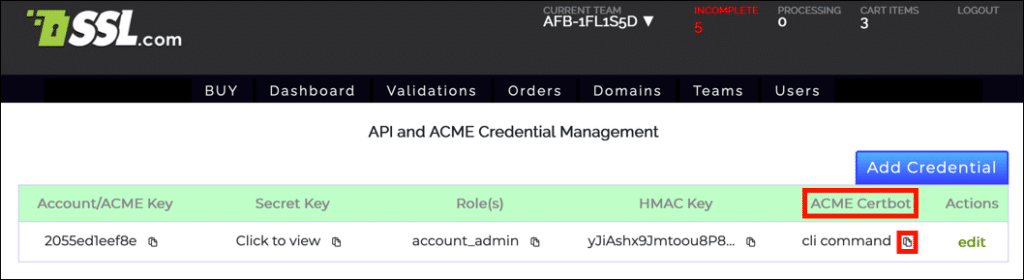

- Θα χρειαστείτε το δικό σας Κλειδί λογαριασμού / ACME και Κλειδί HMAC για να ζητήσετε πιστοποιητικά. Κάντε κλικ στο εικονίδιο με το πρόχειρο () δίπλα σε κάθε πλήκτρο για να αντιγράψετε την τιμή στο πρόχειρο.

- Μπορείτε επίσης να αντιγράψετε μια εντολή Certbot που είναι προγεμισμένη με τη διεύθυνση email σας, το πλήκτρο λογαριασμού / ACME και το κλειδί HMAC κάνοντας κλικ στο εικονίδιο του πρόχειρου () δίπλα στο εντολή cli, παρακάτω Πιστοποιητικό ACME. Αυτή η προ-μορφοποιημένη εντολή θα παραγγείλει ένα πιστοποιητικό μέσω της μεθόδου πρόκλησης HTTP-01.

Αίτημα μη αυτόματου SSL /TLS Πιστοποιητικό

Τώρα που έχετε ανακτήσει τα διαπιστευτήριά σας, μπορείτε να ζητήσετε πιστοποιητικό μέσω του certbot εντολή. Το Certbot υποστηρίζει δύο μεθόδους επικύρωσης τομέα (DV): HTTP-01 και DNS-01.

Μέθοδος πρόκλησης HTTP-01

HTTP-01 είναι η πιο συχνά χρησιμοποιούμενη μέθοδος πρόκλησης που χρησιμοποιείται με τα ACME και Certbot. Όταν ζητάτε ένα πιστοποιητικό με αυτόν τον τρόπο, το Certbot θα δημιουργήσει ένα διακριτικό που μπορείτε να χρησιμοποιήσετε για να δημιουργήσετε ένα δημόσιο προσβάσιμο αρχείο στον ιστότοπό σας. Στη συνέχεια, ο διακομιστής ACME του SSL.com θα επαληθεύσει το αρχείο μέσω HTTP και θα εκδώσει ένα υπογεγραμμένο πιστοποιητικό εάν είναι σωστό.

απαιτήσεις: Η μέθοδος HTTP-01 απαιτεί να έχετε πρόσβαση στον διακομιστή ιστού σας και ότι ο ιστότοπος είναι διαθέσιμος μέσω θύρας 80 μέσω HTTP. Θα χρειαστείτε επίσης sudo προνόμια στον υπολογιστή.

Για να ανακτήσετε μη αυτόματα ένα πιστοποιητικό, χρησιμοποιήστε την ακόλουθη εντολή. Αντικαταστήστε τις τιμές σε ΟΛΕΣ τις ΚΓΠ με τις πραγματικές σας τιμές. (Όπως σημειώθηκε παραπάνω, μπορείτε επίσης να αντιγράψετε και να επικολλήσετε μια εντολή certbot που το κάνει από τον λογαριασμό της πύλης σας):

sudo certbot certonly --manual --server https://acme.ssl.com/sslcom-dv-ecc --config-dir /etc/ssl-com --logs-dir /var/log/ssl-com -- συμφωνώ --no-eff-email --email EMAIL-ADDRESS --eab-hmac-key HMAC-KEY --eab-kid ACCOUNT-KEY -d DOMAIN.NAME

Καταστροφή της εντολής:

sudo certbotτρέχει τοcertbotεντολή με δικαιώματα superuser.certonlyζητά να ανακτήσετε ένα πιστοποιητικό, αλλά όχι να το εγκαταστήσετε.--manualκαθορίζει την εκτέλεση του Certbot διαδραστικά.--server https://acme.ssl.com/sslcom-dv-eccκαθορίζει τον διακομιστή ACME του SSL.com.--config-dir /etc/ssl-com(προαιρετικά) ορίζει τον κατάλογο διαμόρφωσης.--logs-dir /var/log/ssl-com(προαιρετικά) ορίζει τον κατάλογο για αρχεία καταγραφής.--agree-tos(προαιρετικά) συμφωνεί με τη συμφωνία συνδρομητών ACME. Μπορείτε να το παραλείψετε εάν θέλετε να συμφωνήσετε διαδραστικά.--no-eff-email(προαιρετικό) δηλώνει ότι δεν θέλετε να μοιραστείτε τη διεύθυνση email σας με το EFF. Εάν το παραλείψετε, θα σας ζητηθεί η επιλογή κοινοποίησης της διεύθυνσης email σας.--email EMAIL-ADDRESSπαρέχει μια διεύθυνση email εγγραφής. Μπορείτε να καθορίσετε πολλές διευθύνσεις, διαχωρισμένες με κόμματα.--eab-hmac-key HMAC-KEYκαθορίζει το κλειδί HMAC σας.--eab-kid ACCOUNT-KEYκαθορίζει το κλειδί του λογαριασμού σας.-d DOMAIN.NAMEκαθορίζει το όνομα τομέα που θα καλύπτει το πιστοποιητικό. Σημειώστε ότι μπορείτε να χρησιμοποιήσετε το-d DOMAIN.NAMEεπιλογή πολλές φορές στην εντολή σας για να προσθέσετε ονόματα τομέα στο πιστοποιητικό σας. Το Certbot θα σας ζητήσει να δημιουργήσετε ένα αρχείο πρόκλησης για κάθε όνομα τομέα που ζητάτε. Ανατρέξτε στην ενότητα τύποι πιστοποιητικών και χρέωση παρακάτω για να δείτε πώς αντιστοιχούν διαφορετικοί συνδυασμοί ονομάτων domain Τύποι πιστοποιητικών SSL.com και τις αντίστοιχες τιμές τους.

- Αλλαξε το

--serverτιμή στην εντολή προςhttps://acme.ssl.com/sslcom-dv-rsa. - Πρόσθεση

--key-type rsaστην εντολή.

certbot εντολή, οι πληροφορίες λογαριασμού ACME θα αποθηκευτούν στον υπολογιστή σας στον κατάλογο διαμόρφωσης (/etc/ssl-com στην εντολή που φαίνεται παραπάνω. Σε μελλοντικές εκδόσεις πιστοποιητικού, μπορείτε να παραλείψετε το --eab-hmac-key και --eab-kid επιλογές, επειδή το certbot θα τις αγνοήσει υπέρ των τοπικά αποθηκευμένων πληροφοριών λογαριασμού.

Εάν πρέπει να συσχετίσετε τις παραγγελίες πιστοποιητικών ACME για τον υπολογιστή με διαφορετικό λογαριασμό SSL.com, θα πρέπει να καταργήσετε αυτές τις πληροφορίες λογαριασμού από τον υπολογιστή σας με την εντολή sudo rm -r /etc/ssl-com/accounts/acme.ssl.com (ή, εάν παραλείψατε το προαιρετικό --config-dir επιλογή, sudo rm -r /etc/letsencrypt/accounts/acme.ssl.com).

Όταν εκτελείτε την παραπάνω εντολή, θα πρέπει να λάβετε οδηγίες για να δημιουργήσετε ένα αρχείο επικύρωσης:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Δημιουργήστε ένα αρχείο που περιέχει μόνο αυτά τα δεδομένα: cr1rsRTImVz_s7HHk7biTQ. 9mOlJPgZ8D97HojOHnhD6hYeZZOPDUDNMxchFUNJQvI Και να είναι διαθέσιμο στο web server σας σε αυτό το URL: http://DOMAIN.NAME/.well-known/acme-challenge/cr1rsRTImVz_s7HHk7biTQ - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Πατήστε Enter για να συνεχίσετε

Δημιουργήστε το αρχείο και αποθηκεύστε το σε μια τοποθεσία στον διακομιστή ιστού σας όπου μπορείτε να έχετε πρόσβαση μέσω HTTP μέσω θύρας 80 στη διεύθυνση URL που εμφανίζεται και, στη συνέχεια, πατήστε Enter.

-) χαρακτήρα. Σε αυτήν την περίπτωση, ίσως χρειαστεί να καθορίσετε τον κατάλογο κατά τη δημιουργία του αρχείου σας για να αποτρέψετε το κέλυφος από την ερμηνεία της παύλας (π.χ. vim ./-r1rsRTImVz_s7HHk7biTQ).Εάν όλες οι πληροφορίες σας είναι σωστές, θα πρέπει να λάβετε ένα μήνυμα επιβεβαίωσης που να δείχνει τις τοποθεσίες της αλυσίδας πιστοποιητικών και του ιδιωτικού κλειδιού σας:

ΣΗΜΑΝΤΙΚΕΣ ΣΗΜΕΙΩΣΕΙΣ: - Συγχαρητήρια! Το πιστοποιητικό και η αλυσίδα σας έχουν αποθηκευτεί στη διεύθυνση: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem Το αρχείο κλειδιού σας έχει αποθηκευτεί στη διεύθυνση: /etc/ssl-com/live/DOMAIN.NAME/privkey.pem Your Το πιστοποιητικό θα λήξει στις 2021-10-05. Για να αποκτήσετε μια νέα ή τροποποιημένη έκδοση αυτού του πιστοποιητικού στο μέλλον, απλώς εκτελέστε ξανά το certbot. Για να μη ανανεώνετε διαδραστικά * όλα * τα πιστοποιητικά σας, εκτελέστε το "certbot renew"

Τώρα μπορείτε να διαμορφώσετε τον διακομιστή ιστού σας για πρόσβαση στο νέο πιστοποιητικό και το ιδιωτικό κλειδί.

Μέθοδος πρόκλησης DNS-01

Η DNS-01 Η μέθοδος πρόκλησης είναι πιο δύσκολη στη χρήση από το HTTP-01, αλλά μπορεί να είναι πιο βολική για χρήση σε πολλούς διακομιστές ιστού. Σε αυτήν τη μέθοδο, το Certbot θα παρέχει ένα διακριτικό που χρησιμοποιείτε για να δημιουργήσετε μια εγγραφή DNS TXT κάτω από το όνομα τομέα που θα προστατεύει το πιστοποιητικό.

απαιτήσεις: Η μέθοδος DNS-01 απαιτεί να έχετε τη δυνατότητα να δημιουργήσετε εγγραφές DNS για το όνομα τομέα του ιστότοπού σας.

Η ακόλουθη εντολή θα ζητήσει πιστοποιητικό για το DOMAIN.NAME μέσω της μεθόδου πρόκλησης DNS-01:

sudo certbot certonly --manual --server https://acme.ssl.com/sslcom-dv-rsa --agree-tos --no-eff-email --email EMAIL-ADDRESS --eab-hmac-key HMAC-KEY --eab-kid ACCOUNT-KEY --preferred-challenges dns -d DOMAIN.NAME

-d DOMAIN.NAME επιλογή πολλές φορές στην εντολή σας για να προσθέσετε ονόματα τομέα στο πιστοποιητικό σας. Το Certbot θα σας ζητήσει να δημιουργήσετε μια ξεχωριστή εγγραφή DNS TXT για κάθε όνομα τομέα που ζητάτε. Δεν χρειάζεται να περιμένετε να διαδοθεί κάθε εγγραφή TXT πριν πατήσετε Enter μέχρι να φτάσετε στην τελική πρόκληση. Ανατρέξτε στην ενότητα τύποι πιστοποιητικών και χρέωση παρακάτω για να δείτε πώς αντιστοιχούν διαφορετικοί συνδυασμοί ονομάτων domain Τύποι πιστοποιητικών SSL.com και τις αντίστοιχες τιμές τους. certbot εντολή, οι πληροφορίες λογαριασμού ACME θα αποθηκευτούν στον υπολογιστή σας στον κατάλογο διαμόρφωσης (/etc/ssl-com στην εντολή που φαίνεται παραπάνω. Σε μελλοντικές εκδόσεις πιστοποιητικού, μπορείτε να παραλείψετε το --eab-hmac-key και --eab-kid επιλογές, επειδή το certbot θα τις αγνοήσει υπέρ των τοπικά αποθηκευμένων πληροφοριών λογαριασμού.

Εάν πρέπει να συσχετίσετε τις παραγγελίες πιστοποιητικών ACME για τον υπολογιστή με διαφορετικό λογαριασμό SSL.com, θα πρέπει να καταργήσετε αυτές τις πληροφορίες λογαριασμού από τον υπολογιστή σας με την εντολή sudo rm -r /etc/ssl-com/accounts/acme.ssl.com (ή, εάν παραλείψατε το προαιρετικό --config-dir επιλογή, sudo rm -r /etc/letsencrypt/accounts/acme.ssl.com).

Αυτή η εντολή είναι η ίδια με αυτήν από την ενότητα HTTP-01, αλλά προσθέτει το --preferred-challenges dns επιλογή. Όταν εκτελείτε την εντολή, θα λάβετε οδηγίες για τη δημιουργία μιας εγγραφής DNS:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Please deploy a DNS TXT record under the name _acme-challenge.DOMAIN.NAME with the following value: -87YKoj3sQZB4rVCMZTiifl9QJKYm2eYYymAkpE0zBo Before continuing, verify the record is deployed. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Press Enter to Continue

Δημιουργήστε την εγγραφή DNS TXT και περιμένετε να εξαπλωθεί. (whatsmydns.net είναι ένα βολικό εργαλείο για τον έλεγχο της διάδοσης DNS). Σημειώστε ότι ο χαρακτήρας υπογράμμισης (_) στην αρχή του ονόματος εγγραφής είναι απαιτείται. Όταν η εγγραφή έχει διαδοθεί παγκοσμίως, πατήστε Enter.

*.example.com) θα πρέπει να ζητήσετε ξεχωριστά το βασικό όνομα τομέα εάν θέλετε να το προστατέψετε επίσης (για παράδειγμα -d *.example.com -d example.com). Σε μια τέτοια περίπτωση θα πρέπει να δημιουργήσετε δύο Εγγραφές TXT με το ίδιο όνομα (_acme-challenge.example.com). Εάν όλες οι πληροφορίες σας είναι σωστές, θα πρέπει να λάβετε ένα μήνυμα επιβεβαίωσης που να δείχνει τις τοποθεσίες της αλυσίδας πιστοποιητικών και του ιδιωτικού κλειδιού σας:

IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem Your key file has been saved at: /etc/ssl-com/live/DOMAIN.NAME/privkey.pem Your cert will expire on 2021-10-05. To obtain a new or tweaked version of this certificate in the future, simply run certbot again. To non-interactively renew *all* of your certificates, run "certbot renew"

Τώρα μπορείτε να διαμορφώσετε τον διακομιστή ιστού σας για πρόσβαση στο νέο πιστοποιητικό και το ιδιωτικό κλειδί.

Ανανέωση πιστοποιητικού (Εγχειρίδιο)

Για πιστοποιητικά που εκδίδονται με μη αυτόματο τρόπο (όπως περιγράφεται σε αυτόν τον οδηγό), η ανανέωση πιστοποιητικού πραγματοποιείται απλώς επαναλαμβάνοντας την εντολή που χρησιμοποιήθηκε για να ζητήσετε το πιστοποιητικό. Το Certbot παρέχει ένα renew δευτερεύουσα εντολή, αλλά θα προκαλέσει σφάλμα σε μια προσπάθεια να το χρησιμοποιήσετε με πιστοποιητικά που ζητήθηκαν με το --manual επιλογή:

sudo certbot renew --force-renewal Αποθήκευση αρχείου καταγραφής εντοπισμού σφαλμάτων στο /var/log/ssl-com/letsencrypt.log - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Επεξεργασία /etc/ssl-com/renewal/DOMAIN.NAME - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Δεν ήταν δυνατή η επιλογή της κατάλληλης προσθήκης: Η χειροκίνητη προσθήκη δεν λειτουργεί. μπορεί να υπάρχουν προβλήματα με την υπάρχουσα διαμόρφωσή σας. Το σφάλμα ήταν: PluginError ("Ένα σενάριο ελέγχου ταυτότητας πρέπει να παρέχεται με --manual-auth-hook όταν χρησιμοποιείτε τη μη αυτόματη προσθήκη χωρίς αλληλεπίδραση.",) Προσπάθεια ανανέωσης πιστοποιητικού (DOMAIN.NAME) από / etc / ssl-com / renewal / DOMAIN.NAME.conf προκάλεσε ένα μη αναμενόμενο σφάλμα: Η μη αυτόματη προσθήκη δεν λειτουργεί. μπορεί να υπάρχουν προβλήματα με την υπάρχουσα διαμόρφωσή σας. Το σφάλμα ήταν: PluginError ("Ένα σενάριο ελέγχου ταυτότητας πρέπει να παρέχεται με --manual-auth-hook όταν χρησιμοποιείτε τη μη αυτόματη προσθήκη χωρίς αλληλεπίδραση.",). Παράλειψη. Όλες οι προσπάθειες ανανέωσης απέτυχαν. Δεν ήταν δυνατή η ανανέωση των παρακάτω πιστοποιητικών: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem (αστοχία) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Όλες οι προσπάθειες ανανέωσης απέτυχαν. Δεν ήταν δυνατή η ανανέωση των παρακάτω πιστοποιητικών: /etc/ssl-com/live/DOMAIN.NAME/fullchain.pem (αστοχία) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1 αποτυχία ανανέωσης, 0 αποτυχία ανάλυσης

Ανάκληση πιστοποιητικού

Ανάκληση πιστοποιητικού με certbot revoke. Αντικαταστήστε τη διαδρομή πιστοποιητικού σε ΟΛΑ ΤΑ ΚΕΦΑΛΑΙΑ με τις πραγματικές τιμές σας (για παράδειγμα, /etc/ssl-com/live/example.com/cert.pem). Εάν δεν καθορίσατε ένα έθιμο --config-dir και --logs-dir όταν ζητάτε το πρωτότυπο πιστοποιητικό, παραλείψτε αυτές τις επιλογές.

sudo certbot revoke --server https://acme.ssl.com/sslcom-dv-rsa --cert-path /PATH/TO/cert.pem --config-dir / etc / ssl-com --logs-dir / var / log / ssl-com

Θα σας ζητηθεί εάν θέλετε επίσης να διαγράψετε το ανακληθέν πιστοποιητικό:

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Θέλετε να διαγράψετε τα πιστοποιητικά μόλις ανακαλέσατε, μαζί με όλες τις προηγούμενες και μεταγενέστερες εκδόσεις του πιστοποιητικού; - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y) es (συνιστάται) / (N ) o: Υ - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Διαγράφηκαν όλα τα αρχεία που σχετίζονται με το πιστοποιητικό ΟΝΟΜΑ ΤΟΜΕΑ. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Unable to register an account with ACME server. Error returned by the ACME server: Something went wrong. We apologize for the inconvenience.Δοκιμάστε τα εξής για να επιλύσετε το σφάλμα:

α) Καθορίστε τη διαδρομή του ιδιωτικού κλειδιού του πιστοποιητικού για την υπογραφή της αίτησης ανάκλησης.

Παράδειγμα:

--key-path /PATH/TO/privkey.pemβ) Εάν χρησιμοποιήσατε έναν προσαρμοσμένο κατάλογο, καθορίστε τον κατάλογο που χρησιμοποιήσατε κατά την έκδοση του πιστοποιητικού:

--config-dir

Τύποι πιστοποιητικών και χρέωση

Όλα τα SSL /TLS πιστοποιητικά που εκδίδονται μέσω ACME από το SSL.com είναι πιστοποιητικά ενός έτους. Ο τύπος πιστοποιητικού SSL.com για τον οποίο θα λάβετε (και θα χρεωθείτε) εξαρτάται από τον αριθμό και τον τύπο των ονομάτων τομέα που ζητήσατε:

- Βασικό SSL: Ένα όνομα τομέα ή ένα όνομα τομέα συν

wwwυποτομέας (π.χ.example.comκαιwww.example.com).- Σημειώστε ότι εάν θέλετε να προστατεύσετε τόσο το βασικό όνομα τομέα όσο και το

www, πρέπει να συμπεριλάβετε και τα δύο στην εντολή Certbot (π.χ.-d example.com -d www.example.com).

- Σημειώστε ότι εάν θέλετε να προστατεύσετε τόσο το βασικό όνομα τομέα όσο και το

- Wildcard SSL: Ένα όνομα τομέα μπαλαντέρ ή ένα όνομα τομέα μπαλαντέρ συν όνομα τομέα βάσης (π.χ.

*.example.comκαιexample.com). - Premium SSL: Βασικό όνομα τομέα και ένας έως τρεις υποτομείς εκτός χαρακτήρων μπαλαντέρ. (Εξαίρεση: Όπως προαναφέρθηκε, βασικός τομέας συν

wwwΟ υποτομέας [και κανένας άλλος] θα χρεωθεί ως βασικός SSL.) Για παράδειγμα:

example.comκαιinfo.example.comexample.com,www.example.com, ναinfo.example.comexample.com,www.example.com,info.example.com, ναstore.example.com

- UCC / SAN SSL πολλαπλών τομέων: Οποιοσδήποτε άλλος συνδυασμός ονομάτων τομέα. Για παράδειγμα:

- Βασικό όνομα τομέα και περισσότεροι από τρεις υποτομείς

- Δύο ή περισσότερα ονόματα μπαλαντέρ και / ή ονόματα τομέα εκτός υποτομέα

Συμμετέχοντες σε SSL.com Πρόγραμμα μεταπωλητών και αγορών όγκου θα χρεωθεί με την προεξοφλημένη τιμή που σχετίζεται με το επίπεδο τιμών τους.

Για περισσότερες πληροφορίες

Υπάρχουν πολλά περισσότερα που μπορείτε να κάνετε με το πρωτόκολλο ACME (με ή χωρίς Certbot). Ανατρέξτε στους παρακάτω πόρους για πολύ περισσότερες πληροφορίες:

- Τι είναι το πρωτόκολλο ACME;

- ACME SSL /TLS Αυτοματοποίηση με Apache και Nginx

- SSL /TLS Αυτοματοποίηση για το IoT με ACME

- Τεκμηρίωση Certbot

- Ο άνθρωπος σελίδα Certbot

Χρειάζεστε περισσότερη βοήθεια με τον λογαριασμό σας SSL.com;

- Ο λογαριασμός σας SSL.com - Υποβολή α CSR

- Αποτυχία προ-δοκιμής ;!

- Ο λογαριασμός σας SSL.com - Επικυρώσεις

- Ο λογαριασμός σας SSL.com - Παραγγελίες

- SWS API SSL.com - Εισαγωγή

- Ο λογαριασμός σας SSL.com - Τομείς

- Υποστηριζόμενα Cloud HSM για υπογραφή εγγράφων και υπογραφή κώδικα EV