Vuonna 2023 verkkosivustosi suojaaminen SSL: llä /TLS varmenne ei ole enää valinnainen, jopa yrityksille, jotka eivät käsittele suoraan arkaluontoisia asiakastietoja verkossa. Hakukoneet, kuten Google, käyttävät sivuston suojausta hakukoneoptimoinnin sijoitussignaalina, ja suositut verkkoselaimet, kuten Chrome, varoittavat käyttäjiä verkkosivustoista, jotka eivät käytä HTTPS: ää:

Mahdollisuus asettaa Web-palvelimet ja sovellukset käyttämään SSL /TLS protokolla oikein voi tuntua pelottavalta, koska on tehtävä monia salaisia kokoonpano- ja suunnitteluvaihtoehtoja. Tämä opas tarjoaa nopean yleiskuvan pääkohdista, jotka on pidettävä mielessä SSL /TLS verkkosivustollesi samalla kun keskityt sekä turvallisuuteen että suorituskykyyn. Paljon on vielä peitettävissä vain perusasioilla, joten olemme jakaneet sen sarjaan vaiheita.

SSL.com tarjoaa laajan valikoiman SSL/TLS palvelinvarmenteita. Suojaa verkkosivustosi jo tänään SSL.comin SSL-sertifikaatilla ja rakentaa luottamusta vierailijoidesi kanssa!

Valitse luotettava varmentaja (CA)

Sertifikaatit ovat vain yhtä luotettavia kuin niitä myöntävä varmentaja. Kaikkiin julkisesti luotettuihin varmentajiin sovelletaan tarkkoja kolmansien osapuolten auditointeja säilyttääkseen asemansa tärkeimmissä käyttöjärjestelmissä ja selaimen juurivarmenteissa, mutta jotkut pystyvät ylläpitämään tätä tilaa paremmin kuin toiset. Etsi CA: ta (kuten SSL.com):

- Suorittaa suurimman osan liiketoiminnastaan julkisesti luotettavaksi PKI. Nämä yritykset menettävät eniten, jos huonot tietoturvakäytännöt ilmenevät, ja kaikki mitä voitaisiin saavuttaa pysymällä muuttuvilla teollisuusstandardeilla.

- Reagoi tehokkaasti käyttäjien tietoturvaan vaikuttaviin haavoittuvuuksiin, kuten koko teollisuuden sarjanumeron entroopia numero alkuvuodesta 2019. Etsitään teollisuuden foorumeita mozilla.dev.security.policy voi antaa sinulle hyvän käsityksen siitä, kuinka tietty varmentaja reagoi vastoinkäymisiin.

- Tarjoaa hyödyllisiä tuotteita ja palveluita, kuten Extended Validation (EV) -sertifikaatit, joukko / automaattinen varmenteiden myöntäminen intuitiivisen kautta API tai ACME-protokolla, helppo varmenteen elinkaaren hallinta- ja valvontapalvelu ja tuki integroitavaksi kattavan luettelon kolmansien osapuolten ratkaisuista.

- Hänellä on hyvä asiakaspalvelu ja tekninen tuki. Yrityksesi verkkosivuston suojaaminen 100% ajasta on tärkeää, ja sinun on pystyttävä saamaan puhelimeen todellinen asiantuntija, kun asiat menevät pieleen.

Varmenteen myöntäjän valtuutus (CAA)

Varmenteen myöntäjän valtuutus (CAA) on standardi verkkosivustojen suojaamiseksi nimeämällä tiettyjä varmentajia, joilla on lupa antaa varmenteita verkkotunnukselle. Kun olet valinnut CA: n, sinun on harkittava CAA-tietueiden määrittäminen valtuuttaa se.

Luo ja suojaa yksityiset avaimet

- SSL /TLS protokolla käyttää a pari näppäimiä todentaa henkilöllisyydet ja salaa Internetin kautta lähetetyt tiedot. Yksi näistä ( julkinen avain) on tarkoitettu laajaan jakeluun, ja toinen ( yksityinen avain) tulisi pitää mahdollisimman turvallisesti. Nämä avaimet luodaan yhdessä, kun luot sertifikaatin allekirjoituspyyntö (CSR). Tässä on muutamia viitteitä, jotka on pidettävä mielessä yksityisten avainten suhteen:

- Käytä vahvoja yksityisiä avaimia: Suurempia näppäimiä on vaikeampi murtaa, mutta ne vaativat enemmän tietotekniikkaa. Tällä hetkellä suositellaan vähintään 2048-bittistä RSA-avainta tai 256-bittistä ECDSA-avainta, ja suurin osa verkkosivustoista voi saavuttaa hyvän tietoturvan optimoimalla suorituskyvyn ja käyttökokemuksen näiden arvojen kanssa.

Huomautus: Katso yleiskatsaus näistä kahdesta algoritmista SSLD: n artikkelista, ECDSA: n ja RSA: n vertailu. - Suojaa yksityisiä avaimia:

- Luo omat yksityiset avaimet turvallisessa ja luotetussa ympäristössä (mieluiten palvelimella, jossa ne otetaan käyttöön, tai FIPS- tai Common Criteria -yhteensopivaan laitteeseen). Ei ikinä anna CA: n (tai kenenkään muun) luoda yksityisiä avaimia puolestasi. Hyvämaineinen julkinen varmentaja, kuten SSL.com, ei koskaan tarjoa yksityisten avainten luomista tai käsittelyä, elleivät ne ole luotu suojatussa laitteistotunnuksessa tai HSM: ssä ja joita ei voida viedä.

- Anna pääsy yksityisiin avaimiin vain tarpeen mukaan. Luo uusia avaimia ja peruuttaa kaikki vanhojen avainten varmenteet, kun yksityisen avaimen käyttöoikeuden omaavat työntekijät lähtevät yrityksestä.

- Uudista varmenteet niin usein kuin käytännössä mahdollista (ainakin vuodessa olisi hyvä), mieluiten käyttämällä juuri luotua yksityistä avainta joka kerta. Automaatiotyökalut, kuten ACME-protokolla ovat hyödyllisiä ajoitettaessa varmenteiden usein uusimista.

- Jos yksityinen avain on vaarannettu (tai se olisi voinut olla), peruuttaa kaikki tämän avaimen varmenteet, luo uusi avainpari ja antaa uuden varmenteen uudelle avainparille.

Määritä palvelin

Pinnalla, SSL: n asentaminen /TLS todistus voi tuntua suoralta kädeltä; kuitenkin on vielä monia monia määrityspäätöksiä, jotka on tehtävä sen varmistamiseksi, että Web-palvelimesi on nopea ja turvallinen ja että loppukäyttäjillä on sujuva kokemus, jossa ei ole selainvirheitä ja varoituksia. Tässä on joitain kokoonpano-viitteitä, jotka auttavat sinua pääsemään radalle SSL /TLS palvelimillasi:

- Varmista, että kaikki isäntänimet on katettu: Kattaako varmenne sivustosi verkkotunnuksen sekä

wwwetuliite? Onko siellä Aiheen vaihtoehtoinen nimi (SAN) jokaisen verkkotunnuksen varmenteen on tarkoitus suojata? - Asenna täydelliset sertifikaattiketjut: End-entiteetin SSL /TLS varmenteet allekirjoitetaan yleensä välivarmenteilla varmentajan juuriavaimen sijaan. Varmista, että kaikki välivarmenteet on asennettu Web-palvelimellesi, jotta selaimet voivat täydentää niitä varmennuspolku ja vältä loppukäyttäjien luottamusvaroituksia ja virheitä. Varmentajasi voi tarjota sinulle kaikki tarvittavat välituotteet; SSL.com: n asiakkaat voivat käyttää meitä Väliartifikaatin lataus -sivulta välimuottipakettien noutaminen monille palvelinympäristöille.

- Käytä nykyistä SSL: ää /TLS Protokollat (TLS 1.2 tai 1.3): Vuoden 2018 lopulla kaikki suuret selaimen myyjät ilmoittivat suunnitelmista supistaa tuotetta TLS 1.0 ja 1.1 vuoden 2020 ensimmäisellä puoliskolla. Google vanhentunut TLS v1.0 ja v1.1 Chrome 72:ssa (julkaistu 30. tammikuuta 2919). Chromen versiot 84 (julkaistu 14. heinäkuuta 2020) ja uudemmat sisältävät välivaroituksen näille protokollille, ja tuki oli suunniteltu kokonaan poistettu toukokuussa 2021. Aikaisemman SSL /TLS versiot, kuten SSL v3, on kauan poissa. Sillä aikaa TLS 1.2 on tällä hetkellä eniten käytetty versio SSL /TLS protokolla, TLS 1.3 (viimeisin versio) on jo tuettu useimpien tärkeimpien selainten nykyisissä versioissa.

- Käytä lyhyen luettelon suojattuja Cipher-sviittejä: Valitse vain salaussovellukset, jotka tarjoavat ainakin 128-bittisen salauksen, tai vahvempi, kun mahdollista. Myös Kansallinen standardointi- ja teknologiainstituutti (NIST) suosittelee, että kaikki TLS toteutukset siirtyvät DES-salausta (tai sen muunnelmia) sisältävistä salauspaketeista AES: ää käyttäviin. Lopuksi vain pienen mahdollisesti hyväksyttävien salauspakettien osajoukon käyttö minimoi hyökkäyspinnan toistaiseksi tuntemattomille haavoittuvuuksille. SSL.com: n liite Opas TLS Standardien noudattaminen tarjoaa esimerkkejä kokoonpanoista suosituimmille verkkopalvelinalustoille käyttämällä TLS 1.2.

Huomautus: Epävarmojen, vanhentuneiden salausten (kuten RC4) käyttäminen voi aiheuttaa selaimen tietoturvavirheitä, kutenERR_SSL_VERSION_OR_CIPHER_MISMATCHGoogle Chromessa. - Käytä eteenpäin salaisuutta (FS): Tunnetaan myös täydellinen eteenpäin salaisuus (PFS), FS vakuuttaa, että vaarantunut yksityinen avain ei vaaranna myös aiempia istuntoavaimia. Ota FS käyttöön:

- Configure TLS 1.2 käyttämään elliptisen käyrän diffie-hellman (EDCHE) avaimenvaihtoalgoritmia (DHE: n varana) ja välttää RSA-avainten vaihtoa kokonaan, jos mahdollista.

- Käyttää TLS 1.3. TLS 1.3 tarjoaa eteenpäin salaisuuden kaikille TLS istunnot Lyhytaikainen diffie-hellman (EDH tai DHE) avaintenvaihtoprotokolla.

- Enable TLS Istunnon jatkaminen: Samoin kuin säilytyslavojen käyttö pysyvien TCP-yhteyksien ylläpitämiseksi, TLS istunnon jatkaminen antaa Web-palvelimellesi mahdollisuuden seurata äskettäin neuvoteltua SSL /TLS istuntoja ja jatka niitä ohittamalla istuntoavainneuvottelujen laskennalliset yläpuolella.

- Harkitse OCSP-nidonta: OCSP nidonta antaa verkkopalvelinten antaa välimuistissa olevia peruutustietoja suoraan asiakkaalle, mikä tarkoittaa, että selaimen ei tarvitse ottaa yhteyttä OCSP-palvelimeen tarkistaakseen, onko verkkosivuston varmenne peruutettu. Poistamalla tämän pyynnön OCSP-nidonta tarjoaa todellisen suorituskyvyn parannuksen. Lisätietoja on artikkelissamme, Sivukuormituksen optimointi: OCSP nidonta.

Käytä Web-sovellusten suunnittelun parhaita käytäntöjä

Verkkosovellusten suunnittelu turvallisuutta silmällä pitäen on yhtä tärkeää kuin palvelimen oikea määritys. Nämä ovat tärkeimpiä kohtia varmistaaksemme, että käyttäjät eivät ole alttiina mies keskellä hyökkäyksiä ja että sovelluksellasi on SEO-edut, jotka liittyvät hyviin tietoturvakäytäntöihin:

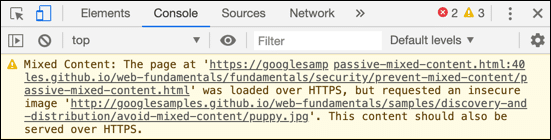

- Poista sekoitettu sisältö: JavaScript-tiedostojen, kuvien ja CSS-tiedostojen pitäisi olla kaikki pääsee SSL: llä /TLS. Kuten SSL.com: n artikkelissa hahmotellaan, HTTPS Kaikkialla, tarjoilu sekoitettu sisältö ei ole enää hyväksyttävä tapa parantaa verkkosivustojen suorituskykyä, ja voi johtaa selaimen turvallisuusvaroituksiin ja SEO-ongelmiin.

- Käytä suojattuja evästeitä: Asettaminen

Secureevästeissä oleva lippu valvoo siirtoa suojattujen kanavien (esim. HTTPS) kautta. Voit myös estää asiakaspuolen JavaScriptiä pääsemästä evästeisiinHttpOnlymerkitse ja rajoita evästeiden käyttöä sivustojen välillä sivustojen kanssaSameSitelippu. - Arvioi kolmannen osapuolen koodi: Varmista, että ymmärrät kolmannen osapuolen kirjastojen käytön mahdolliset riskit verkkosivustollasi, kuten mahdollisuuden vahingossa tuoda haavoittuvuuksia tai haitallista koodia. Eläin kolmansien osapuolten luotettavuutta aina parhaan kykynsä mukaan ja linkitä kaikkiin kolmansien osapuolten koodeihin HTTPS: n avulla. Lopuksi varmista, että edut verkkosivustosi kolmannen osapuolen elementeistä ovat riskin arvoisia.

Tarkista työsi diagnostiikkatyökaluilla

Kun olet määrittänyt SSL /TLS palvelimellasi ja verkkosivustollasi tai tekemällä muutoksia kokoonpanoon, on tärkeää varmistaa, että kaikki on määritetty oikein ja järjestelmäsi on turvallinen. Lukuisat diagnostiikkatyökalut ovat käytettävissä sivustosi SSL /TLS. Esimerkiksi SSL Shopper's SSL-tarkistus ilmoittaa, jos varmenteesi on asennettu oikein, milloin se vanhenee, ja näyttää varmenteen luottamusketju.

Saatavana on myös muita online-työkaluja ja -sovelluksia, jotka indeksoivat sivustosi tarkistaaksesi tietoturvaongelmien, kuten sekoitetun sisällön. Voit myös tarkistaa sekalaisen sisällön selaimella käyttämällä sen sisäänrakennettuja kehittäjätyökaluja:

Riippumatta valitsemistasi työkaluista, on myös tärkeää asettaa aikataulu SSL: n /TLS asennus ja konfigurointi. Varmentajasi voi myös auttaa sinua tässä; Esimerkiksi asiakkaidemme mukavuuden vuoksi SSL.com tarjoaa automaattisia ilmoituksia varmenteen lähestyvästä päättymisestä.

Ota käyttöön HTTP Strict Transport Security (HSTS)

HTTP Strict Transport Security (HSTS) on suojauskäytäntömekanismi, joka auttaa suojaamaan verkkosivustoja protokollan alentamishyökkäyksiltä ja evästeiden kaappauksilta. Sen avulla verkkopalvelimet voivat ilmoittaa, että verkkoselaimien (tai muiden vaatimusten mukaisten käyttäjäagenttien) tulisi olla vuorovaikutuksessa sen kanssa vain suojattujen HTTPS-yhteyksien avulla, eivätkä koskaan suojaamattoman HTTP-protokollan kautta. Palvelin välittää tämän käytännön käyttäjäagentille HTTP-vastausotsikkokentän kautta, jonka nimi on "Strict-Transport-Security".

Toteuttaa HTTP Strict Transport Security (HSTS), sinun on lisättävä erityinen vastausotsikko verkkopalvelimesi määrityksiin.

Tässä on vaiheittainen opas:

- Varmista, että sivustosi tukee HTTPS:ää: Ennen kuin otat HSTS:n käyttöön, sivustollasi on oltava kelvollinen SSL-sertifikaatti ja pystyä tarjoamaan sisältöä HTTPS:n kautta. Jos sivustoasi ei ole vielä määritetty HTTPS:ää varten, sinun on tehtävä se hankkia SSL-sertifikaatti ja määritä palvelimesi käyttämään sitä.

Otsikko asetetaan aina Strict-Transport-Security "max-age=31536000; includeSubDomains"

Tämä rivi käskee selaimen käyttämään aina HTTPS:ää sivustossasi seuraavan vuoden ajan (31,536,000 XNUMX XNUMX sekuntia), mukaan lukien kaikki aliverkkotunnukset.

- Testaa määritystäsi: Kun olet lisännyt HSTS-otsikon, sinun tulee testata sivustoasi varmistaaksesi, että se toimii oikein. Voit tehdä tämän käymällä sivustollasi ja tarkistamalla vastausotsikot selaimesi kehittäjätyökaluilla. Sinun pitäisi nähdä Strict-Transport-Security-otsikko asettamasi arvolla.

- Harkitse sivustosi lisäämistä HSTS-esilatausluetteloon: HSTS-esilatausluettelo on luettelo sivustoista, jotka on koodattu selaimiin HSTS-yhteensopivaksi. Tämä tarjoaa lisäsuojaustasoa, sillä se varmistaa, että ensimmäinen yhteys sivustoosi on turvallinen, jopa ennen kuin HSTS-otsikko on vastaanotettu. Voit lähettää sivustosi HSTS:n esilatausluetteloon osoitteessa hstspreload.org.

Käytä asiaa: Uutissivusto haluaa varmistaa, että sen käyttäjät muodostavat aina yhteyden siihen turvallisesti, vaikka he vahingossa kirjoittaisivat URL-osoitteeseen "http":n "https" sijaan. Verkkosivusto käyttää HSTS:ää lisäämällä Strict-Transport-Security-otsikon palvelimen kokoonpanoon, asettamalla pitkän enimmäisiän ja sisällyttämällä kaikki aliverkkotunnukset. Tämä käskee käyttäjäagentteja muodostamaan aina yhteyden siihen HTTPS:n avulla, mikä suojaa käyttäjiä hyökkäyksiltä, jotka yrittävät alentaa yhteyden HTTP:hen ja varastaa heidän evästeitään. Sivusto antaa itsensä myös HSTS:n esilatauslistalle lisäsuojaa varten.

Ota käyttöön HTTP-julkisen avaimen kiinnitys (HPKP)

HTTP julkisen avaimen kiinnitys (HPKP) oli suojausominaisuus, jonka avulla verkkopalvelin saattoi liittää tietyn kryptografisen julkisen avaimen itseensä estääkseen keskitason (MITM) hyökkäykset väärennetyillä sertifikaateilla.

Tässä on lyhyt katsaus sen käyttöön:

- Luo kiinnitystiedot: Ensimmäinen askel HPKP:n käyttöönotossa oli kiinnitystietojen luominen. Tämä sisälsi salaustiivisteen luomisen varmenteen julkisesta avaimesta tai väli- tai juurivarmenteen julkisesta avaimesta.

- Määritä Web-palvelin: Seuraava vaihe oli määrittää verkkopalvelin sisällyttämään Julkisen avaimen nastat HTTP otsikko vastauksissa. Tämä otsikko sisälsi julkisten avainten ("pinnit") tiivisteet, elinajan (kuinka kauan selaimen tulee muistaa tiedot) ja valinnaisesti raportin URI:n (johon selain lähettää raportteja PIN-koodin vahvistusvirheistä).

- Käsittele PIN-vahvistusvirheitä: Jos HPKP:ta tukeva selain sai varmenneketjun, joka ei sisältänyt vähintään yhtä kiinnitetyistä julkisista avaimista, se pitää yhteyttä epäluotettavana. Jos raportin URI määritetään, selain lähettää myös raportin virheestä kyseiseen URI:hen.

Väärinkäyttöriskin ja mahdollisen palveluneston vuoksi HPKP on kuitenkin vanhentunut useimmissa selaimissa, eikä se ole enää suositeltu käytäntö. HPKP:n virheellinen määritys voi johtaa tilanteeseen, jossa verkkosivustosta tulee käyttökelvoton.

Käytä asiaa: Aiemmin teknologiayritys käytti HPKP:ta julkisten avainten kiinnittämiseen palvelimiinsa. Tämä varmisti, että jos varmenteen myöntäjä (CA) vaarantuisi ja varmenne myönnettiin erehdyksessä heidän verkkotunnukselleen, selaimet eivät luottaisi siihen, ellei sillä olisi myös julkinen avain, joka vastasi jotakin kiinnitetyistä avaimista. Heidän täytyi kuitenkin olla erittäin varovainen, jotta he eivät menettäisi pääsyä kiinnitettyihin avaimiin, mikä tekisi heidän verkkosivustonsa saavuttamattomiksi. Heidän oli myös varmistettava, että heillä oli käytössä prosessi, jolla nastat voidaan kiertää ennen niiden vanhenemista, jotta he eivät tekisi sivustoaan käyttäjille, joilla on välimuistiin tallennettuja kiinnitystietoja.

SSL.com tarjoaa laajan valikoiman SSL/TLS palvelinvarmenteita. Suojaa verkkosivustosi jo tänään SSL.comin SSL-sertifikaatilla ja rakentaa luottamusta vierailijoidesi kanssa!

Käyttää TLS Vara-SCSV estämään protokollan alentamishyökkäykset

TLS Vara-SCSV (Signaling Cipher Suite Value) on mekanismi, joka otettiin käyttöön estämään protokollan alentamishyökkäykset. Nämä hyökkäykset tapahtuvat, kun hyökkääjä häiritsee yhteyden muodostusprosessia ja huijaa asiakkaan ja palvelimen käyttämään vähemmän turvallista protokollaversiota kuin ne molemmat todellisuudessa tukevat.

Näin voit toteuttaa TLS Vara-SCSV:

- Päivitä palvelimesi SSL/TLS Kirjasto: Ensimmäinen askel on varmistaa, että palvelimesi SSL/TLS kirjasto tukee TLS Vara-SCSV. Tämä ominaisuus esiteltiin OpenSSL 1.0.1j:ssä, 1.0.0o:ssa ja 0.9.8zc:ssä. Jos käytät toista SSL/TLS kirjastosta, tarkista sen dokumentaatio tai ota yhteyttä sen kehittäjiin.

- Määritä palvelin: Kun palvelimesi SSL/TLS kirjasto tukee TLS Vara-SCSV, saatat joutua määrittämään palvelimesi käyttämään sitä. Tarkat vaiheet riippuvat palvelinohjelmistostasi. Esimerkiksi Apachessa saatat joutua lisäämään tai muokkaamaan riviä asetustiedostoon seuraavasti:

SSL-protokolla Kaikki -SSLv2 -SSLv3

Tämä rivi käskee palvelimen käyttämään kaikkia protokollaversioita paitsi SSLv2 ja SSLv3. Jos asiakas ja palvelin tukevat molemmat TLS 1.2, mutta asiakas yrittää käyttää TLS 1.1 (ehkä hyökkääjän häiriön vuoksi), palvelin tunnistaa tämän varayritykseksi ja hylkää yhteyden.

- Testaa palvelimesi: Kun olet määrittänyt palvelimesi, sinun tulee testata se varmistaaksesi, että se toimii oikein TLS Vara-SCSV. On olemassa useita online-työkaluja, jotka voivat auttaa sinua tässä, kuten SSL Labs Server Test.

Käytä asiaa: Maailmanlaajuinen yritys käyttää TLS Vara-SCSV sisäisen tiedonsiirron suojaamiseksi. Näin varmistetaan, että jos hyökkääjä yrittää pakottaa protokollan alentamiseen, palvelin tunnistaa tämän ja hylkää yhteyden, mikä suojaa yrityksen arkaluontoisia tietoja. Yrityksen IT-tiimi päivittää säännöllisesti palvelimiensa SSL/TLS kirjastoja ja määrityksiä varmistaakseen, että he käyttävät uusimpia suojausominaisuuksia, ja he käyttävät online-työkaluja palvelimiensa testaamiseen ja varmistamaan, että ne käyttävät oikein TLS Vara-SCSV.

Vältä sekalaisia sisältöongelmia

Sekasisältö on turvallisuusriski, joka syntyy, kun suojatun HTTPS-yhteyden kautta ladattu verkkosivu sisältää resursseja, kuten kuvia, videoita, tyylisivuja tai komentosarjoja, jotka ladataan suojaamattoman HTTP-yhteyden kautta. Selaimet voivat estää tämän sekasisällön tai näyttää varoituksen käyttäjälle, mikä voi vahingoittaa käyttäjän käsitystä sivuston turvallisuudesta.

Näin voit välttää sekasisältöön liittyvät ongelmat:

- Käytä HTTPS:ää kaikille resursseille: Selkein tapa välttää sekalaista sisältöä on varmistaa, että kaikki sivustosi resurssit ladataan HTTPS:n kautta. Tämä sisältää kuvat, komentosarjat, tyylitaulukot, iframe-kehykset, AJAX-pyynnöt ja kaikki muut sivustosi käyttämät resurssit.

- Päivitä sivustosi koodi: Jos sivustosi koodi sisältää kovakoodattuja HTTP-URL-osoitteita resursseja varten, sinun on päivitettävä ne, jotta voit käyttää HTTPS:ää sen sijaan. Jos resurssia isännöidään palvelimella, joka ei tue HTTPS:ää, saatat joutua isännöimään resurssia omalla palvelimellasi tai etsimään vaihtoehtoisen resurssin, joka voidaan ladata HTTPS:n kautta.

- Määritä palvelimesi lähettämään Content-Security-Policy-otsikko: Content-Security-Policy (CSP) HTTP-otsikon avulla voit hallita, mitä resursseja sivustosi saa ladata. Asettamalla CSP-otsikon, joka sallii vain HTTPS-resurssit, voit varmistaa, että sivustosi ei vahingossa sisällä sekalaista sisältöä.

Käytä asiaa: Verkkolehti varmistaa, että kaikki sisältö, mukaan lukien kuvat ja skriptit, ladataan HTTPS:n kautta. Tämä estää hyökkääjiä käsittelemästä näitä resursseja ja mahdollisesti lisäämästä haitallista sisältöä. Lehden verkkokehittäjät tarkistavat säännöllisesti sivuston koodin varmistaakseen, että kaikki resurssit ladataan HTTPS:n kautta, ja he määrittävät palvelimensa lähettämään tiukan Content-Security-Policy-otsikon. He käyttävät myös verkkotyökaluja tarkistaakseen sivustonsa sekalaisen sisällön ongelmien varalta ja korjatakseen löytämänsä.

Käytä palvelimen nimen ilmaisua (SNI) useiden sivustojen isännöintiin

Palvelimen nimen ilmaisin (SNI) on laajennus TLS protokolla, jonka avulla palvelin voi esittää useita varmenteita samalla IP-osoitteella ja porttinumerolla. Tämä on erityisen hyödyllistä verkkopalveluntarjoajille, joiden on isännöitävä useita suojattuja verkkosivustoja, joista jokaisella on oma SSL-varmenne, samalla palvelimella.

Näin voit käyttää SNI:tä:

- Varmista, että palvelinohjelmistosi tukee SNI:tä: Ensimmäinen askel on varmistaa, että palvelinohjelmistosi tukee SNI:tä. Useimmat nykyaikaiset verkkopalvelimet, mukaan lukien Apache, Nginx ja IIS, tukevat SNI:tä.

- Määritä palvelin: Seuraava vaihe on määrittää palvelimesi käyttämään SNI:tä. Tämä edellyttää yleensä erillisen määrityslohkon lisäämistä jokaiselle sivustolle, jota haluat isännöidä palvelimella, ja määrittämällä sen SSL-sertifikaatti käytettäväksi jokaisessa sivustossa. Tarkat vaiheet riippuvat palvelinohjelmistostasi.

- Testaa kokoonpanosi: Kun olet määrittänyt palvelimesi, sinun tulee testata se varmistaaksesi, että se käyttää oikein SNI:tä. Voit tehdä tämän käymällä jokaisessa palvelimella isännöimässäsi sivustossa ja tarkistamalla, että käytössä on oikea SSL-varmenne.

Käytä asiaa: Palveluntarjoaja käyttää SNI:tä useiden verkkosivustojen palvelemiseen samasta IP-osoitteesta. Tämän ansiosta he voivat käyttää tehokkaasti IP-osoiteavaruuttaan ja yksinkertaistaa verkkokokoonpanoaan. He määrittävät palvelimensa käyttämään erilaista SSL-varmennetta jokaiselle sivustolle, ja he testaavat säännöllisesti kokoonpanoaan varmistaakseen, että jokaisessa sivustossa käytetään oikeaa varmennetta. Tämä varmistaa, että jokaisella sivustolla on turvallinen ja luotettava yhteys, vaikka niitä kaikkia palvellaan samasta IP-osoitteesta.

Optimoi suorituskyky istunnon jatkamisella

Istunnon jatkaminen on ominaisuus TLS Protokolla, jonka avulla asiakas ja palvelin voivat käyttää samoja salausavaimia useissa istunnoissa, mikä vähentää uuden suojatun yhteyden muodostamisen joka kerta. Tämä voi parantaa merkittävästi suorituskykyä erityisesti sovelluksissa, joissa asiakas katkaisee yhteyden usein ja muodostaa yhteyden uudelleen.

Voit käyttää istunnon jatkamista seuraavasti:

- Varmista, että palvelinohjelmistosi tukee istunnon jatkamista: Ensimmäinen askel on varmistaa, että palvelinohjelmistosi tukee istunnon jatkamista. Useimmat nykyaikaiset verkkopalvelimet, mukaan lukien Apache, Nginx ja IIS, tukevat tätä ominaisuutta.

- Määritä palvelin: Seuraava vaihe on määrittää palvelimesi käyttämään istunnon jatkamista. Tämä tarkoittaa yleensä istuntovälimuistin käyttöönottoa ja aikakatkaisuarvon asettamista välimuistille. Tarkat vaiheet riippuvat palvelinohjelmistostasi.

- Testaa kokoonpanosi: Kun olet määrittänyt palvelimesi, sinun tulee testata se varmistaaksesi, että se käyttää istunnon jatkamista oikein. Voit tehdä tämän perustamalla a TLS yhteyden palvelimeen, katkaisemalla yhteyden ja muodostamalla yhteyden uudelleen. Jos istunnon jatkaminen toimii oikein, toisen yhteyden pitäisi olla nopeampi muodostaa kuin ensimmäinen.

Käytä asiaa: Mobiilisovellus käyttää istunnon jatkamista ylläpitääkseen nopeita ja turvallisia yhteyksiä. Tämä on erityisen hyödyllistä, kun sovellusta käytetään alueilla, joilla verkkopeitto on heikko, koska sen avulla sovellus voi nopeasti palauttaa suojatun yhteyden katkeamisen jälkeen. Sovelluksen kehittäjät määrittävät palvelimensa käyttämään istunnon jatkamista, ja he testaavat ominaisuutta säännöllisesti varmistaakseen, että se toimii oikein. Tämä varmistaa, että sovellus voi tarjota käyttäjille nopean, saumattoman käyttökokemuksen myös haastavissa verkko-olosuhteissa.

Varmista sertifikaatin voimassaolo OCSP-nidonnan avulla

Online Certificate Status Protocol (OCSP) -nidonta on tapa parantaa SSL/TLS samalla kun yhteyden suojaus säilyy. Sen avulla palvelin voi noutaa omien varmenteidensa nykyisen tilan varmenteen myöntäjältä (CA) ja toimittaa tämän tilan asiakkaille TLS kädenpuristus.

Näin voit ottaa käyttöön OCSP-nidonta:

- Varmista, että palvelinohjelmistosi tukee OCSP-nitoa: Ensimmäinen askel on varmistaa, että palvelinohjelmistosi tukee OCSP-nidontaa. Useimmat nykyaikaiset verkkopalvelimet, mukaan lukien Apache, Nginx ja IIS, tukevat tätä ominaisuutta.

- Määritä palvelin: Seuraava vaihe on määrittää palvelimesi käyttämään OCSP-nidontaa. Tämä edellyttää yleensä ominaisuuden käyttöönottoa palvelimesi SSL/TLS konfigurointi ja palvelimen sijainnin määrittäminen OCSP-vastausten tallentamista varten. Tarkat vaiheet riippuvat palvelinohjelmistostasi.

- Testaa kokoonpanosi: Kun olet määrittänyt palvelimesi, sinun tulee testata se varmistaaksesi, että se käyttää oikein OCSP-nidontaa. Voit tehdä tämän perustamalla a TLS yhteyden palvelimeesi ja tarkistamalla, että palvelin sisältää OCSP-vastauksen TLS kädenpuristus.

Käytä asiaa: Verkkokauppias käyttää OCSP-nidontaa SSL-varmenteensa tilan nopeaan tarkistamiseen. Tämä varmistaa, että asiakkailla on aina suojattu yhteys ja he voivat luottaa tietojensa turvallisuuteen. Jälleenmyyjän IT-tiimi määrittää palvelimensa käyttämään OCSP-nidontaa, ja he testaavat säännöllisesti ominaisuutta varmistaakseen, että se toimii oikein. Tämä auttaa säilyttämään asiakkaidensa luottamuksen ja suojaamaan heidän arkaluontoisia tietojaan.

Poista TLS Pakkaaminen rikoshyökkäyksen lieventämiseksi

TLS pakkaus on ominaisuus, joka voi parantaa SSL/TLS vähentämällä verkon kautta lähetettävän tiedon määrää. Se voi kuitenkin myös tehdä yhteyden haavoittuvaiseksi CRIME (Compression Ratio Info-leak Made Easy) -hyökkäykselle, jonka avulla hyökkääjä voi päätellä salatun liikenteen sisällöstä.

Näin voit poistaa sen käytöstä TLS puristus:

- Varmista, että palvelinohjelmistosi tukee käytöstä poistamista TLS Puristus: Ensimmäinen askel on varmistaa, että palvelinohjelmistosi tukee poistamista käytöstä TLS puristus. Useimmat nykyaikaiset verkkopalvelimet, mukaan lukien Apache, Nginx ja IIS, tukevat tätä ominaisuutta.

- Määritä palvelin: Seuraava vaihe on määrittää palvelimesi poistamaan käytöstä TLS puristus. Tarkat vaiheet riippuvat palvelinohjelmistostasi. Esimerkiksi Apachessa voit lisätä määritystiedostoon seuraavanlaisen rivin:

SSLC-pakkaus pois päältä

Tämä rivi kertoo palvelimelle, ettei se käytä pakkausta SSL/TLS liitännät.

- Testaa kokoonpanosi: Kun olet määrittänyt palvelimesi, sinun tulee testata se varmistaaksesi, että se poistetaan käytöstä oikein TLS puristus. Voit tehdä tämän perustamalla a TLS muodosta yhteys palvelimeesi ja tarkista, että yhteys ei käytä pakkausta.

Käytä asiaa: Rahoituslaitos poistaa käytöstä TLS pakkaaminen palvelimillaan suojatakseen CRIME-hyökkäystä. Tämä auttaa varmistamaan arkaluonteisten taloustietojen, kuten tilinumeroiden ja tapahtumatietojen, luottamuksellisuuden. Laitoksen IT-tiimi määrittää palvelimet pois päältä TLS pakkaus, ja he testaavat säännöllisesti palvelimia varmistaakseen, että ne toteuttavat tämän suojaustoimenpiteen oikein. Tämä auttaa suojaamaan laitoksen asiakkaita ja säilyttämään heidän luottamuksensa.

Toteuttaa TLS Istunnon liput oikein

TLS istuntoliput ovat ominaisuus TLS Protokolla, joka voi parantaa suorituskykyä sallimalla asiakkaan ja palvelimen jatkaa edellistä istuntoa tarvitsematta suorittaa täydellistä kättelyä. Ne on kuitenkin otettava käyttöön oikein mahdollisten turvallisuusongelmien välttämiseksi.

Näin voit toteuttaa sen oikein TLS istunnon liput:

- Varmista, että palvelinohjelmistosi tukee TLS Istunnon liput: Ensimmäinen askel on varmistaa, että palvelinohjelmistosi tukee TLS istunnon liput. Useimmat nykyaikaiset verkkopalvelimet, mukaan lukien Apache, Nginx ja IIS, tukevat tätä ominaisuutta.

- Määritä palvelin: Seuraava vaihe on määrittää palvelimesi käytettäväksi TLS istunnon liput. Tämä edellyttää yleensä ominaisuuden käyttöönottoa palvelimesi SSL/TLS kokoonpano. Tarkat vaiheet riippuvat palvelinohjelmistostasi.

- Käytä ainutlaatuisia istuntolippuavaimia: Mahdollisten tietoturvaongelmien estämiseksi jokaisen palvelimen tulee käyttää yksilöllistä istuntolipun avainta. Jos käytät kuormitustasainta, sinun tulee määrittää se jakamaan asiakkaat istuntolipun perusteella sen sijaan, että asiakkaat voivat käyttää yhden palvelimen myöntämää istuntolippua istunnon muodostamiseen toisen palvelimen kanssa.

- Kierrä istuntolipun avaimia säännöllisesti: Turvallisuuden parantamiseksi sinun tulee säännöllisesti vaihtaa istuntolipun avaimia. Tämä voidaan usein automatisoida palvelinohjelmistollasi tai erillisellä avaintenhallintajärjestelmällä.

Käytä asiaa: Suuri teknologiayritys, jolla on useita palvelimia, varmistaa, että jokainen palvelin käyttää yksilöllistä istuntolipun avainta. Tämä estää hyökkääjää käyttämästä istuntolippua yhdeltä palvelimelta esiintyäkseen käyttäjänä toisella palvelimella. Yrityksen IT-tiimi konfiguroi palvelimensa käytettäväksi TLS istuntolippuja, ja he perustivat järjestelmän, joka kiertää säännöllisesti istuntolippujen avaimia. He myös määrittävät kuormantasaajansa jakamaan asiakkaita istuntolipun perusteella, mikä parantaa entisestään järjestelmän turvallisuutta.

Ota suojattu uudelleenneuvottelu käyttöön

Turvallinen uudelleenneuvottelu on SSL/TLS protokollia, joiden avulla asiakas tai palvelin voi pyytää uutta TLS kädenpuristus kesken istunnon. Tästä voi olla hyötyä useista syistä, kuten salausavainten päivittämisestä tai salaustason muuttamisesta. Jos sitä ei kuitenkaan käsitellä turvallisesti, hyökkääjä voi käyttää sitä hyväkseen lisätäkseen selkeää tekstiä salattuun viestintään.

Näin voit ottaa suojatun uudelleenneuvottelun käyttöön:

- Varmista, että palvelinohjelmistosi tukee turvallista uudelleenneuvottelua: Ensimmäinen askel on varmistaa, että palvelinohjelmistosi tukee turvallista uudelleenneuvottelua. Useimmat nykyaikaiset verkkopalvelimet, mukaan lukien Apache, Nginx ja IIS, tukevat tätä ominaisuutta.

- Määritä palvelin: Seuraava vaihe on määrittää palvelimesi käyttämään suojattua uudelleenneuvottelua. Tämä edellyttää yleensä ominaisuuden käyttöönottoa palvelimesi SSL/TLS kokoonpano. Tarkat vaiheet riippuvat palvelinohjelmistostasi.

- Testaa kokoonpanosi: Kun olet määrittänyt palvelimesi, sinun tulee testata se varmistaaksesi, että se toimii oikein käyttämällä suojattua uudelleenneuvottelua. Voit tehdä tämän perustamalla a TLS muodosta yhteys palvelimeesi ja yritä sitten neuvotella yhteys uudelleen.

Käytä asiaa: Sosiaalisen median alusta mahdollistaa turvallisen uudelleenneuvottelun käyttäjien tietojen suojaamiseksi. Tämä estää hyökkääjää lisäämästä haitallista sisältöä käyttäjän ja palvelimen väliseen salattuun viestintään. Alustan IT-tiimi määrittää palvelimensa käyttämään suojattua uudelleenneuvottelua, ja he testaavat säännöllisesti palvelimia varmistaakseen, että ne toteuttavat tämän suojaustoimenpiteen oikein. Tämä auttaa suojaamaan alustan käyttäjiä ja säilyttämään heidän luottamuksensa.

Poista käytöstä asiakkaan käynnistämä uudelleenneuvottelu estääksesi DoS-hyökkäykset

Asiakkaan käynnistämä uudelleenneuvottelu on SSL/TLS protokollat, joiden avulla asiakas voi pyytää uutta TLS kädenpuristus kesken istunnon. Jos hyökkääjä voi kuitenkin pakottaa palvelimen neuvottelemaan istuntoja jatkuvasti uudelleen, se voi kuluttaa liikaa resursseja ja mahdollisesti johtaa palvelunestohyökkäykseen (DoS).

Voit poistaa asiakkaan aloittaman uudelleenneuvottelun käytöstä seuraavasti:

- Varmista, että palvelinohjelmistosi tukee asiakkaan aloittaman uudelleenneuvottelun poistamista käytöstä: Ensimmäinen askel on varmistaa, että palvelinohjelmistosi tukee asiakkaan käynnistämän uudelleenneuvottelun poistamista käytöstä. Useimmat nykyaikaiset verkkopalvelimet, mukaan lukien Apache, Nginx ja IIS, tukevat tätä ominaisuutta.

- Määritä palvelin: Seuraava vaihe on määrittää palvelin poistamaan asiakkaan käynnistämä uudelleenneuvottelu käytöstä. Tämä edellyttää yleensä käskyn lisäämistä palvelimesi SSL/TLS kokoonpano. Tarkat vaiheet riippuvat palvelinohjelmistostasi.

- Testaa kokoonpanosi: Kun olet määrittänyt palvelimesi, sinun tulee testata se varmistaaksesi, että se poistaa oikein asiakkaan käynnistämän uudelleenneuvottelun. Voit tehdä tämän perustamalla a TLS muodosta yhteys palvelimeesi ja yritä sitten neuvotella yhteys uudelleen. Jos palvelin hylkää uudelleenneuvottelupyynnön oikein, se on määritetty oikein.

Käytä asiaa: Online-pelialusta estää asiakkaan käynnistämän uudelleenneuvottelun suojautuakseen mahdollisilta DoS-hyökkäyksiltä. Tämä auttaa varmistamaan, että alusta pysyy käyttäjien käytettävissä myös mahdollisten hyökkäysten edessä. Alustan IT-tiimi määrittää palvelimensa estämään asiakkaan käynnistämän uudelleenneuvottelun, ja he testaavat säännöllisesti palvelimia varmistaakseen, että ne toteuttavat tämän suojaustoimenpiteen oikein. Tämä auttaa suojaamaan alustan käyttäjiä ja säilyttämään heidän luottamuksensa.

Pysy valppaana uusista haavoittuvuuksista

Verkkoturva on jatkuvasti muuttuva kohde, ja sinun tulisi aina olla seuraavan hyökkäyksen etsimässä ja soveltaa viipymättä suojauskorjauksia palvelimellesi. Tämä tarkoittaa lukemista ja yhteydenpitoa horisontissa oleviin tietoturvaan samoin kuin ohjelmistopäivitysten - etenkin kriittisten - ylläpitämiseen. SSL.com: n verkkosivusto (missä luet tätä juuri nyt) on erinomainen lähde pysyä ajan tasalla SSL: stä /TLS ja tietoturva.

Entä…?

Jos haluat tietää enemmän mistä tahansa tämän oppaan aiheista ja oppia uusista ongelmista ja tekniikoista niiden syntyessä, voit aloittaa selaamalla ja hakemalla SSL-sivustoja Tietopankki, jota päivitämme viikoittain SSL /TLS ja PKI. Voit myös ottaa yhteyttä tukipalveluumme milloin tahansa sähköpostitse osoitteeseen Support@SSL.com, puhelimitse osoitteessa 1-877-SSL-Securetai napsauttamalla tämän sivun oikeassa alakulmassa olevaa chat-linkkiä.

SSL.com tarjoaa laajan valikoiman SSL /TLS palvelinvarmenteet HTTPS-verkkosivustoille.

Hanki asiantuntija-apua SSL-varmenteista.

Täytä lomake konsultaatiota varten.