Az SSL.com digitális tanúsítványai fontos részét képezhetik az egészségügyi szervezetek HIPAA-kompatibilis e-mailekkel, hitelesítéssel és webhelyekkel kapcsolatos terveinek.

HIPAA szabálysértések és büntetések

Az eredetileg 1996-ban elfogadott amerikai egészségbiztosítási hordozhatóságról és elszámoltathatóságról szóló törvény (HIPAA) védi a betegek elektronikus védett egészségügyi információinak (más néven PHI vagy ePHI) biztonságát és magánéletét. A HIPAA betartását az Egyesült Államok Egészségügyi és Humán Szolgáltatási Minisztériumának (DHS) Állampolgári Jogi Hivatala (OCR) biztosítja.

2020 -ra Steve Alder jogi újságíró jelentések a HIPAA folyóiratban 642 nagyszabású adatszegést jelentettek be az egészségügyi intézmények, beleértve az egészségügyi szolgáltatókat és az elszámolóházakat. Ez a statisztika 25% -kal nagyobb 2019-hez képest, amely maga is rekord év volt.

A 2020 -as évhez képest 2010 óta megháromszorozódott az egészségügyi adatvédelmi incidensek száma, 2014 óta pedig megkétszereződött. Ezért az adatszegések évente 25% -kal növekedtek. Összességében megdöbbentő 78 millió egészségügyi rekordot sértettek meg 2009-2020 között.

Az egészségügyi adatok megsértésének fő okai 2020 -ban

A öt fő ok 2020 -ban az egészségügyi adatok megsértése volt azonosított: hacker/informatikai incidens (26.9 millió rekord megsértése), jogosulatlan hozzáférés/nyilvánosságra hozatal (787,015 XNUMX rekordot sikerült megdönteni), lopás (806,552 XNUMX rekordot sikerült megdönteni), nem megfelelő ártalmatlanítás (584,980 XNUMX rekordot sikerült megdönteni), és veszteség (169,509 XNUMX rekord megdőlt).

Nyilvánvalóan a kiberbiztonsági támadások okozták az egészségügyi adatok ellopásának legnagyobb okát. A számítógépes támadások közé tartozott a túl gyakori adathalászat, rosszindulatú programok küldése, a biztonsági rések kihasználása és a ransomware.

2020 utolsó hónapjaiban jelentősen megnőtt a ransomware előfordulása. Ellenőrző pont jelentett hogy az egészségügy volt a legcélzottabb iparág a ransomware támadók által 2020 októberében. A Ryuk ransomware banda volt az egyik leghírhedtebb abban a hónapban. Elővették a Sky Lakes Medical Center számítógépes rendszereit, és arra kényszerítették az orvosokat, hogy kézírással éljenek a beteginformációk dokumentálásával. Megtámadták a Vermonti Egyetem Egészségügyi Hálózatát is, ahol akár 20 egészségügyi intézmény is áldozatul esett.

Az is elmélet, hogy Ryuk volt felelős az Universal Health Services (UHS) elleni ransomware -támadásért, amelynek 400 kórháza van az Egyesült Államokban, és évente több millió beteget lát el. Az UHS az becsült 67 millió dollárt vesztett a károkból, beleértve a mentőautók más kórházakba történő átirányításából eredő bevételkiesést, több mint 2 hónapos késedelmet a számlázási eljárásokban, és óriási költségeket a rendszereik javításáért.

2020 októbere és szeptembere között riasztóan, 71% -kal nőtt a ransomware -támadások száma. A Ransomware -esetek 2020 -ban az egészségügy szervezetei ellen az év során a legtöbb kárt okozó számítógépes támadást tartalmazták. Ezen támadások nagy részében a rendszerek sok héten át elsötétültek, és ennek következtében a betegszolgáltatások súlyosan érintettek voltak.

Digitális tanúsítványok az információvédelemhez és hitelesítéshez

A HIPAA szakasza technikai biztosítékok egyértelművé teszi, hogy a betegek PHI-jét az egészségügyi szolgáltatóknak védeniük kell, ha számítógépes hálózaton keresztül vagy nyugalmi állapotban továbbítják őket. A vonatkozó előírások a következőket tartalmazzák (de nem kizárólagosan):

164.312 (a) (2) (iv): Titkosítás és visszafejtés (címezhető). Mechanizmus megvalósítása az elektronikus védett egészségügyi információk titkosításához és visszafejtéséhez.

164.312 (c) (1): Standard: Integritás. Irányelvek és eljárások végrehajtása az elektronikusan védett egészségügyi információk helytelen megváltoztatása vagy megsemmisítése ellen.

164.312 (d): Normál: Személy vagy entitás hitelesítése. Eljárásokat kell végrehajtani annak igazolására, hogy az elektronikus védett egészségügyi információkhoz való hozzáférést kérő személy vagy szervezet felel-e meg.

164.312 (e) (1): Szabvány: Átviteli biztonság. Műszaki biztonsági intézkedéseket hajtson végre az elektronikus hírközlő hálózaton keresztül továbbított elektronikus védett egészségügyi információk illetéktelen hozzáférésének megakadályozása érdekében.

Mivel „jövőbiztosnak” szánták, a HIPAA nem írja le pontosan azokat a technológiákat, amelyeket a PHI védelmére kell használni. Ma a nyilvánosan megbízható tanúsító hatóságok (CA-k) által kínált digitális tanúsítványok, például az SSL.com nagyszerű megoldást kínálnak a digitális kommunikáció titkosításának, hitelesítésének és integritásának biztosítására.

A HIPAA-kompatibilis kommunikációhoz a digitális tanúsítványok három fontos alkalmazását ismertetjük itt: S/MIME tanúsítványok biztonságos e-mailhez, tanúsítvány alapú kliens hitelesítéshez és SSL /TLS tanúsítványok weboldalak és webalkalmazások védelmére. Megbeszéljük azt is, hogy az SSL.com fejlett tanúsítványkezelő eszközei hogyan segíthetnek a teljes szervezet lefedettségének megtervezésében és fenntartásában, valamint a tanúsítványok naprakészen tartásában.

S/MIME E-mail és kliens hitelesítés a HIPAA-megfelelés érdekében

Az e-mailt az 1970-es évek eleje óta használják a számítógépes hálózatokon keresztüli kommunikációra, és alapértelmezés szerint nem biztonságos. Az e-mail egyszerű szöveges protokollokon alapul, semmilyen módon nem tudja biztosítani az üzenetek integritását, és nem tartalmaz mechanizmust a robusztus hitelesítéshez. S/MIME (Biztonságos / többcélú internetes levélkiterjesztések) Az SSL.com tanúsítványai biztosíthatják ezeket a problémákat titkosítás, hitelesítés és a sértetlenség a szervezet e-mail címére:

- Titkosítás: S/MIME robusztus, végponttól végpontig terjedő titkosítást biztosít, így az üzeneteket nem lehet elfogni és elolvasni szállítás közben. Például, S/MIME megvédheti az interneten, irodák vagy szervezetek között, valamint a vállalati tűzfalakon kívül küldött üzeneteket.

- S/MIME a titkosítás aszimmetrikus, mindkettővel nyilvános és magánkulcsok. Akinek van címzettje nyilvános kulcs küldhet nekik egy titkosított üzenetet, de csak a megfelelő személy birtokában van magánkulcs visszafejteni és elolvasni. Ezért biztonságos a nyilvános kulcsok terjesztése a szervezeten belül és kívül, miközben a magánkulcsokat biztonságban kell tartani.

- Hitelesítés: Minden S/MIME az e-mail egyedi privát kulccsal van aláírva, amely az e-mail címhez (és adott esetben az egyénhez és / vagy szervezethez) társul, amely elküldte. Mivel a küldő személyazonosságát egy megbízható, harmadik fél által hitelesített CA - például az SSL.com - ellenőrizte, és ehhez a titkos kulcshoz kötötte, a címzettek biztosak lehetnek a küldő valódi kilétéről.

- integritás: Mindegyik aláírta S/MIME az e-mail egy titkosítottat tartalmaz hash (egyfajta digitális „ujjlenyomat” vagy ellenőrző összeg) az üzenet tartalmáról, amelyet a címzett e-mail szoftvere függetlenül kiszámíthat és megerősíthet. Ha az üzenetet valamilyen módon elfogják és megváltoztatják (akár egy karakterrel is), akkor a számított kivonatolási érték nem fog egyezni a digitális aláírással. Ez azt jelenti, hogy a digitálisan aláírt e-mailek címzettjei biztosak lehetnek az üzenet integritásában.

Továbbá, mivel a megbízható digitális aláírás biztosítja az e-mailek hitelességét és integritását, S/MIME törvényes letagadhatatlansági e-mail üzenetekhez; a feladó nehezen tudja tagadni, hogy pontosan ezt az üzenetet küldte.

HIPAA-megfelelés az e-mailben a tranzitban és a nyugalomban

S/MIME Az SSL.com tanúsítványai HIPAA-megfelelőséget biztosíthatnak a szervezet e-mailjeinek szállítás közben vagy nyugalmi állapotban:

- Úton: A sértetlenség és hitelesség S/MIME az e-mailt egyedi, megbízható digitális aláírás biztosítja. A végpontok közötti titkosítás biztosítja, hogy az üzeneteket harmadik fél ne tudja elolvasni, ha nem biztonságos hálózatokon (például az interneten) továbbítják őket.

- Pihenőn: S/MIME a titkosítás biztosítja, hogy csak a címzett privát kulcsának birtokosa tudja visszafejteni és elolvasni a nyilvános kulccsal titkosított üzeneteket. Az adatok megsértése során ellopott vagy más módon veszélyeztetett titkosított e-mail haszontalan a támadók számára, ha nem férnek hozzá ezekhez a kulcsokhoz.

Ügyfél-hitelesítés

Minden termék S/MIME Az SSL.com által kibocsátott tanúsítványok kliens hitelesítést tartalmaznak. Az ügyfél-hitelesítési tanúsítványok hitelesítési tényezőként használhatók a védett hálózati erőforrásokhoz, például a VPN-ekhez és webes alkalmazásokhoz való hozzáféréshez, ahol a betegek PHI-jét kezelik. Ezért, S/MIME és az SSL.com kliens tanúsítványai egységes megoldásként terjeszthetők a személyzet számára:

- Hitelesítés a védett egészségügyi információkhoz való hozzáférés érdekében.

- Az e-mailek titkosítása, hitelesítése és integritása szállítás közben vagy nyugalomban.

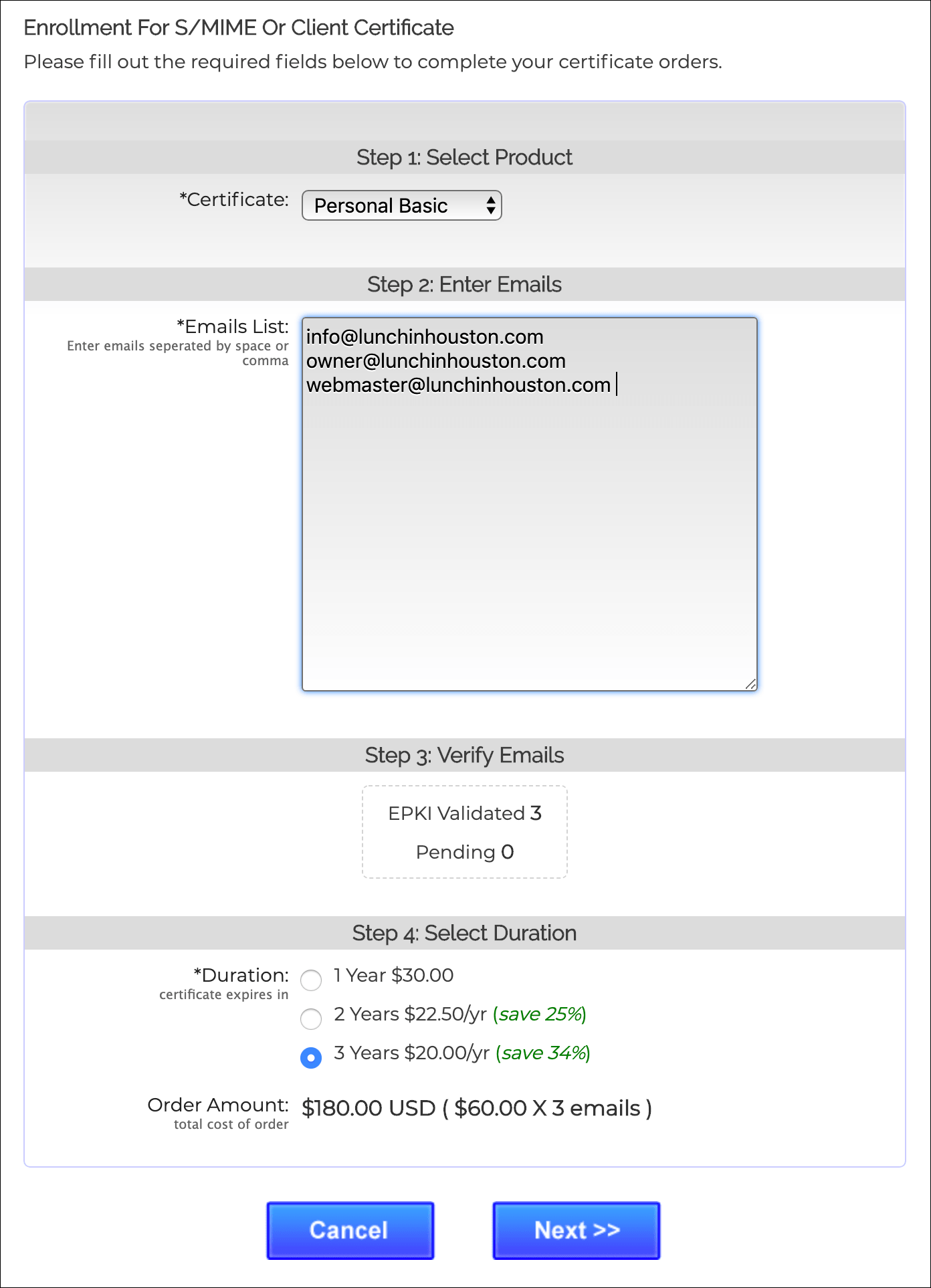

Tömeg S/MIME Tanúsítványok beiratkozása

<p></p> S/MIME A HIPAA-megfelelőségi tanúsítványokhoz tervre van szükség a tanúsítványok kiadására a PHI-vel dolgozó és a tanúsítványok idővel kezelő személyzete számára. Az alkalmazottak jönnek és mennek, a tanúsítványok lejárnak, és lehet, hogy a tanúsítványoknak meg kell lenniük visszavont különféle okokból, beleértve a magánkulcs kompromisszumát is.

Az egészségügyi szolgáltatók könnyen kérdés S/MIME tanúsítványok ömlesztve az SSL.com haladóitól ügyfélszámla portál. Ezeket a tanúsítványokat szükség szerint kezelhetjük, megújíthatjuk és visszavonhatjuk.

Azok a szervezetek, amelyeknek nagy számú tanúsítványra van szükségük, akár 65% -os nagykereskedelmi kedvezményekben is részesülhetnek, ha részt vesznek az SSL.com-ban Viszonteladói és mennyiségi beszerzési program.

SSL /TLS a Webhely biztonságához

A 2021, minden a weboldalakat egy SSL /TLS igazolás és használja a HTTPS protokoll, de ez feltétlenül szükséges minden olyan webhelyhez vagy webalkalmazáshoz, amely HIPAA-kompatibilis. Mint S/MIME e-mailhez az SSL /TLS protokoll biztosítja a weboldalak titkosítását, hitelességét és integritását:

- Minden kommunikáció egy megfelelően konfigurált SSL-lel védett webhely közöttTLS tanúsítvány és egy webböngésző biztonságban vannak titkosított.

- A identitás A nyilvánosan megbízható CA által aláírt érvényes tanúsítványt bemutató HTTPS-webhelyet a webböngészők elfogadják és elérhetővé teszik a felhasználók számára.

- Attól függően érvényesítési szint a tulajdonos által választott webhely SSL /TLS a tanúsítvány egyszerűen azt jelezheti, hogy a CA megerősítette, hogy a tanúsítvány kérelmező ellenőrzi a webhelyet, vagy tartalmazhat részletes információkat a webhelyet működtető entitásról, például egy vállalatról vagy más szervezetről.

- A maximális bizalom érdekében az egészségügyi szervezetek befektetni kívánnak Magas bizonyosság (OV) or Extended Validation (EV) tanúsítványok, amelyek igazolják a felhasználók személyazonosságát.

- SSL által védett HTTPS-webhelyről származó dokumentumok - például weboldalak -TLS tanúsítvány van sértetlenség garantálja a digitális aláírásban szereplő titkosított hash, amelyet a böngésző függetlenül kiszámít, mielőtt megbízik a dokumentumban. Az adatokat egy rosszindulatú harmadik fél nem tudja elfogni és módosítani szállítás közben anélkül, hogy a böngésző észlelné a hibát és figyelmeztetné a felhasználót.

Lejárati emlékeztetők és automatizálás

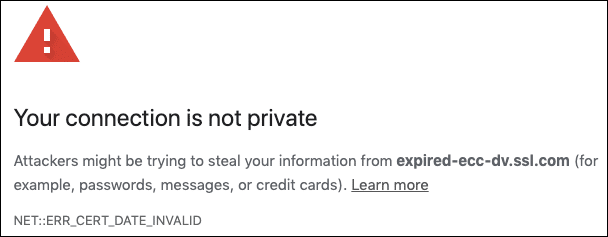

Minden tanúsítvány lejárati dátummal rendelkezik, amely után az ügyfélszoftver nem fogja megbízni őket. Nyilvánosan megbízható SSL esetén /TLS, a tanúsítvány maximális élettartama jelenleg 398 nap. Ha engedélyezi a webhely SSL-jét /TLS a tanúsítvány lejár, a böngészők már nem bíznak benne:

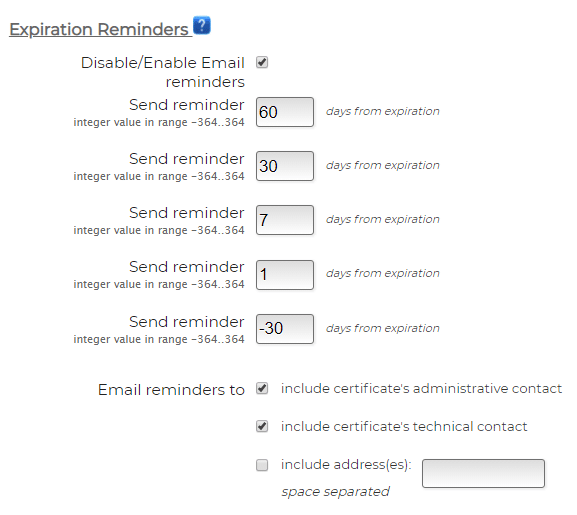

Nehéz lehet a lejáró tanúsítványok nyomon követése és naprakészen tartása, a jelenlegi tanúsítványok pedig elengedhetetlenek a biztonságos, HIPAA-kompatibilis webhelyek fenntartásához. Az SSL.com számos hatékony lehetőséget kínál a tanúsítványok naprakészségének biztosítására:

- Lejárati emlékeztetők: Az SSL.com nyújt konfigurálható értesítések emlékeztetni, amikor eljön az ideje a tanúsítvány megújításának. Kiváló lehetőség olyan szervezetek számára, amelyek kis számú tanúsítvánnyal rendelkeznek, vagy olyan helyzetekben, ahol az automatizálás kényelmetlen vagy technikai korlátok miatt lehetetlen.

- Szkriptek és automatizálás: A szervezetek egyedi szkripteket hozhatnak létre, amelyek kihasználják az SSL.com RESTful-ját SWS API vagy az iparági szabvány ACME protokoll az SSL automatizálásához /TLS a tanúsítvány megújítása, feleslegessé téve az emlékeztetőket. Az automatizálás különösen fontos, ha egy szervezetnek nagyszámú szervert és tanúsítványt kell fenntartania.

Az SSL.com széles skáláját kínálja SSL /TLS szerver tanúsítványok a HTTPS webhelyek esetében, ideértve:

Következtetés

Reméljük, hogy ez a bejegyzés segített megérteni, hogy a digitális tanúsítványok miként lehetnek részei a szervezet HIPAA-megfelelőségi tervének, és hogyan segíthetnek az SSL.com fejlett felügyeleti eszközei abban, hogy szervezete védett és naprakész legyen.

Ha bármilyen kérdése van a tanúsítványok megvásárlásával kapcsolatban szervezete számára, különösen a tömeges kiállításhoz S/MIME Tanúsítványok, kérjük, lépjen kapcsolatba az SSL.com vállalati értékesítési csapatával az alábbi űrlapon keresztül. Az SSL.com ügyfélszolgálatával e-mailben is kapcsolatba léphet a címen Support@SSL.com, telefonon a címen 1-877-SSL-SECURE, vagy az oldal jobb alsó sarkában található csatoló linkre kattintva.

És, mint mindig, köszönöm, hogy meglátogatta az SSL.com-t, ahol úgy gondoljuk, hogy a biztonságosabb az internet a jobb Internet!

Vegye fel a kapcsolatot az SSL.com Enterprise Sales céggel