Introductie

Variërend van beveiligingscamera's en deursloten tot settopboxen, thermostaten, keukenapparatuur, medische apparatuur en verkeerslichten, is het aantal op internet aangesloten apparaten sinds het begin van de jaren 2000 enorm gegroeid. Schattingen variëren, maar volgens een infographic gepubliceerd door Intel, het IoT, dat in 2 2006 miljard 'slimme' objecten omvatte, zal naar verwachting tegen 200 honderdvoudig toenemen tot 2020 miljard apparaten. 26 IoT-apparaten voor elk mens op aarde.

Certificaat nodig? SSL.com biedt een breed scala aan digitale certificaten, waaronder:

De explosieve groei van het IoT ging gepaard met ernstige veiligheidsproblemen en groeipijnen. EEN Onderzoek van 2017 onder ongeveer 400 IT-managers door Altman Vilandrie & Company geeft aan dat bijna de helft van de ondervraagde bedrijven ten minste één IoT-gerelateerde inbreuk op de beveiliging had meegemaakt en dat de kosten van de inbreuken "13.4% van de totale inkomsten voor kleinere bedrijven en honderden miljoenen dollars voor de grootste bedrijven" vertegenwoordigden.

Dichter bij huis voor de meeste consumenten, angstaanjagende nieuwsverhalen over kwetsbaar beveiligingscamera's en slimme sloten komen steeds vaker voor. Op DEF CON 2016, onderzoekers van Merculite Security benadrukte meerdere beveiligingsproblemen in algemeen beschikbare slimme sloten, waaronder vier fabrikanten die sloten verzenden die wachtwoorden in platte tekst gebruiken. Iedereen die netwerkcommunicatie met zo'n slot bewaakt, kan gemakkelijk het wachtwoord opvragen, wat niet acceptabel is voor een apparaat dat bedoeld is om gezinnen, huizen en eigendommen veilig te houden.

SSL /TLS voor het IoT

Fabrikanten en verkopers van met internet verbonden slimme apparaten kunnen het zich niet langer veroorloven om zelfgenoegzaam te zijn over beveiliging, aangezien de samenleving steeds meer afhankelijk wordt van hun producten en zich bewust wordt van kwetsbaarheden. Een belangrijke stap die IoT-bedrijven kunnen nemen, is het installeren van openbaar vertrouwde SSL /TLS certificaten voor authenticatie en encryptie op hun apparaten.

De SSL /TLS protocol gebruikt asymmetrische encryptie om gegevens te beveiligen die worden gedeeld tussen twee computers op internet. Bovendien SSL /TLS zorgt ervoor dat de identiteiten van de server en / of client worden gevalideerd. In het meest voorkomende scenario biedt een HTTPS-server de browser van de bezoeker een certificaat die digitaal is ondertekend door een publiekelijk vertrouwd Certificate Authority (CA) zoals SSL.com. De wiskunde achter SSL /TLS Zorg ervoor dat de digitaal ondertekende certificaten van een CA praktisch onmogelijk te vervalsen zijn, gezien de sleutelgrootte die groot genoeg is. Openbare CA's verifiëren de identiteit van aanvragers voordat ze certificaten uitgeven. Ze worden ook onderworpen aan strenge audits door providers van besturingssystemen en webbrowsers om te worden geaccepteerd en onderhouden in vertrouwen winkels (lijsten met vertrouwde root certificaten geïnstalleerd met browser en OS-software).

Simpel gezegd, als een website een certificaat heeft dat is ondertekend door een publiekelijk vertrouwde CA, kunnen webbrowsers en besturingssystemen erop vertrouwen dat de eigenaar van de site in feite is wie ze beweren te zijn. Gebruikers die proberen toegang te krijgen tot websites met een certificaat dat is niet publiek vertrouwd zal worden opgevangen door strenge beveiligingswaarschuwingen en wegversperringen die moeten worden doorgeklikt. Ditzelfde basisprincipe van authenticatie via x.509-certificaten kan worden toegepast e-mailcommunicatie, computer codeen IoT-apparaten.

SSL /TLS kan ook worden gebruikt om te verifiëren klanten. Een bedrijf wil bijvoorbeeld mogelijk alleen bepaalde werknemers toegang verlenen tot een webapplicatie en kan, door clientcertificaten aan die werknemers uit te reiken, de certificaten gebruiken als referenties voor toegang.

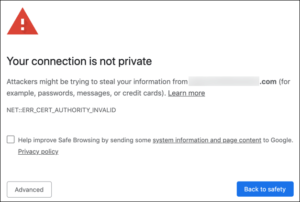

Zowel SSL /TLS client- en serververificatie hebben belangrijke implicaties en toepassingen voor het IoT. De meesten van ons hebben berichten zoals gezien dit voordat u probeert verbinding te maken met een draadloze thuisrouter met een zelfondertekend certificaat:

Met openbaar vertrouwde SSL /TLS certificaten, zullen uw klanten dergelijke berichten nooit tegenkomen in de admin-interface van uw apparaat. Terugkerend naar het bovenstaande voorbeeld, SSL /TLS certificaten kunnen worden gebruikt om de beveiliging van dat met internet verbonden "slimme" deurslot aanzienlijk te verbeteren door:

- Installatie van een openbaar vertrouwd servercertificaat in het slot, zodat een gebruiker die verbinding maakt met zijn webgebaseerde interface niet door een beveiligingswaarschuwing hoeft te klikken en / of een beveiligingsuitzondering hoeft toe te voegen voor een zelfondertekend certificaat;

- Vereist een client certificaat op de smartphone van de gebruiker om toegang te krijgen tot de interface van het slot; en / of

- Het versleutelen elke communicatie tussen de cliënt en het slot, of tussen het slot en de servers van zijn provider. Geen wachtwoorden meer in platte tekst!

Fabrikanten kunnen ook openbaar vertrouwde clientcertificaten op hun apparaten installeren om zichzelf te verifiëren bij externe providers. Een fabrikant van settopboxen met internetverbinding zou bijvoorbeeld SSL /TLS certificaten voor wederzijdse authenticatie bij verbinding met streaming audio- en videoproviders.

Prestatieproblemen

Een veel voorkomende zorg over het integreren van internet PKI met het IoT is het idee dat SSL /TLS is rekenkundig te duur voor kleine apparaten met een laag stroomverbruik, en voor sommige oudere oudere apparaten kan dit waar zijn. De overhead van de SSL /TLS protocol is niet per se zo belangrijk als het wordt gemeten tegen de kosten van het verzenden van de gegevens in de eerste plaats, vooral als de omvang van een transactie toeneemt. EEN Onderzoek uit 2011 naar het energieverbruik van mobiele apparaten TLS geeft aan dat terwijl SSL /TLS overhead is aanzienlijk voor zeer kleine transacties van minder dan 10 KB, "bij transacties groter dan 500 KB is de energie die nodig is om de feitelijke gegevens te verzenden duidelijk groter dan de TLS energie overhead. "

Momenteel zijn er meerdere lichtgewicht implementaties van de TLS protocol beschikbaar om te voldoen aan de beperkingen van IoT-apparaten met laag vermogen. De open source TLS Toolkit (voorheen MatrixSSL) kan worden geconfigureerd tot een code-footprint van slechts 66 KB, en zelfs kleinere footprints zijn mogelijk met handmatige optimalisatie. wolfSSL, nog een open-source SSL /TLS bibliotheek, adverteert een minimale footprintgrootte van 20-100KB en runtime-geheugengebruik van 1-36KB. Het is duidelijk dat deze cijfers al haalbaar zijn, zelfs voor een apparaat met zeer bescheiden specificaties, en we kunnen verdere optimalisatie van software verwachten in combinatie met meer vermogen tegen lagere kosten voor embedded apparaten in de toekomst.

Hoe SSL.com IoT-fabrikanten kan helpen

SSL.com biedt deze services en voordelen van wereldklasse aan onze zakelijke klanten in de IoT-ruimte:

- Maatwerk oplossingen: Zoals de experts in SSL /TLS, SSL.com werkt samen met IoT-fabrikanten om de generatie, installatie en levenscyclus van certificaten voor hun apparaten te optimaliseren.

- Ondergeschikte CA: Een gehost ondergeschikte CA (ook bekend als een afgevende CA) van SSL.com biedt fabrikanten volledige controle over de uitgifte van publiek vertrouwde eindentiteitscertificaten voor hun apparaten, tegen een kleine fractie van de kosten voor het opzetten van hun eigen root-CA en privé PKI infrastructuur.

- Management tools: SSL.comMet de online beheertools kunnen apparaatfabrikanten eenvoudig grote hoeveelheden certificaten uitgeven en hun levenscyclus beheren.

- API: IoT-fabrikanten kunnen de uitgifte en levenscyclus van certificaten automatiseren SSL.com's SSL-webservices (SWS) API.

- ACME: Beheer levenscycli van certificaten op IoT-apparaten met een aangepaste Uitgevende CA met ACME-ondersteuning. ACME is een gevestigd standaardprotocol voor certificaatbeheer met veel open-source clientimplementaties.

Naarmate het aantal IoT-apparaten exponentieel toeneemt, SSL.com beschikt over alle tools en expertise die nodig zijn om fabrikanten en leveranciers te helpen bij het beheren van de installatie en levenscyclus van openbaar vertrouwde beveiligingscertificaten op zelfs de meest prestatiebeperkte hardware. Als het is verbonden met internet, kunnen we u helpen het te beveiligen! Neem hiervoor per e-mail contact met ons op Support@SSL.com of bel 1-SSL-Certificaat (1-775-237-8434) als u vragen heeft of meer informatie wilt over SSL.comIoT-oplossingen. En, zoals altijd, bedankt voor het kiezen SSL.com!