Architektura Zero Trust (ZTA) narobiła wiele hałasu w świecie cyberbezpieczeństwa, głównie ze względu na niedawne zarządzenie wykonawcze wydane przez prezydenta USA Josepha Bidena. W tej kolejności architektura Zero Trust jest wymieniana jako jedna z najlepszych praktyk modernizacji cyberbezpieczeństwa rządu federalnego.

Co to jest architektura Zero Trust?

Czym więc jest „Architektura Zero Zaufania” lub ZTA? W skrócie jest to metoda projektowania infrastruktury cyberbezpieczeństwa sieci organizacji w oparciu o model bezpieczeństwa Zero Trust. Zasadniczo Zero Trust działa zgodnie z zasadą, że nie ma dorozumianego zaufania przyznanego żadnej części sieci. Lub, mówiąc potocznie, organizacja nie powinna ufać żadnemu żądaniu bez weryfikacji, niezależnie od tego, czy żądanie pochodzi z jej obszaru, czy spoza niego. Model Zero Trust został opracowany w celu złagodzenia potencjalnego zagrożenia atakami na sieć i zwiększenia jej stanu bezpieczeństwa.

Bezpieczeństwo sieci ogólnie dotyczy dostępu. Uzyskanie dostępu do zasobu wymaga od każdego użytkownika udowodnienia swojej tożsamości poprzez pokazanie poświadczeń, dzięki czemu zyskuje zaufanie sieci. Tradycyjne podejście „zamek i fosa” do bezpieczeństwa polega na skonfigurowaniu ochrony obwodowej, w której te poświadczenia są sprawdzane, a po zweryfikowaniu przyznawany jest dostęp. Jednak ta praktyka stwarza potencjalne zagrożenia bezpieczeństwa. Na przykład pojedynczy punkt zagrożenia, taki jak serwer z przestarzałym, starszym oprogramowaniem, może być backdoorem dla całej sieci. Jak opisano w ostatnim poście SSL.com, Zapobieganie atakom ransomware za pomocą certyfikatów cyfrowych, to jest prawie dokładnie to, co wydarzyło się w niedawnym ataku Darkside na rurociąg kolonialny:

Prezes firmy ujawnił że [atak] nastąpił z powodu przeoczenia. Powiedział komisji senackiej, że hakerzy uzyskali dostęp przez starą wirtualną sieć prywatną, o której firma uważała, że nie działała. ZA Artykuł CNN z 4 czerwca 2021 r. ujawnia, że do uzyskania dostępu do tej sieci wystarczyło jedno złamane hasło.

Gdy złośliwy gracz przeniknie przez obronę obwodową, może swobodnie poruszać się wewnątrz sieci, jak im się podoba. Co więcej, weryfikacja poświadczeń tylko na obrzeżach sieci ma niewielki lub żaden wpływ na wewnętrzne ataki złośliwych użytkowników lub zhakowany sprzęt legalnych użytkowników.

W modelu Zero Trust każde żądanie sieciowe powinno być traktowane tak, jakby sieć została już skompromitowana, a nawet proste żądania należy traktować jako potencjalne zagrożenie. Uwierzytelnianie i autoryzacja wieloskładnikowa są wymagane przed rozpoczęciem sesji lub przyznaniem dowolnego dostępu. Co więcej, za każdym razem, gdy uwierzytelniony użytkownik żąda dostępu do nowego zasobu, jego poświadczenia muszą zostać ponownie sprawdzone. Takie podejście pomaga ograniczyć ruch poprzeczny, gdy zagrożenie znajdzie się w sieci, oraz pomaga w szybkim wykrywaniu, identyfikacji i neutralizacji zagrożeń, niezależnie od tego, czy pochodzą one z zewnątrz, czy z wewnątrz sieci.

Ta zmiana w strategii obronnej jest odpowiedzią na współczesne trendy w projektowaniu sieci i wymagania bezpieczeństwa, które obejmują zdalnych użytkowników, przynieś własne urządzenie (BYOD) oraz usługi i urządzenia w chmurze, takie jak Internet przedmiotów (Internet przedmiotów). Wszystkie te zasoby znajdują się w granicach sieci, więc ustawianie ochrony obwodowej nie jest już skuteczne. Ostatnie ataki ransomware podkreślają potrzebę ponownej oceny architektury bezpieczeństwa większości organizacji.

Wiele koncepcji nie jest nowych: na przykład zaufanie jako koncepcja obliczeniowa była po raz pierwszy ukuty w 1994 r.. Początkowo nie cieszył się dużym zainteresowaniem – głównie ze względu na to, że sieć i bezpieczeństwo były w tym czasie w stosunkowo prymitywnym stanie w porównaniu do dnia dzisiejszego. Jednak w miarę postępu technologii i coraz bardziej skomplikowanych sieci komputerowych definiowanie granic systemów informatycznych organizacji stawało się coraz trudniejszym zadaniem. Doprowadziło to do powstania alternatywnych modeli zabezpieczeń, takich jak Zero Trust, które zyskały atrakcyjność i popularność w branży.

Mapa drogowa Zero Trust firmy NIST

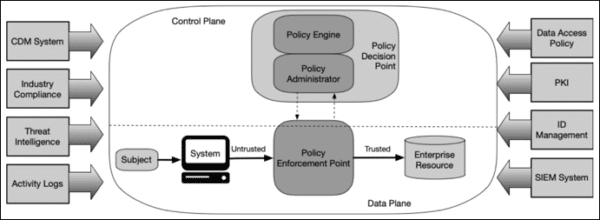

Pod koniec 2018 r. Narodowy Instytut Standardów i Technologii (NIST) wraz z Krajowym Centrum Doskonałości Cyberbezpieczeństwa (NCCoE) podjął prace, które doprowadziły do Specjalna publikacja NIST 800-207, Architektura Zero Trust. Niniejsza publikacja zawiera abstrakcyjną definicję ZTA wraz z mapą drogową projektowania systemów opartych na zasadach Zero Trust:

- Wszystkie źródła danych i usługi obliczeniowe są uważane za zasoby.

- Cała komunikacja jest zabezpieczona niezależnie od lokalizacji sieci.

- Dostęp do zasobów poszczególnych organizacji jest przyznawany na sesję.

- Dostęp do zasobów jest określany przez zasady dynamiczne — w tym obserwowalny stan tożsamości klienta, aplikacji/usługi oraz żądanego zasobu — i może obejmować inne atrybuty behawioralne i środowiskowe.

- Organizacja monitoruje i mierzy integralność i stan bezpieczeństwa wszystkich posiadanych i powiązanych aktywów.

- Wszystkie uwierzytelnianie i autoryzacja zasobów są dynamiczne i ściśle wymuszane przed zezwoleniem na dostęp.

- Organizacja gromadzi jak najwięcej informacji o aktualnym stanie zasobów, infrastruktury sieciowej i komunikacji i wykorzystuje je do poprawy stanu bezpieczeństwa.

Te założenia starają się być agnostykiem technologicznym i mają na celu poprawę postawy bezpieczeństwa organizacji. W idealnym scenariuszu wszystkie te zasady są brane pod uwagę podczas projektowania bezpieczeństwa systemu. Jednak potrzeby biznesowe różnią się w zależności od organizacji i dokładna implementacja architektury Zero Trust powinna spełniać te wymagania. Projekt modelu powinien być dostosowany do wartości zasobów organizacji, a także jej apetytu na ryzyko.

Ogólnym celem jest zapobieganie nieautoryzowanemu dostępowi do danych i usług, w połączeniu z jak najbardziej szczegółowym egzekwowaniem kontroli dostępu przy minimalnym nakładzie pracy. Istnieje kilka sposobów, aby to osiągnąć, ale w istocie Zero Trust Architecture opiera się na dokładnych i rozbudowanych mechanizmach autoryzacji i uwierzytelniania, strategicznie zlokalizowanych na kluczowych granicach bezpieczeństwa w całym systemie. W ten sposób dostęp jest przyznawany tylko tym zasobom, które są absolutnie niezbędne do wykonania danego zadania, i tylko użytkownikom posiadającym uzasadnione uprawnienia do ich wykonywania. Co więcej, wszelkie odstępstwa od normalnego zachowania są brane pod uwagę przy przyznawaniu dostępu. Na przykład dostęp do zasobów poza godzinami pracy można uznać za potencjalny powód odmowy dostępu, w zależności od sposobu działania organizacji.

W kierunku architektury zerowego zaufania

Całkowita transformacja systemów informatycznych organizacji w celu wdrożenia architektury Zero Trust to skomplikowany proces. Zamiast tego organizacje powinny dążyć do ciągłego doskonalenia swojego stanu bezpieczeństwa w małych, prostych krokach. Ponadto migracja istniejących usług do nowej architektury jest zazwyczaj bardziej kosztowna niż projektowanie nowych usług od podstaw. W związku z tym dobrą strategią może być wdrażanie nowych usług, zwłaszcza opartych na chmurze, zgodnie z zasadami Zero Trust (np. zawsze używaj silnych metod uwierzytelniania, takich jak wzajemny TLS.)

Zero Trust to podejście skoncentrowane na danych, w tym sensie, że koncentruje się na ochronie zasobów sieci, a nie samych segmentów sieci. Krytycznym czynnikiem dla wdrożenia ZTA powinna być identyfikacja zasobów wymagających ochrony i najlepszej metody ich zabezpieczenia. Dane muszą być chronione w spoczynku i podczas przesyłania, dzięki czemu szyfrowanie, zwłaszcza przy użyciu PKI, kamień węgielny realizacji ZTA. Zbieranie danych dotyczących skuteczności egzekwowanych polityk i zachowań użytkowników ma również kluczowe znaczenie w tworzeniu dynamicznego systemu zdolnego do dostosowywania się do ciągle zmieniającego się środowiska, jakim jest cyberbezpieczeństwo.

Wnioski

Architektura Zero Trust to nowoczesne podejście do cyberbezpieczeństwa — odpowiedź na najnowsze trendy i potrzeby ekosystemu IT, który w coraz większym stopniu jest definiowany przez usługi oparte na chmurze. Chociaż wdrożenie ZTA nie nastąpi z dnia na dzień, w tej chwili dostępne są narzędzia i rozwiązania, które mogą pomóc w przejściu. Organizacje, które chcą poprawić ogólny stan bezpieczeństwa, mogą skorzystać z istniejących technologii i wzorców projektowych, aby ponownie ocenić swój model zabezpieczeń i przejść do najnowszych najlepszych praktyk branżowych, takich jak ZTA.

- Aby uzyskać więcej informacji na temat używania certyfikatów cyfrowych jako bezpiecznego, odpornego na brute force czynnika uwierzytelniania dla użytkowników i urządzeń, przeczytaj Uwierzytelnianie użytkowników i urządzeń IoT za pomocą funkcji wzajemnych TLS.

- Hosted PKI i urzędy certyfikacji pod własną marką z SSL.com oferuje firmom możliwość wydawania i zarządzania publicznie lub prywatnie zaufanymi certyfikatami cyfrowymi bez inwestowania w PKI infrastruktura i personel ekspercki. Nasze obiekty i procesy przechodzą rygorystyczne coroczne audyty zewnętrzne, aby zachować nasze certyfikaty WebTrust i zapewnić spokój. Aby uzyskać więcej informacji, przeczytaj Hostowane przedsiębiorstwo PKI i Podrzędne urzędy certyfikacji i dlaczego mogą być potrzebne.

- Aby porozmawiać bezpośrednio z przedstawicielem SSL.com o tym, jak możemy pomóc Twojej organizacji przejść na Zero Trust, wyślij e-mail Sales@SSL.com lub prześlij poniższy formularz kontaktowy ds. sprzedaży dla przedsiębiorstw.