Jest nowy typ SSL /TLS atak w mieście. Niedawno zespół akademickich badaczy bezpieczeństwa wydał artykuł wprowadzenie Atak szopa. Szop jest luką czasową w TLS specyfikacja, która ma wpływ HTTPS i inne usługi zależne SSL /TLS. W bardzo specyficznych i rzadkich sytuacjach Raccoon pozwala złośliwym osobom atakującym na złamanie SSL /TLS szyfrowanie i odczytywanie poufnej komunikacji.

W szczególności ataki Raccoon mają miejsce na giełdach kluczy Diffiego-Hellmana. Gdy oboje TLS partnerzy wymieniają klucze publiczne w ramach wymiany Diffie-Hellman, a następnie obliczają wspólny klucz zwany „kluczem wstępnym”, który jest następnie używany do wyprowadzenia wszystkich TLS klucze sesji z określoną funkcją wyprowadzania klucza.

TLS 1.2 i wszystkie poprzednie wersje wymagają, aby wszystkie wiodące bajty zerowe w tym tajnym kluczu wstępnym zostały usunięte przed kontynuowaniem. Wynikowy sekret premaster jest używany jako dane wejściowe w funkcji wyprowadzania klucza, która jest oparta na funkcjach mieszających z różnymi profilami czasowymi. Te precyzyjne pomiary czasu mogą pozwolić napastnikowi na skonstruowanie wyroczni z pliku TLS serwer, który powiedziałby atakującemu, czy obliczony klucz wstępny zaczyna się od zera.

Na podstawie tego pojedynczego bajtu atakujący mogą zacząć konstruować zestaw równań, aby obliczyć pierwotny sekret premaster ustanowiony między klientem a serwerem. Może to pozwolić atakującym na odszyfrowanie komunikacji między użytkownikami a serwerem, w tym nazw użytkowników, haseł, informacji o karcie kredytowej, wiadomości e-mail i długiej listy potencjalnie wrażliwych informacji.

Choć brzmi to przerażająco, należy pamiętać, że ten atak może mieć miejsce tylko w bardzo specyficznych i rzadkich okolicznościach: serwer musi ponownie użyć publicznych kluczy Diffie-Hellmana w uścisk ręki (już uważane za złą praktykę), a atakujący musi być w stanie dokonać precyzyjnych pomiarów czasu. Ponadto przeglądarka musi obsługiwać podatne na ataki zestawy szyfrów (od czerwca 2020 r. Wszystkie główne przeglądarki je usunęły).

Nawet jeśli Raccoon nie jest praktyczny dla większości napastników, właściciele witryn internetowych mogą podjąć kroki, aby chronić siebie i odwiedzających:

- TLS 1.3 nie jest podatny na atak szopa. Jeśli masz pewność, że większość lub wszyscy użytkownicy Twojej witryny korzystają z nowoczesnych, TLS 1.3 kompatybilne z przeglądarkami, możesz po prostu wyłączyć TLS 1.2.

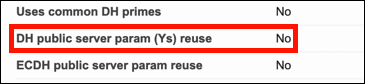

- Sprawdź, czy serwer WWW nie wykorzystuje ponownie publicznych kluczy Diffiego-Hellmana. Jak wspomniano powyżej, jest to już uważane za złą praktykę. Możesz to sprawdzić w Qualsys SSL Labs Test serwera SSL. W wynikach dla Twojej witryny chcesz zobaczyć wartość „Nie” dla „Ponowne użycie parametru serwera publicznego DH (Ys)”:

Jeśli ta wartość to „Tak”, sprawdź dokumentację swojego serwera i upewnij się, że jest on odpowiednio skonfigurowany do zapewniania poufności przekazywania, znanego również jako „doskonałe utajnienie przekazywania”, co uniemożliwi ponowne użycie kluczy publicznych DH. (Sprawdź nasze przewodnik po SSL /TLS Najlepsze praktyki aby uzyskać więcej informacji na temat poufności przekazywania).