Witamy w lutowym wydaniu podsumowania bezpieczeństwa SSL.com. To może być nasz najkrótszy miesiąc, ale wciąż obfitował w rozwój SSL /TLS, certyfikaty cyfrowe i bezpieczeństwo sieci. W tym miesiącu omówimy:

- Apple ogranicza SSL /TLS Certyfikaty do nieco ponad roku

- DNS przez HTTPS jest teraz domyślnym programem Firefox

- Więcej pisania na ścianie dla TLS 1.0 i 1.1

- Chrome zablokuje niebezpieczne pobieranie

Apple ustanawia nowy termin dla certyfikatów

Jak już informowaliśmy, Apple niedawno zdecydował się na ograniczenie SSL /TLS okres ważności certyfikatu to nieco ponad rok. Na lutowym forum CA / Browser (CA / B) w Bratysławie na Słowacji Apple ogłosiło, że od 1 września 2020 r. Ich urządzenia i przeglądarka Safari nie będą już akceptować certyfikatów o żywotności przekraczającej 398 dni. Do tej pory nie było oficjalnej, pisemnej informacji od Apple. (aktualizacja: Apple ogłosił zmiana zasad na stronie internetowej w dniu 3 marca 2020 r.) As Rejestr zauważa:

Apple, Google i inni członkowie CA / Browser zastanawiali się nad skróceniem żywotności certyfikatów od miesięcy. Ta polityka ma swoje zalety i wady… Celem tego posunięcia jest poprawa bezpieczeństwa witryny internetowej poprzez upewnienie się, że programiści używają certyfikatów zgodnych z najnowszymi standardami kryptograficznymi, oraz zmniejszenie liczby starych, zaniedbanych certyfikatów, które mogą zostać skradzione i ponownie wykorzystane phishing i ataki typu drive-by malware. Jeśli łobuzi lub złoczyńcy są w stanie złamać kryptografię w SSL /TLS Standardowe, krótkotrwałe certyfikaty zapewnią migrację do bezpieczniejszych certyfikatów w ciągu około roku.

To, że dzieje się tak znacząca zmiana, jest nieco zaskakujące, ale sama zmiana nie jest. Krótszy okres ważności certyfikatu, jak zauważył Rejestr, są czymś, co branża poważnie rozważa ostatnio. Wrześniowe głosowanie na forum CA / B mogło zmienić maksymalny okres ważności certyfikatów z obecnego standardowego 825-dniowego roku, ale głosowanie nie powiodło się. Tym razem nie wzięło udziału w głosowaniu - firma tak wpływowa jak Apple może sama zmienić standard.

DNS przez HTTPS Teraz Firefox Domyślnie

W tym miesiącu zestaw Mozilli DNS przez HTTPS (DoH) jako domyślny dla amerykańskich użytkowników przeglądarki Firefox. Dla nowych użytkowników: DoH szyfruje informacje DNS, które są na ogół niezaszyfrowane (nawet w bezpiecznych witrynach) i uniemożliwia innym sprawdzenie, jakie strony odwiedzają użytkownicy. Dla niektórych podmiotów, które lubią gromadzić dane o użytkownikach (np. Rząd lub tych, którzy liczą na zysk ze sprzedaży tych danych), to złe wieści. Niektórzy twierdzą również, że zwiększone krycie zapobiega przydatnemu szpiegowaniu, które śledzi przestępców i pozwala na kontrolę rodzicielską podczas przeglądania. Inne, takie jak Mozilla (wyraźnie) i Electronic Frontier Foundation zachwalają korzyści płynące z DoH, podkreślając, że szyfrowanie ruchu internetowego poprawia prywatność opinii publicznej i udaremnia próby śledzenia i cenzurowania ludzi przez rząd. Mozilla Firefox to pierwsza przeglądarka, która domyślnie przyjmuje ten standard.

Firefox i Slack już to miały TLS 1.0 i 1.1

W jednoznaczny ruch się go pozbyć TLS 1.0 i 1.1 całkowicie, Mozilla jest teraz wymagający ręczne zastąpienie przez użytkowników próbujących połączyć się ze stronami internetowymi przy użyciu protokołów. Zmiana jest krokiem w kierunku deklarowanego celu całkowitego zablokowania takich witryn. Tak jak Poboczy Raporty, zmiana oznacza „prawdziwe czasy ostateczne” TLS oraz 1.0 i 1.1, a do Mozilli dołączą inni w najbliższej przyszłości:

Pełna obsługa zostanie usunięta z Safari w aktualizacjach Apple iOS i macOS od marca 2020 r. ” Google powiedział, że usunie wsparcie dla TLS 1.0 i 1.1 w Chrome 81 (oczekiwany 17 marca). Microsoft powiedziany zrobiłby to samo „w pierwszej połowie 2020 r.”.

Mozilla nie jest jedynym znaczącym dostawcą oprogramowania, który odstrasza wszystkich TLS 1.0 i 1.1. W tym miesiącu Slack zakończył też wsparcie dla nich; firma twierdzi, że wprowadza zmianę „w celu dostosowania do najlepszych praktyk branżowych w zakresie bezpieczeństwa i integralności danych”.

Chrome, aby zablokować niebezpieczne pobieranie

Ostatnio przeglądarki dokonują ostrzeżenia przed użytkownikami mieszana zawartość. Zawartość mieszana występuje, gdy witryny internetowe odsyłają do niezabezpieczonych treści HTTP (takich jak obrazy i pliki do pobrania) ze stron HTTPS, „mieszając” oba protokoły w sposób, który nie jest oczywisty dla użytkowników bez ostrzeżenia (zbadaliśmy tę koncepcję dokładniej w tym artykule). Teraz Chrome idzie o krok dalej i będzie blokował pobieranie mieszanych treści. Jak Tech Times Raporty:

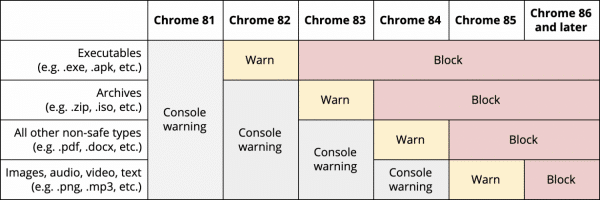

Począwszy od Chrome 82, który ma się wydać w kwietniu, Chrome będzie ostrzegać użytkowników, jeśli zamierzają pobrać pliki wykonywalne o mieszanej zawartości ze stabilnej witryny… Następnie, po wydaniu wersji 83, pliki do pobrania mogą zostać zablokowane, a ostrożność może być implementowane do plików archiwalnych. Pliki PDF i .Doc otrzymają ostrzeżenie w przeglądarce Chrome 84, z dźwiękiem, obrazami, tekstem i plikami wideo wyświetlającymi je za pomocą 85. wersji. Wreszcie, wszystkie pliki do pobrania z mieszaną zawartością - niestabilny plik pochodzący ze stabilnej witryny - mogą zostać zablokowane po wypuszczeniu Chrome 86.

Oto przydatny wykres od Google pokazujący ich oś czasu ostrzegania / blokowania dla różnych rodzajów mieszanych treści: