Односторонний и взаимный SSL /TLS Аутентификация

Одна из определяющих особенностей SSL /TLS Протокол - это его роль в аутентификации анонимных сторон в компьютерных сетях (например, в Интернете). Когда вы посещаете веб-сайт, пользующийся всеобщим доверием SSL /TLS сертификат, ваш браузер может проверить, что владелец веб-сайта успешно продемонстрировал контроль над этим доменным именем доверенному стороннему центру сертификации (ЦС), например SSL.com. Если эта проверка не удалась, веб-браузер предупредит вас, что нельзя доверять этому сайту.

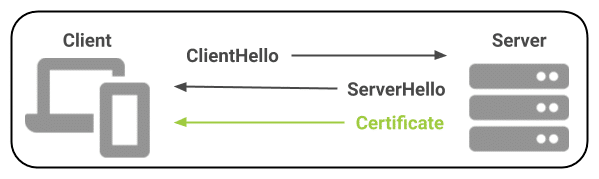

Для большинства приложений SSL /TLS использует такого рода односторонняя аутентификация сервера клиенту; анонимный клиент (веб-браузер) согласовывает зашифрованный сеанс с веб-сервером, который представляет публично доверенный SSL /TLS сертификат для идентификации во время SSL /TLS рукопожатие:

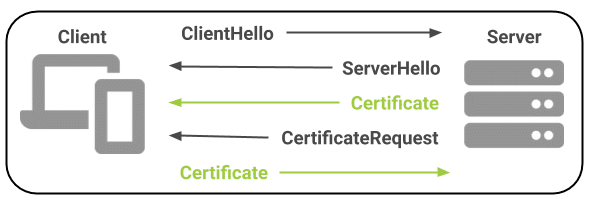

CertificateRequest сообщение клиенту. Клиент ответит отправкой сертификата на сервер для аутентификации:

Client Authentication (1.3.6.1.5.5.7.3.2) Расширенное использование ключа (EKU) установлено на клиентском устройстве. Все SSL.com Сертификаты электронной почты, клиента и подписи документов включить аутентификацию клиента.

Сценарии использования взаимной аутентификации

Взаимный TLS аутентификация может использоваться как для аутентификации конечных пользователей, так и для взаимной аутентификации устройств в компьютерной сети.

Аутентификация пользователя

Бизнес и другие организации могут распространять цифровые сертификаты клиентов среди конечных пользователей, таких как сотрудники, подрядчики и клиенты. Эти клиентские сертификаты могут использоваться в качестве фактора аутентификации для доступа к корпоративным ресурсам, таким как Wi-Fi, VPN и веб-приложения. При использовании вместо (или в дополнение к) традиционных учетных данных имени пользователя и пароля взаимное TLS предлагает несколько преимуществ безопасности:

- Взаимный TLS аутентификация не уязвима для кражи учетных данных с помощью таких приемов, как фишинг. Verizon в Отчет о расследовании нарушений данных 2020 указывает на то, что почти четверть (22%) утечек данных происходит из-за фишинга. Фишинговые кампании проводятся для легко собираемых учетных данных, таких как пароли для входа на веб-сайт, а не для закрытых ключей клиентских сертификатов пользователей. В качестве дополнительной защиты от фишинга все SSL.com Электронная почта, клиент и подпись документов сертификаты включают публично доверенные S/MIME для подписанной и зашифрованной электронной почты.

- Взаимный TLS проверка подлинности не может быть нарушена из-за плохой гигиены паролей или атак грубой силы на пароли. Вы можете потребовать, чтобы пользователи создавали надежные пароли, но откуда вы знаете, что они не используют один и тот же «безопасный» пароль на 50 различных веб-сайтах или не записывают его на стикерах? А Опрос Google 2019 указывает на то, что 52% пользователей повторно используют пароли для нескольких учетных записей, а 13% пользователей повторно используют один и тот же пароль для Найти своих счетов.

- Сертификаты клиентов предлагают четкую цепь доверия, и им можно управлять централизованно. С взаимным TLSпроверка того, какой центр сертификации (ЦС) выдал учетные данные пользователя, встроен непосредственно в процесс аутентификации. SSL.com's инструменты онлайн-управления, SWS-API, а также доступ к стандартным протоколам, таким как SCEP, упрощает выдачу, обновление и отзыв этих учетных данных!

SSL.com предлагает несколько вариантов выпуска клиентских сертификатов и управления ими:

- Физические лица или организации, которым требуется только один или несколько сертификатов, могут заказать Сертификаты электронной почты, клиента и подписи документов á la carte от SSL.com.

- Такие протоколы, как SCEP, EST и CMP, могут использоваться для автоматизации регистрации и продления клиентских сертификатов для корпоративных устройств и устройств BYO.

- Для клиентов, которым требуется большое количество сертификатов, доступны оптовые скидки через нашу Программа для торговых посредников и оптовых закупок.

Аутентификация устройств IoT

Взаимный TLS аутентификация также широко используется для межмашинной аутентификации. По этой причине у него есть много приложений для устройств Интернета вещей (IoT). В мире Интернета вещей во многих случаях «интеллектуальному» устройству может потребоваться аутентификация в незащищенной сети (например, в Интернете), чтобы получить доступ к защищенным ресурсам на сервере.

Пример: «Умный» термостат.

Как упрощенный пример взаимного TLS для Интернета вещей мы рассмотрим производителя, который разрабатывает «умный» термостат с подключением к Интернету для домашнего использования. После подключения к Интернету в доме клиента производитель хотел бы, чтобы устройство отправляло и получало данные на серверы компании и с них, чтобы клиенты могли получать доступ к температурным условиям и настройкам термостата в своем доме через свою учетную запись на веб-сайте компании и / или приложение для смартфона. В этом случае производитель мог:

- Отправьте каждое устройство с уникальной парой криптографических ключей и сертификатом клиента. Поскольку вся связь будет осуществляться между термостатом и серверами компании, эти сертификаты могут быть в частном порядке, предлагая дополнительную гибкость для политик, таких как срок действия сертификата.

- Укажите уникальный код устройства (например, серийный номер или QR-код), который покупатель может отсканировать или ввести в свою учетную запись на веб-портале производителя или в приложении для смартфона, чтобы связать устройство со своей учетной записью.

Как только устройство подключится к Интернету через сеть Wi-Fi пользователя, оно откроет общий TLS соединение с сервером производителя. Сервер аутентифицируется на термостате и запрашивает сертификат клиента термостата, который связан с уникальным кодом, введенным пользователем в свою учетную запись.

Две стороны соединения (сервер и термостат) теперь взаимно аутентифицированы и могут отправлять сообщения туда и обратно с помощью SSL /TLS шифрование по протоколам прикладного уровня, например HTTPS и MQTT. Пользователь может получить доступ к данным термостата или внести изменения в его настройки с помощью своей учетной записи веб-портала или приложения для смартфона. Между двумя устройствами никогда не возникает необходимости в неаутентифицированных сообщениях или сообщениях в открытом виде.

Поговорить с экспертом о том, как SSL.com может помочь вам защитить ваши устройства IoT и повысить безопасность пользователей с помощью взаимных TLS, заполните и отправьте форму ниже: