ในปี 2023 การรักษาความปลอดภัยเว็บไซต์ของคุณด้วย SSL /TLS ใบรับรองไม่สามารถเลือกได้อีกต่อไปแม้กระทั่งสำหรับธุรกิจที่ไม่ได้จัดการโดยตรงกับข้อมูลที่ละเอียดอ่อนของลูกค้าบนเว็บ เครื่องมือค้นหาเช่น Google ใช้ความปลอดภัยของไซต์เป็นสัญญาณการจัดอันดับ SEO และเว็บเบราว์เซอร์ยอดนิยมเช่น Chrome แจ้งเตือนผู้ใช้ไปยังเว็บไซต์ที่ไม่ใช้ HTTPS:

อย่างไรก็ตามโอกาสในการตั้งค่าเว็บเซิร์ฟเวอร์และแอปพลิเคชันของคุณเพื่อใช้ SSL /TLS โปรโตคอลอย่างถูกต้องอาจรู้สึกน่ากลัวเนื่องจากมีการกำหนดค่าอาร์เคนและตัวเลือกการออกแบบมากมายให้เลือก คู่มือนี้ให้ภาพรวมโดยย่อของประเด็นหลักที่ควรคำนึงถึงเมื่อตั้งค่า SSL /TLS สำหรับเว็บไซต์ของคุณโดยเน้นที่ทั้งความปลอดภัยและประสิทธิภาพ ยังมีอะไรอีกมากมายที่จะครอบคลุมเพียงแค่พื้นฐานเท่านั้นดังนั้นเราจึงแบ่งมันออกเป็นขั้นตอนต่างๆ

SSL.com มีความหลากหลาย ของ SSL/TLS ใบรับรองเซิร์ฟเวอร์ รักษาความปลอดภัยเว็บไซต์ของคุณวันนี้ด้วยใบรับรอง SSL จาก SSL.com และ สร้างความไว้วางใจกับผู้เยี่ยมชมของคุณ!

เลือกผู้ออกใบรับรองที่เชื่อถือได้ (CA)

ใบรับรองของคุณน่าเชื่อถือพอ ๆ กับ CA ที่ออกใบรับรองเท่านั้น CA ที่เชื่อถือได้แบบสาธารณะทั้งหมดต้องได้รับการตรวจสอบจากบุคคลที่สามอย่างเข้มงวดเพื่อรักษาตำแหน่งของตนในระบบปฏิบัติการหลักและโปรแกรมใบรับรองรูทของเบราว์เซอร์ แต่บางตัวก็รักษาสถานะนั้นได้ดีกว่าระบบอื่น ๆ มองหา CA ที่ (เช่น SSL.com):

- ทำธุรกิจส่วนใหญ่ในด้านที่สาธารณชนเชื่อถือได้ PKI. ธุรกิจเหล่านี้สูญเสียมากที่สุดหากมีการปฏิบัติด้านความปลอดภัยที่ไม่ดีและทุกอย่างจะได้รับโดยการรักษามาตรฐานอุตสาหกรรมให้ดีขึ้น

- ตอบสนองต่อการค้นพบช่องโหว่ที่ส่งผลต่อความปลอดภัยและความเป็นส่วนตัวของผู้ใช้อย่างมีประสิทธิภาพและประสิทธิผลเช่นทั่วทั้งอุตสาหกรรม เอนโทรปีของหมายเลขซีเรียล ปัญหาของต้นปี 2019 ค้นหาฟอรัมอุตสาหกรรมเช่น mozilla.dev.security.policy สามารถทำให้คุณมีความคิดที่ดีเกี่ยวกับวิธีการที่ CA โดยเฉพาะตอบสนองต่อความทุกข์ยาก

- นำเสนอผลิตภัณฑ์และบริการที่เป็นประโยชน์เช่นใบรับรอง Extended Validation (EV) การออกใบรับรองจำนวนมาก / อัตโนมัติผ่านทางที่ใช้งานง่าย API หรือ โปรโตคอล ACMEบริการจัดการและตรวจสอบวงจรชีวิตของใบรับรองที่ง่ายและ สนับสนุน สำหรับการผสานรวมกับรายการโซลูชันของบุคคลที่สามที่ครอบคลุม

- มีชื่อเสียงด้านการบริการลูกค้าและการสนับสนุนทางเทคนิคที่ยอดเยี่ยม การรักษาเว็บไซต์ของ บริษัท ของคุณให้ปลอดภัย 100% เป็นสิ่งสำคัญและคุณต้องสามารถหาผู้เชี่ยวชาญที่แท้จริงทางโทรศัพท์ได้เมื่อมีสิ่งผิดปกติเกิดขึ้น

การอนุญาตของผู้ออกใบรับรอง (CAA)

การอนุญาตของผู้ออกใบรับรอง (CAA) เป็นมาตรฐานในการปกป้องเว็บไซต์โดยการกำหนด CA เฉพาะที่ได้รับอนุญาตให้ออกใบรับรองสำหรับชื่อโดเมน เมื่อคุณเลือก CA แล้วคุณควรพิจารณา การกำหนดค่าระเบียน CAA เพื่ออนุญาต

สร้างและรักษาความปลอดภัยคีย์ส่วนตัวของคุณ

พื้นที่ SSL /TLS โปรโตคอล ใช้ a กุญแจคู่หนึ่ง เพื่อตรวจสอบตัวตนและเข้ารหัสข้อมูลที่ส่งผ่านอินเทอร์เน็ต หนึ่งในนั้น ( คีย์สาธารณะ) มีไว้สำหรับการกระจายแบบกว้างและส่วนอื่น ๆ (the กุญแจส่วนตัว) ควรเก็บอย่างปลอดภัยที่สุด คีย์เหล่านี้ถูกสร้างขึ้นพร้อมกันเมื่อคุณสร้าง คำขอลงนามใบรับรอง (CSR). นี่คือเคล็ดลับบางประการที่ควรคำนึงถึงเกี่ยวกับกุญแจส่วนตัวของคุณ:

- ใช้คีย์ส่วนตัวที่แข็งแกร่ง: ปุ่มที่ใหญ่กว่านั้นยากที่จะถอดรหัส แต่ต้องใช้การคำนวณที่มากกว่า ปัจจุบันแนะนำอย่างน้อย 2048- บิตคีย์ RSA หรือคีย์ ECDSA 256 บิตและเว็บไซต์ส่วนใหญ่สามารถบรรลุความปลอดภัยที่ดีในขณะที่เพิ่มประสิทธิภาพการทำงานและประสบการณ์ผู้ใช้ด้วยค่าเหล่านี้

หมายเหตุ สำหรับภาพรวมของอัลกอริทึมทั้งสองนี้โปรดดูบทความของ SSL.com เปรียบเทียบ ECDSA กับ RSA. - ปกป้องคีย์ส่วนตัวของคุณ:

- สร้างไพรเวทคีย์ของคุณเองในสภาพแวดล้อมที่ปลอดภัยและเชื่อถือได้ (โดยเฉพาะบนเซิร์ฟเวอร์ที่จะถูกปรับใช้หรืออุปกรณ์ที่เข้ากันได้กับ FIPS หรือ Common Criteria) ไม่เคย อนุญาตให้ CA (หรือใครก็ได้) สร้างคีย์ส่วนตัวในนามของคุณ CA สาธารณะที่มีชื่อเสียงเช่น SSL.com จะไม่เสนอให้สร้างหรือจัดการคีย์ส่วนตัวของคุณเว้นแต่จะสร้างขึ้นในโทเค็นฮาร์ดแวร์ที่ปลอดภัยหรือ HSM และไม่สามารถส่งออกได้

- ให้สิทธิ์การเข้าถึงคีย์ส่วนตัวเท่านั้นตามที่จำเป็น สร้างคีย์ใหม่และ ถอน ใบรับรองทั้งหมดสำหรับคีย์เก่าเมื่อพนักงานที่มีสิทธิ์เข้าถึงคีย์ส่วนตัวออกจาก บริษัท

- ต่ออายุใบรับรองให้บ่อยที่สุดเท่าที่จะทำได้ (อย่างน้อยทุกปีก็จะดี) โดยเฉพาะอย่างยิ่งการใช้คีย์ส่วนตัวที่สร้างขึ้นใหม่ทุกครั้ง เครื่องมืออัตโนมัติเช่น โปรโตคอล ACME มีประโยชน์สำหรับการตั้งเวลาการต่ออายุใบรับรองบ่อยๆ

- หากคีย์ส่วนตัวถูก (หรืออาจถูก) ถูกบุกรุก ถอน ใบรับรองทั้งหมดสำหรับคีย์นี้สร้างคู่คีย์ใหม่และออกใบรับรองใหม่สำหรับคู่คีย์ใหม่

กำหนดค่าเซิร์ฟเวอร์ของคุณ

บนพื้นผิว, การติดตั้ง SSL /TLS ใบรับรอง อาจดูเหมือนเป็นการดำเนินการที่ตรงไปตรงมา อย่างไรก็ตามยังมีการตัดสินใจกำหนดค่าหลายอย่างที่ต้องทำเพื่อให้แน่ใจว่าเว็บเซิร์ฟเวอร์ของคุณรวดเร็วและปลอดภัยและผู้ใช้ปลายทางจะได้รับประสบการณ์ที่ราบรื่นโดยปราศจากข้อผิดพลาดและคำเตือนของเบราว์เซอร์ นี่คือตัวชี้การกำหนดค่าบางส่วนที่จะช่วยให้คุณดำเนินการได้เมื่อตั้งค่า SSL /TLS บนเซิร์ฟเวอร์ของคุณ:

- ตรวจสอบให้แน่ใจว่ามีการครอบคลุมชื่อโฮสต์ทั้งหมด: ใบรับรองของคุณครอบคลุมชื่อโดเมนของไซต์ของคุณหรือไม่ทั้งที่มีและไม่มี

wwwคำนำหน้า? มี ชื่อสำรองของหัวเรื่อง (SAN) สำหรับชื่อโดเมนทุกชื่อใบรับรองมีไว้เพื่อปกป้อง? - ติดตั้งกลุ่มใบรับรองที่สมบูรณ์: SSL เอนทิตี /TLS โดยทั่วไปใบรับรองจะลงนามโดยใบรับรองระดับกลางแทนที่จะเป็นรูทคีย์ของ CA ตรวจสอบให้แน่ใจว่ามีการติดตั้งใบรับรองระดับกลางบนเว็บเซิร์ฟเวอร์ของคุณเพื่อให้เบราว์เซอร์สมบูรณ์ เส้นทางการรับรอง และหลีกเลี่ยงคำเตือนและข้อผิดพลาดที่เชื่อถือได้สำหรับผู้ใช้ปลายทาง CA ของคุณจะสามารถจัดหาตัวกลางที่จำเป็นให้คุณได้ ลูกค้าของ SSL.com สามารถใช้ไฟล์ ดาวน์โหลดใบรับรองระดับกลาง เพจเพื่อดึงบันเดิลกลางสำหรับเซิร์ฟเวอร์หลายแพลตฟอร์ม

- ใช้ SSL ปัจจุบัน /TLS โปรโตคอล (TLS 1.2 หรือ 1.3): ปลายปี 2018 ผู้ขายเบราว์เซอร์รายใหญ่ทั้งหมดประกาศแผนการที่จะเลิกใช้งาน TLS 1.0 และ 1.1 ภายในครึ่งแรกของปี 2020 Google เลิก TLS v1.0 และ v1.1 ใน Chrome 72 (เปิดตัว 30 มกราคม 2919) Chrome เวอร์ชัน 84 (เผยแพร่เมื่อ 14 กรกฎาคม 2020) ขึ้นไปแสดงคำเตือนคั่นระหว่างหน้าสำหรับโปรโตคอลเหล่านี้ และการสนับสนุนมีกำหนดจะเป็น ลบออกอย่างเต็มที่ ในเดือนพฤษภาคม 2021 การสนับสนุนเบราว์เซอร์อย่างกว้างขวางของ SSL /TLS เวอร์ชันเช่น SSL v3 หายไปนาน ในขณะที่ TLS 1.2 เป็นเวอร์ชันที่ใช้กันอย่างแพร่หลายที่สุดของ SSL /TLS มาตรการ, TLS 1.3 (เวอร์ชั่นล่าสุด) คือ รองรับแล้ว ในเว็บเบราว์เซอร์ที่สำคัญที่สุดรุ่นปัจจุบัน

- ใช้รายชื่อย่อของ Secure Cipher Suites: เลือกเฉพาะรหัสห้องชุดที่เสนอการเข้ารหัสอย่างน้อย 128 บิตหรือมากกว่าเมื่อเป็นไปได้ สถาบันมาตรฐานและเทคโนโลยีแห่งชาติ (NIST) ยังแนะนำว่าทั้งหมด TLS การใช้งานจะย้ายออกจากชุดการเข้ารหัสที่มีการเข้ารหัส DES (หรือตัวแปร) ไปยังชุดการเข้ารหัสที่ใช้ AES สุดท้ายการใช้ชุดการเข้ารหัสเพียงชุดย่อยที่เป็นไปได้ที่ยอมรับได้จะช่วยลดพื้นผิวการโจมตีสำหรับช่องโหว่ที่ยังไม่ถูกค้นพบ ภาคผนวกของ SSL.com คู่มือการ TLS การปฏิบัติตามมาตรฐาน แสดงตัวอย่างการกำหนดค่าสำหรับแพลตฟอร์มเว็บเซิร์ฟเวอร์ที่ได้รับความนิยมสูงสุดโดยใช้ TLS 1.2.

หมายเหตุ การใช้ ciphers ที่ไม่ปลอดภัย (เช่น RC4) ที่ไม่ปลอดภัยอาจทำให้เกิดข้อผิดพลาดด้านความปลอดภัยของเบราว์เซอร์เช่นERR_SSL_VERSION_OR_CIPHER_MISMATCHใน Google Chrome - ใช้ความลับไปข้างหน้า (FS): ยังเป็นที่รู้จัก การรักษาความลับที่สมบูรณ์แบบ (PFS)FS รับรองว่าคีย์ส่วนตัวที่ถูกบุกรุกจะไม่ทำให้คีย์เซสชันที่ผ่านมาเสียหาย วิธีเปิดใช้งาน FS:

- กำหนดค่า TLS 1.2 เพื่อใช้อัลกอริทึมการแลกเปลี่ยนคีย์ Elliptic Curve Diffie-Hellman (EDCHE) (ด้วย DHE เป็นทางเลือก) และหลีกเลี่ยงการแลกเปลี่ยนคีย์ RSA อย่างสมบูรณ์ถ้าเป็นไปได้

- ใช้ TLS 1.3. TLS 1.3 ให้ความลับล่วงหน้าสำหรับทุกคน TLS ประชุมผ่านทาง ชั่วคราว Diffie-Hellman (EDH หรือ DHE) โปรโตคอลการแลกเปลี่ยนคีย์

- ทำให้สามารถ TLS การเริ่มต้นเซสชันใหม่: เช่นเดียวกับการใช้ keepalives เพื่อรักษาการเชื่อมต่อ TCP แบบต่อเนื่อง TLS การเริ่มต้นเซสชันใหม่ช่วยให้เว็บเซิร์ฟเวอร์ของคุณติดตาม SSL / ที่เจรจาล่าสุดTLS เซสชั่นและดำเนินการต่อพวกเขาผ่านการคำนวณค่าใช้จ่ายของการเจรจาคีย์เซสชั่น

- พิจารณา OCSP Stapling: เย็บเล่ม OCSP อนุญาตให้เว็บเซิร์ฟเวอร์ส่งข้อมูลการเพิกถอนแคชไปยังไคลเอนต์โดยตรงซึ่งหมายความว่าเบราว์เซอร์จะไม่ต้องติดต่อกับเซิร์ฟเวอร์ OCSP เพื่อตรวจสอบว่าใบรับรองของเว็บไซต์ถูกเพิกถอนหรือไม่ ด้วยการกำจัดคำขอนี้การเย็บเล่ม OCSP ช่วยเพิ่มประสิทธิภาพอย่างแท้จริง สำหรับข้อมูลเพิ่มเติมโปรดอ่านบทความของเรา การเพิ่มประสิทธิภาพการโหลดหน้า: เย็บ OCSP.

ใช้วิธีปฏิบัติที่ดีที่สุดสำหรับการออกแบบเว็บแอปพลิเคชัน

การออกแบบเว็บแอปพลิเคชันของคุณโดยคำนึงถึงความปลอดภัยนั้นสำคัญพอ ๆ กับการกำหนดค่าเซิร์ฟเวอร์ของคุณอย่างถูกต้อง สิ่งเหล่านี้เป็นจุดสำคัญที่สุดในการทำให้แน่ใจว่าผู้ใช้ของคุณจะไม่ได้สัมผัส คนที่อยู่ตรงกลาง การโจมตีและแอปพลิเคชันของคุณได้รับประโยชน์ด้าน SEO ที่มาพร้อมกับแนวทางปฏิบัติด้านความปลอดภัยที่ดี:

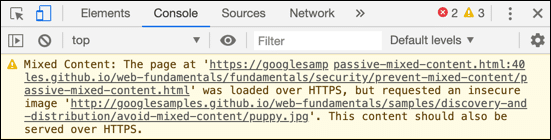

- กำจัดเนื้อหาแบบผสม: ไฟล์ JavaScript, รูปภาพและไฟล์ CSS ควร ทั้งหมด เข้าถึงได้ด้วย SSL /TLS. ตามที่ระบุไว้ในบทความของ SSL.com HTTPS ทุกที่ให้บริการ เนื้อหาผสม ไม่ใช่วิธีที่ยอมรับได้ในการเพิ่มประสิทธิภาพเว็บไซต์และอาจส่งผลให้เกิดคำเตือนความปลอดภัยของเบราว์เซอร์และปัญหา SEO

- ใช้คุกกี้ที่ปลอดภัย: การตั้งค่า

Secureการตั้งค่าสถานะในคุกกี้จะบังคับใช้การส่งผ่านช่องทางที่ปลอดภัย (เช่น HTTPS) คุณสามารถป้องกันไม่ให้ JavaScript ฝั่งไคลเอ็นต์เข้าถึงคุกกี้ผ่านทางHttpOnlyตั้งค่าสถานะและ จำกัด การใช้คุกกี้ข้ามไซต์ด้วยSameSiteธง. - ประเมินรหัสของบุคคลที่สาม: ตรวจสอบให้แน่ใจว่าคุณเข้าใจถึงความเสี่ยงที่อาจเกิดขึ้นจากการใช้ไลบรารีของบุคคลที่สามในเว็บไซต์ของคุณเช่นความเป็นไปได้ของการเปิดช่องโหว่หรือโค้ดที่เป็นอันตรายโดยไม่ได้ตั้งใจ ตรวจสอบความน่าเชื่อถือของบุคคลที่สามอย่างดีที่สุดเท่าที่ความสามารถของคุณและเชื่อมโยงไปยังรหัสของบุคคลที่สามทั้งหมดด้วย HTTPS สุดท้ายตรวจสอบให้แน่ใจว่าประโยชน์ของคุณจากองค์ประกอบของบุคคลที่สามในเว็บไซต์ของคุณนั้นคุ้มค่ากับความเสี่ยง

ตรวจสอบงานของคุณด้วยเครื่องมือวินิจฉัย

หลังจากตั้งค่า SSL /TLS บนเซิร์ฟเวอร์และเว็บไซต์ของคุณหรือทำการเปลี่ยนแปลงการกำหนดค่าสิ่งสำคัญคือต้องแน่ใจว่าทุกอย่างได้รับการตั้งค่าอย่างถูกต้องและระบบของคุณปลอดภัย มีเครื่องมือวินิจฉัยมากมายสำหรับการตรวจสอบ SSL / ไซต์ของคุณTLS. ตัวอย่างเช่น SSL Shopper's ตัวตรวจสอบ SSL จะแจ้งให้คุณทราบว่าใบรับรองของคุณได้รับการติดตั้งอย่างถูกต้องเมื่อใดใบรับรองจะหมดอายุและจะแสดงใบรับรอง ห่วงโซ่ของความไว้วางใจ.

มีเครื่องมือและแอปพลิเคชั่นออนไลน์อื่น ๆ ที่จะรวบรวมข้อมูลการตรวจสอบเว็บไซต์ของคุณสำหรับปัญหาด้านความปลอดภัยเช่นเนื้อหาแบบผสม คุณสามารถตรวจสอบเนื้อหาแบบผสมด้วยเว็บเบราว์เซอร์ได้โดยใช้เครื่องมือนักพัฒนาซอฟต์แวร์ในตัว:

ไม่ว่าคุณจะเลือกใช้เครื่องมือใดการกำหนดตารางเวลาในการตรวจสอบ SSL /TLS การติดตั้งและการกำหนดค่า CA ของคุณอาจช่วยคุณได้เช่นกัน ตัวอย่างเช่นเพื่อความสะดวกสำหรับลูกค้าของเรา SSL.com มีการแจ้งเตือนโดยอัตโนมัติเกี่ยวกับการหมดอายุของใบรับรองที่กำลังจะมาถึง

ใช้ HTTP Strict Transport Security (HSTS)

HTTP Strict Transport Security (HSTS) เป็นกลไกนโยบายความปลอดภัยที่ช่วยปกป้องเว็บไซต์จากการโจมตีดาวน์เกรดโปรโตคอลและการลักลอบใช้คุกกี้ อนุญาตให้เว็บเซิร์ฟเวอร์ประกาศว่าเว็บเบราว์เซอร์ (หรือ User Agent อื่นๆ ที่ปฏิบัติตาม) ควรโต้ตอบกับเว็บโดยใช้การเชื่อมต่อ HTTPS ที่ปลอดภัยเท่านั้น และห้ามใช้โปรโตคอล HTTP ที่ไม่ปลอดภัย เซิร์ฟเวอร์จะสื่อสารนโยบายนี้ไปยังตัวแทนผู้ใช้ผ่านช่องส่วนหัวการตอบสนอง HTTP ที่ชื่อว่า “Strict-Transport-Security”

เพื่อนำไปใช้ ความปลอดภัยในการขนส่งอย่างเข้มงวดของ HTTP (HSTS)คุณต้องเพิ่มส่วนหัวการตอบกลับพิเศษในการกำหนดค่าเว็บเซิร์ฟเวอร์ของคุณ

นี่คือคำแนะนำทีละขั้นตอน:

- ตรวจสอบให้แน่ใจว่าไซต์ของคุณรองรับ HTTPS: ก่อนเปิดใช้งาน HSTS ไซต์ของคุณต้องมีความถูกต้อง ใบรับรอง SSL และสามารถให้บริการเนื้อหาผ่าน HTTPS หากไซต์ของคุณยังไม่ได้กำหนดค่าสำหรับ HTTPS คุณจะต้อง รับใบรับรอง SSL และกำหนดค่าเซิร์ฟเวอร์ของคุณเพื่อใช้งาน

ส่วนหัวตั้งค่า Strict-Transport-Security เสมอ "max-age=31536000; includeSubDomains"

บรรทัดนี้บอกให้เบราว์เซอร์ใช้ HTTPS สำหรับไซต์ของคุณเสมอสำหรับปีถัดไป (31,536,000 วินาที) รวมถึงโดเมนย่อยทั้งหมด

- ทดสอบการกำหนดค่าของคุณ: หลังจากเพิ่มส่วนหัว HSTS แล้ว คุณควรทดสอบไซต์ของคุณเพื่อให้แน่ใจว่าทำงานได้อย่างถูกต้อง คุณสามารถทำได้โดยไปที่ไซต์ของคุณและใช้เครื่องมือสำหรับนักพัฒนาซอฟต์แวร์ของเบราว์เซอร์เพื่อตรวจสอบส่วนหัวของการตอบสนอง คุณควรเห็นส่วนหัว Strict-Transport-Security พร้อมค่าที่คุณตั้งไว้

- พิจารณาเพิ่มไซต์ของคุณในรายการโหลดล่วงหน้า HSTS: รายการพรีโหลด HSTS เป็นรายการของไซต์ที่มีฮาร์ดโค้ดในเบราว์เซอร์ที่เปิดใช้งาน HSTS สิ่งนี้ให้การป้องกันในระดับพิเศษ เนื่องจากทำให้มั่นใจได้ว่าการเชื่อมต่อครั้งแรกไปยังไซต์ของคุณนั้นปลอดภัย แม้ว่าจะได้รับส่วนหัว HSTS ก่อนก็ตาม คุณสามารถส่งไซต์ของคุณไปยังรายการโหลดล่วงหน้า HSTS ได้ที่ hstspreload.org

ใช้กรณี: เว็บไซต์ข่าวต้องการให้แน่ใจว่าผู้ใช้เชื่อมต่อกับเว็บไซต์อย่างปลอดภัยเสมอ แม้ว่าพวกเขาจะพิมพ์ "http" แทน "https" ใน URL โดยไม่ตั้งใจก็ตาม เว็บไซต์ใช้ HSTS โดยเพิ่มส่วนหัว Strict-Transport-Security ในการกำหนดค่าเซิร์ฟเวอร์ ตั้งค่าอายุสูงสุดที่ยาวและรวมโดเมนย่อยทั้งหมด สิ่งนี้บอกให้ตัวแทนผู้ใช้เชื่อมต่อกับ HTTPS เสมอ ปกป้องผู้ใช้จากการโจมตีที่พยายามดาวน์เกรดการเชื่อมต่อเป็น HTTP และขโมยคุกกี้ เว็บไซต์ยังส่งตัวเองไปยังรายการพรีโหลด HSTS เพื่อรับการป้องกันเพิ่มเติม

ใช้การปักหมุดคีย์สาธารณะ HTTP (HPKP)

HTTP Public Key Pinning (HPKP) เป็นฟีเจอร์ความปลอดภัยที่อนุญาตให้เว็บเซิร์ฟเวอร์เชื่อมโยงคีย์สาธารณะเข้ารหัสเฉพาะกับตัวมันเองเพื่อป้องกัน การโจมตีคนในกลาง (MITM) พร้อมใบรับรองปลอม.

นี่คือภาพรวมคร่าวๆ ของวิธีการใช้:

- สร้างข้อมูลการปักหมุด: ขั้นตอนแรกในการใช้ HPKP คือการสร้างข้อมูลการปักหมุด สิ่งนี้เกี่ยวข้องกับการสร้างแฮชเข้ารหัสของคีย์สาธารณะของใบรับรองหรือคีย์สาธารณะของใบรับรองกลางหรือใบรับรองหลัก

- กำหนดค่าเว็บเซิร์ฟเวอร์: ขั้นตอนต่อไปคือการกำหนดค่าเว็บเซิร์ฟเวอร์เพื่อรวม HTTP คีย์สาธารณะพิน HTTP ส่วนหัวในการตอบสนอง ส่วนหัวนี้ประกอบด้วยแฮชของคีย์สาธารณะ ("หมุด") เวลาที่จะใช้งาน (ระยะเวลาที่เบราว์เซอร์ควรจดจำข้อมูล) และทางเลือกของ URI รายงาน (ซึ่งเบราว์เซอร์จะส่งรายงานการตรวจสอบความถูกต้องของพินที่ล้มเหลว)

- จัดการความล้มเหลวในการตรวจสอบพิน: หากเบราว์เซอร์ที่รองรับ HPKP ได้รับสายใบรับรองที่ไม่มีคีย์สาธารณะที่ปักหมุดไว้อย่างน้อยหนึ่งคีย์ ก็จะถือว่าการเชื่อมต่อนั้นไม่น่าเชื่อถือ หากมีการระบุ URI ของรายงาน เบราว์เซอร์จะส่งรายงานความล้มเหลวไปยัง URI นั้นด้วย

อย่างไรก็ตาม เนื่องจากความเสี่ยงของการใช้งานในทางที่ผิดและอาจก่อให้เกิดการปฏิเสธบริการ HPKP จึงเลิกใช้งานโดยเบราว์เซอร์ส่วนใหญ่ และไม่เป็นแนวทางปฏิบัติที่แนะนำอีกต่อไป การกำหนดค่า HPKP ที่ไม่ถูกต้องอาจนำไปสู่สถานการณ์ที่เว็บไซต์ไม่สามารถเข้าถึงได้

ใช้กรณี: ในอดีต บริษัทเทคโนโลยีแห่งหนึ่งใช้ HPKP เพื่อตรึงคีย์สาธารณะของตนไว้กับเซิร์ฟเวอร์ สิ่งนี้ทำให้มั่นใจได้ว่าหากผู้ออกใบรับรอง (CA) ถูกโจมตีและใบรับรองถูกออกโดยไม่ได้ตั้งใจสำหรับโดเมนของตน เบราว์เซอร์จะไม่เชื่อถือเบราว์เซอร์นั้น เว้นแต่จะมีคีย์สาธารณะที่ตรงกับคีย์ที่ปักหมุดไว้ อย่างไรก็ตาม พวกเขาต้องระวังให้มากเพื่อหลีกเลี่ยงการสูญเสียการเข้าถึงคีย์ที่ปักหมุด ซึ่งจะทำให้เว็บไซต์ของพวกเขาไม่สามารถเข้าถึงได้ นอกจากนี้ พวกเขายังต้องแน่ใจว่ามีกระบวนการในการหมุนพินก่อนที่พินจะหมดอายุ เพื่อหลีกเลี่ยงไม่ให้ผู้ใช้เข้าถึงเว็บไซต์ที่มีข้อมูลการพินที่แคชไว้

SSL.com มีความหลากหลาย ของ SSL/TLS ใบรับรองเซิร์ฟเวอร์ รักษาความปลอดภัยเว็บไซต์ของคุณวันนี้ด้วยใบรับรอง SSL จาก SSL.com และ สร้างความไว้วางใจกับผู้เยี่ยมชมของคุณ!

ใช้ TLS SCSV สำรองเพื่อป้องกันการโจมตีลดระดับโปรโตคอล

TLS SCSV สำรอง (ค่า Cipher Suite การส่งสัญญาณ) เป็นกลไกที่นำมาใช้เพื่อป้องกันการโจมตีลดระดับโปรโตคอล การโจมตีเหล่านี้เกิดขึ้นเมื่อผู้โจมตีขัดขวางกระบวนการตั้งค่าการเชื่อมต่อและหลอกล่อไคลเอนต์และเซิร์ฟเวอร์ให้ใช้โปรโตคอลเวอร์ชันที่ปลอดภัยน้อยกว่าที่ทั้งคู่รองรับจริง

นี่คือวิธีที่คุณสามารถนำไปใช้ได้ TLS SCSV สำรอง:

- อัปเดต SSL ของเซิร์ฟเวอร์ของคุณ/TLS ห้องสมุด: ขั้นตอนแรกคือต้องแน่ใจว่า SSL/TLS รองรับห้องสมุด TLS SCSV สำรอง คุณลักษณะนี้ถูกนำมาใช้ใน OpenSSL 1.0.1j, 1.0.0o และ 0.9.8zc หากคุณใช้ SSL/ อื่นTLS ตรวจสอบเอกสารหรือติดต่อผู้พัฒนา

- กำหนดค่าเซิร์ฟเวอร์ของคุณ: เมื่อ SSL ของเซิร์ฟเวอร์ของคุณ/TLS รองรับห้องสมุด TLS SCSV สำรอง คุณอาจต้องกำหนดค่าเซิร์ฟเวอร์ของคุณเพื่อใช้ ขั้นตอนที่แน่นอนจะขึ้นอยู่กับซอฟต์แวร์เซิร์ฟเวอร์ของคุณ ตัวอย่างเช่น ใน Apache คุณอาจต้องเพิ่มหรือแก้ไขบรรทัดในไฟล์กำหนดค่าของคุณดังนี้:

โปรโตคอล SSL ทั้งหมด -SSLv2 -SSLv3

บรรทัดนี้บอกให้เซิร์ฟเวอร์ใช้เวอร์ชันโปรโตคอลทั้งหมด ยกเว้น SSLv2 และ SSLv3 หากทั้งไคลเอนต์และเซิร์ฟเวอร์รองรับ TLS 1.2 แต่ไคลเอนต์พยายามใช้ TLS 1.1 (อาจเป็นเพราะการแทรกแซงของผู้โจมตี) เซิร์ฟเวอร์จะรับรู้ว่าเป็นความพยายามทางเลือกและปฏิเสธการเชื่อมต่อ

- ทดสอบเซิร์ฟเวอร์ของคุณ: หลังจากกำหนดค่าเซิร์ฟเวอร์ของคุณแล้ว คุณควรทดสอบเพื่อให้แน่ใจว่าติดตั้งอย่างถูกต้อง TLS SCSV สำรอง มีเครื่องมือออนไลน์มากมายที่สามารถช่วยคุณได้ เช่น SSL Labs Server Test

ใช้กรณี: บริษัทระดับโลกใช้ TLS SCSV สำรองเพื่อป้องกันการสื่อสารภายใน สิ่งนี้ทำให้มั่นใจได้ว่าหากผู้โจมตีพยายามบังคับให้ดาวน์เกรดโปรโตคอล เซิร์ฟเวอร์จะจดจำสิ่งนี้และปฏิเสธการเชื่อมต่อ ปกป้องข้อมูลที่ละเอียดอ่อนของบริษัท ทีมไอทีของบริษัทอัปเดต SSL/ เซิร์ฟเวอร์ของตนเป็นประจำTLS ไลบรารี่และคอนฟิกูเรชันเพื่อให้แน่ใจว่าใช้ฟีเจอร์ความปลอดภัยล่าสุด และใช้เครื่องมือออนไลน์เพื่อทดสอบเซิร์ฟเวอร์และยืนยันว่าติดตั้งอย่างถูกต้อง TLS SCSV สำรอง

หลีกเลี่ยงปัญหาเนื้อหาผสม

เนื้อหาผสมมีความเสี่ยงด้านความปลอดภัยที่เกิดขึ้นเมื่อหน้าเว็บโหลดผ่านการเชื่อมต่อ HTTPS ที่ปลอดภัย รวมถึงทรัพยากรต่างๆ เช่น รูปภาพ วิดีโอ สไตล์ชีต หรือสคริปต์ที่โหลดผ่านการเชื่อมต่อ HTTP ที่ไม่ปลอดภัย เบราว์เซอร์อาจบล็อกเนื้อหาผสมนี้หรือแสดงคำเตือนแก่ผู้ใช้ ซึ่งอาจเป็นอันตรายต่อการรับรู้ของผู้ใช้เกี่ยวกับความปลอดภัยของไซต์

วิธีหลีกเลี่ยงปัญหาเนื้อหาผสมมีดังนี้

- ใช้ HTTPS สำหรับทรัพยากรทั้งหมด: วิธีที่ตรงไปตรงมาที่สุดในการหลีกเลี่ยงเนื้อหาผสมคือเพื่อให้แน่ใจว่าทรัพยากรทั้งหมดบนไซต์ของคุณถูกโหลดผ่าน HTTPS ซึ่งรวมถึงรูปภาพ สคริปต์ สไตล์ชีต iframe คำขอ AJAX และทรัพยากรอื่นๆ ที่ไซต์ของคุณใช้

- อัปเดตรหัสไซต์ของคุณ: หากโค้ดของไซต์ของคุณมี HTTP URL แบบฮาร์ดโค้ดสำหรับทรัพยากร คุณจะต้องอัปเดตเพื่อใช้ HTTPS แทน หากโฮสต์ทรัพยากรบนเซิร์ฟเวอร์ที่ไม่รองรับ HTTPS คุณอาจต้องโฮสต์ทรัพยากรบนเซิร์ฟเวอร์ของคุณเองหรือค้นหาทรัพยากรอื่นที่สามารถโหลดผ่าน HTTPS

- กำหนดค่าเซิร์ฟเวอร์ของคุณเพื่อส่งส่วนหัวของเนื้อหา-ความปลอดภัย-นโยบาย: ส่วนหัว HTTP ของ Content-Security-Policy (CSP) ช่วยให้คุณควบคุมทรัพยากรที่ไซต์ของคุณอนุญาตให้โหลดได้ ด้วยการตั้งค่าส่วนหัว CSP ที่อนุญาตเฉพาะทรัพยากร HTTPS คุณจะมั่นใจได้ว่าไซต์ของคุณไม่มีเนื้อหาผสมโดยบังเอิญ

ใช้กรณี: นิตยสารออนไลน์ช่วยให้แน่ใจว่าเนื้อหาทั้งหมด รวมถึงรูปภาพและสคริปต์ถูกโหลดผ่าน HTTPS สิ่งนี้จะป้องกันผู้โจมตีไม่ให้ยุ่งเกี่ยวกับทรัพยากรเหล่านี้และอาจแทรกเนื้อหาที่เป็นอันตราย นักพัฒนาเว็บของนิตยสารตรวจสอบโค้ดของไซต์เป็นประจำเพื่อให้แน่ใจว่าทรัพยากรทั้งหมดโหลดผ่าน HTTPS และกำหนดค่าเซิร์ฟเวอร์ของตนให้ส่งส่วนหัวเนื้อหา-ความปลอดภัย-นโยบายที่เข้มงวด พวกเขายังใช้เครื่องมือออนไลน์ในการสแกนเว็บไซต์เพื่อหาปัญหาเนื้อหาแบบผสมและแก้ไขปัญหาที่พบ

ใช้การระบุชื่อเซิร์ฟเวอร์ (SNI) สำหรับการโฮสต์หลายไซต์

บ่งชี้ชื่อเซิร์ฟเวอร์ (SNI) เป็นส่วนเสริมของ TLS โปรโตคอลที่อนุญาตให้เซิร์ฟเวอร์แสดงใบรับรองหลายรายการในที่อยู่ IP และหมายเลขพอร์ตเดียวกัน สิ่งนี้มีประโยชน์อย่างยิ่งสำหรับผู้ให้บริการเว็บโฮสติ้งที่ต้องการโฮสต์เว็บไซต์ที่ปลอดภัยหลายแห่ง โดยแต่ละเว็บไซต์มีใบรับรอง SSL ของตัวเองบนเซิร์ฟเวอร์เดียวกัน

นี่คือวิธีที่คุณสามารถใช้ SNI:

- ตรวจสอบให้แน่ใจว่าซอฟต์แวร์เซิร์ฟเวอร์ของคุณรองรับ SNI: ขั้นตอนแรกคือต้องแน่ใจว่าซอฟต์แวร์เซิร์ฟเวอร์ของคุณรองรับ SNI เว็บเซิร์ฟเวอร์สมัยใหม่ส่วนใหญ่ รวมถึง Apache, Nginx และ IIS รองรับ SNI

- กำหนดค่าเซิร์ฟเวอร์ของคุณ: ขั้นตอนต่อไปคือการกำหนดค่าเซิร์ฟเวอร์ของคุณให้ใช้ SNI ซึ่งโดยทั่วไปเกี่ยวข้องกับการเพิ่มบล็อกการกำหนดค่าแยกต่างหากสำหรับแต่ละไซต์ที่คุณต้องการโฮสต์บนเซิร์ฟเวอร์ และการระบุ ใบรับรอง SSL เพื่อใช้ในแต่ละไซต์ ขั้นตอนที่แน่นอนจะขึ้นอยู่กับซอฟต์แวร์เซิร์ฟเวอร์ของคุณ

- ทดสอบการกำหนดค่าของคุณ: หลังจากกำหนดค่าเซิร์ฟเวอร์ของคุณแล้ว คุณควรทดสอบเพื่อให้แน่ใจว่าใช้ SNI ได้อย่างถูกต้อง คุณสามารถทำได้โดยไปที่แต่ละไซต์ที่คุณโฮสต์บนเซิร์ฟเวอร์ และตรวจสอบว่ามีการใช้ใบรับรอง SSL ที่ถูกต้อง

ใช้กรณี: ผู้ให้บริการโฮสติ้งใช้ SNI เพื่อให้บริการหลายเว็บไซต์จากที่อยู่ IP เดียวกัน สิ่งนี้ช่วยให้พวกเขาใช้พื้นที่ที่อยู่ IP ได้อย่างมีประสิทธิภาพและทำให้การกำหนดค่าเครือข่ายง่ายขึ้น พวกเขากำหนดค่าเซิร์ฟเวอร์ให้ใช้ใบรับรอง SSL ที่แตกต่างกันสำหรับแต่ละไซต์ และทดสอบการกำหนดค่าเป็นประจำเพื่อให้แน่ใจว่ามีการใช้ใบรับรองที่ถูกต้องสำหรับแต่ละไซต์ สิ่งนี้ทำให้มั่นใจได้ว่าแต่ละไซต์มีการเชื่อมต่อที่ปลอดภัยและเชื่อถือได้ แม้ว่าทั้งหมดจะให้บริการจากที่อยู่ IP เดียวกันก็ตาม

เพิ่มประสิทธิภาพด้วยการเริ่มต้นเซสชันใหม่

การเริ่มต้นเซสชันใหม่เป็นคุณลักษณะของ TLS โปรโตคอลที่อนุญาตให้ไคลเอ็นต์และเซิร์ฟเวอร์ใช้คีย์การเข้ารหัสเดียวกันในหลายๆ เซสชัน ลดค่าใช้จ่ายในการสร้างการเชื่อมต่อที่ปลอดภัยใหม่ในแต่ละครั้ง สิ่งนี้สามารถปรับปรุงประสิทธิภาพได้อย่างมาก โดยเฉพาะอย่างยิ่งสำหรับแอปพลิเคชันที่ไคลเอ็นต์ยกเลิกการเชื่อมต่อและเชื่อมต่อใหม่บ่อยครั้ง

ต่อไปนี้เป็นวิธีที่คุณสามารถใช้การเริ่มเซสชันใหม่ได้:

- ตรวจสอบให้แน่ใจว่าซอฟต์แวร์เซิร์ฟเวอร์ของคุณรองรับการเริ่มต้นเซสชันใหม่: ขั้นตอนแรกคือต้องแน่ใจว่าซอฟต์แวร์เซิร์ฟเวอร์ของคุณรองรับการเริ่มเซสชันใหม่ เว็บเซิร์ฟเวอร์สมัยใหม่ส่วนใหญ่ รวมถึง Apache, Nginx และ IIS รองรับคุณสมบัตินี้

- กำหนดค่าเซิร์ฟเวอร์ของคุณ: ขั้นตอนต่อไปคือการกำหนดค่าเซิร์ฟเวอร์ของคุณเพื่อใช้การเริ่มต้นเซสชันใหม่ ซึ่งโดยทั่วไปเกี่ยวข้องกับการเปิดใช้งานเซสชันแคชและตั้งค่าการหมดเวลาสำหรับแคช ขั้นตอนที่แน่นอนจะขึ้นอยู่กับซอฟต์แวร์เซิร์ฟเวอร์ของคุณ

- ทดสอบการกำหนดค่าของคุณ: หลังจากกำหนดค่าเซิร์ฟเวอร์ของคุณแล้ว คุณควรทดสอบเพื่อให้แน่ใจว่าเซิร์ฟเวอร์ใช้การเริ่มต้นเซสชันใหม่อย่างถูกต้อง คุณสามารถทำได้โดยสร้าง TLS การเชื่อมต่อกับเซิร์ฟเวอร์ของคุณ ตัดการเชื่อมต่อ แล้วเชื่อมต่อใหม่ หากการเริ่มเซสชันใหม่ทำงานอย่างถูกต้อง การเชื่อมต่อครั้งที่สองควรสร้างได้เร็วกว่าครั้งแรก

ใช้กรณี: แอพมือถือใช้การเริ่มต้นเซสชันใหม่เพื่อรักษาการเชื่อมต่อที่รวดเร็วและปลอดภัย สิ่งนี้มีประโยชน์อย่างยิ่งเมื่อใช้แอปในพื้นที่ที่มีสัญญาณครอบคลุมของเครือข่ายขาด ๆ หาย ๆ เนื่องจากจะทำให้แอปสร้างการเชื่อมต่อที่ปลอดภัยใหม่ได้อย่างรวดเร็วหลังจากการหยุดกลางคัน นักพัฒนาของแอปกำหนดค่าเซิร์ฟเวอร์ของตนเพื่อใช้การเริ่มเซสชันใหม่ และพวกเขาทดสอบคุณลักษณะเป็นประจำเพื่อให้แน่ใจว่าทำงานได้อย่างถูกต้อง สิ่งนี้ทำให้มั่นใจได้ว่าแอพสามารถมอบประสบการณ์ที่รวดเร็วและราบรื่นให้กับผู้ใช้ แม้ในสภาวะเครือข่ายที่ท้าทาย

ตรวจสอบความถูกต้องของใบรับรองด้วย OCSP Stapling

การเย็บเล่ม Online Certificate Status Protocol (OCSP) เป็นวิธีการปรับปรุงประสิทธิภาพของ SSL/TLS ในขณะที่รักษาความปลอดภัยของการเชื่อมต่อ ช่วยให้เซิร์ฟเวอร์ดึงข้อมูลสถานะปัจจุบันของใบรับรองของตนเองจาก Certificate Authority (CA) และส่งสถานะนั้นไปยังไคลเอ็นต์ในระหว่าง TLS จับมือ

นี่คือวิธีที่คุณสามารถใช้การเย็บเล่ม OCSP:

- ตรวจสอบให้แน่ใจว่าซอฟต์แวร์เซิร์ฟเวอร์ของคุณรองรับ OCSP Stapling: ขั้นตอนแรกคือต้องแน่ใจว่าซอฟต์แวร์เซิร์ฟเวอร์ของคุณรองรับการเย็บเล่ม OCSP เว็บเซิร์ฟเวอร์สมัยใหม่ส่วนใหญ่ รวมถึง Apache, Nginx และ IIS รองรับคุณสมบัตินี้

- กำหนดค่าเซิร์ฟเวอร์ของคุณ: ขั้นตอนต่อไปคือการกำหนดค่าเซิร์ฟเวอร์ของคุณเพื่อใช้การเย็บเล่ม OCSP โดยทั่วไปจะเกี่ยวข้องกับการเปิดใช้งานคุณสมบัติใน SSL/ ของเซิร์ฟเวอร์ของคุณTLS การกำหนดค่าและการระบุตำแหน่งสำหรับเซิร์ฟเวอร์เพื่อจัดเก็บการตอบสนองของ OCSP ขั้นตอนที่แน่นอนจะขึ้นอยู่กับซอฟต์แวร์เซิร์ฟเวอร์ของคุณ

- ทดสอบการกำหนดค่าของคุณ: หลังจากกำหนดค่าเซิร์ฟเวอร์ของคุณแล้ว คุณควรทดสอบเพื่อให้แน่ใจว่าเซิร์ฟเวอร์ใช้การเย็บ OCSP อย่างถูกต้อง คุณสามารถทำได้โดยสร้าง TLS เชื่อมต่อกับเซิร์ฟเวอร์ของคุณและตรวจสอบว่าเซิร์ฟเวอร์มีการตอบสนอง OCSP ในไฟล์ TLS จับมือ

ใช้กรณี: ผู้ค้าปลีกออนไลน์ใช้การเย็บเล่ม OCSP เพื่อตรวจสอบสถานะของใบรับรอง SSL ของตนอย่างรวดเร็ว สิ่งนี้ทำให้มั่นใจได้ว่าลูกค้ามีการเชื่อมต่อที่ปลอดภัยอยู่เสมอและวางใจได้ว่าข้อมูลของพวกเขาจะปลอดภัย ทีมไอทีของผู้ค้าปลีกกำหนดค่าเซิร์ฟเวอร์ของตนเพื่อใช้การเย็บเล่ม OCSP และพวกเขาทดสอบคุณลักษณะเป็นประจำเพื่อให้แน่ใจว่าทำงานได้อย่างถูกต้อง สิ่งนี้จะช่วยรักษาความไว้วางใจของลูกค้าและปกป้องข้อมูลที่ละเอียดอ่อนของพวกเขา

ปิดการใช้งาน TLS การบีบอัดเพื่อลดการโจมตีจากอาชญากรรม

TLS การบีบอัดเป็นคุณสมบัติที่สามารถปรับปรุงประสิทธิภาพของ SSL/TLS โดยลดปริมาณข้อมูลที่ต้องส่งผ่านเครือข่าย อย่างไรก็ตาม ยังทำให้การเชื่อมต่อเสี่ยงต่อการโจมตี CRIME (Compression Ratio Info-leak Made Easy) ซึ่งทำให้ผู้โจมตีสามารถสรุปเนื้อหาของการรับส่งข้อมูลที่เข้ารหัสได้

นี่คือวิธีที่คุณสามารถปิดการใช้งาน TLS การบีบอัด:

- ตรวจสอบให้แน่ใจว่าซอฟต์แวร์เซิร์ฟเวอร์ของคุณรองรับการปิดใช้งาน TLS การอัด: ขั้นตอนแรกคือต้องแน่ใจว่าซอฟต์แวร์เซิร์ฟเวอร์ของคุณรองรับการปิดใช้งาน TLS การบีบอัด เว็บเซิร์ฟเวอร์สมัยใหม่ส่วนใหญ่ รวมถึง Apache, Nginx และ IIS รองรับคุณสมบัตินี้

- กำหนดค่าเซิร์ฟเวอร์ของคุณ: ขั้นตอนต่อไปคือการกำหนดค่าเซิร์ฟเวอร์ของคุณเพื่อปิดใช้งาน TLS การบีบอัด ขั้นตอนที่แน่นอนจะขึ้นอยู่กับซอฟต์แวร์เซิร์ฟเวอร์ของคุณ ตัวอย่างเช่น ใน Apache คุณอาจเพิ่มบรรทัดแบบนี้ในไฟล์กำหนดค่าของคุณ:

ปิดการบีบอัด SSL

บรรทัดนี้บอกเซิร์ฟเวอร์ไม่ให้ใช้การบีบอัดสำหรับ SSL/TLS การเชื่อมต่อ

- ทดสอบการกำหนดค่าของคุณ: หลังจากกำหนดค่าเซิร์ฟเวอร์ของคุณแล้ว คุณควรทดสอบเพื่อให้แน่ใจว่าปิดใช้งานได้อย่างถูกต้อง TLS การบีบอัด คุณสามารถทำได้โดยสร้าง TLS เชื่อมต่อกับเซิร์ฟเวอร์ของคุณและตรวจสอบว่าการเชื่อมต่อไม่ได้ใช้การบีบอัด

ใช้กรณี: สถาบันการเงินปิดการใช้งาน TLS การบีบอัดบนเซิร์ฟเวอร์เพื่อป้องกันการโจมตีจาก CRIME ซึ่งช่วยให้มั่นใจได้ถึงความลับของข้อมูลทางการเงินที่ละเอียดอ่อน เช่น หมายเลขบัญชีและรายละเอียดการทำธุรกรรม ทีมไอทีของสถาบันกำหนดค่าเซิร์ฟเวอร์เพื่อปิดใช้งาน TLS การบีบอัดและพวกเขาทดสอบเซิร์ฟเวอร์เป็นประจำเพื่อให้แน่ใจว่าพวกเขาใช้มาตรการรักษาความปลอดภัยนี้อย่างถูกต้อง สิ่งนี้ช่วยปกป้องลูกค้าของสถาบันและรักษาความไว้วางใจของพวกเขา

Implement TLS ตั๋วเซสชั่นอย่างถูกต้อง

TLS ตั๋วเซสชันเป็นคุณลักษณะของ TLS โปรโตคอลที่สามารถปรับปรุงประสิทธิภาพโดยอนุญาตให้ไคลเอนต์และเซิร์ฟเวอร์ดำเนินการเซสชันก่อนหน้าต่อโดยไม่จำเป็นต้องทำการจับมือเต็มรูปแบบ อย่างไรก็ตาม จำเป็นต้องดำเนินการอย่างถูกต้องเพื่อหลีกเลี่ยงปัญหาด้านความปลอดภัยที่อาจเกิดขึ้น

นี่คือวิธีที่คุณสามารถนำไปใช้ได้อย่างถูกต้อง TLS ตั๋วเซสชัน:

- ตรวจสอบให้แน่ใจว่าซอฟต์แวร์เซิร์ฟเวอร์ของคุณรองรับ TLS ตั๋วเซสชัน: ขั้นตอนแรกคือต้องแน่ใจว่าซอฟต์แวร์เซิร์ฟเวอร์ของคุณรองรับ TLS ตั๋วเซสชัน เว็บเซิร์ฟเวอร์สมัยใหม่ส่วนใหญ่ รวมถึง Apache, Nginx และ IIS รองรับคุณสมบัตินี้

- กำหนดค่าเซิร์ฟเวอร์ของคุณ: ขั้นตอนต่อไปคือการกำหนดค่าเซิร์ฟเวอร์ของคุณเพื่อใช้งาน TLS ตั๋วเซสชัน โดยทั่วไปจะเกี่ยวข้องกับการเปิดใช้งานคุณสมบัติใน SSL/ ของเซิร์ฟเวอร์ของคุณTLS การกำหนดค่า ขั้นตอนที่แน่นอนจะขึ้นอยู่กับซอฟต์แวร์เซิร์ฟเวอร์ของคุณ

- ใช้รหัสตั๋วเซสชันที่ไม่ซ้ำ: เพื่อป้องกันปัญหาด้านความปลอดภัยที่อาจเกิดขึ้น แต่ละเซิร์ฟเวอร์ควรใช้คีย์ตั๋วเซสชันที่ไม่ซ้ำกัน หากคุณใช้โหลดบาลานเซอร์ คุณควรกำหนดค่าให้กระจายไคลเอ็นต์ตามตั๋วเซสชัน แทนที่จะอนุญาตให้ไคลเอ็นต์ใช้ตั๋วเซสชันที่ออกโดยเซิร์ฟเวอร์หนึ่งเพื่อสร้างเซสชันกับเซิร์ฟเวอร์อื่น

- หมุนรหัสตั๋วเซสชันเป็นประจำ: เพื่อเพิ่มความปลอดภัยยิ่งขึ้น คุณควรหมุนคีย์ตั๋วเซสชันเป็นประจำ ซึ่งมักจะทำให้เป็นอัตโนมัติโดยใช้ซอฟต์แวร์เซิร์ฟเวอร์ของคุณหรือระบบการจัดการคีย์แยกต่างหาก

ใช้กรณี: บริษัทเทคโนโลยีขนาดใหญ่ที่มีเซิร์ฟเวอร์หลายเครื่องทำให้มั่นใจได้ว่าแต่ละเซิร์ฟเวอร์ใช้รหัสตั๋วเซสชันที่ไม่ซ้ำกัน วิธีนี้จะป้องกันไม่ให้ผู้โจมตีสามารถใช้ตั๋วเซสชันจากเซิร์ฟเวอร์หนึ่งเพื่อแอบอ้างเป็นผู้ใช้บนเซิร์ฟเวอร์อื่นได้ ทีมไอทีของบริษัทกำหนดค่าเซิร์ฟเวอร์เพื่อใช้ TLS ตั๋วเซสชัน และพวกเขาได้ตั้งค่าระบบเพื่อหมุนเวียนคีย์ตั๋วเซสชันอย่างสม่ำเสมอ พวกเขายังกำหนดค่าโหลดบาลานเซอร์เพื่อแจกจ่ายไคลเอนต์ตามตั๋วเซสชัน ซึ่งเป็นการเพิ่มความปลอดภัยให้กับระบบของพวกเขา

เปิดใช้งานการเจรจาใหม่ที่ปลอดภัย

การเจรจาใหม่อย่างปลอดภัยเป็นคุณลักษณะของ SSL/TLS โปรโตคอลที่อนุญาตให้ไคลเอนต์หรือเซิร์ฟเวอร์ร้องขอใหม่ TLS จับมือกันระหว่างเซสชั่น สิ่งนี้มีประโยชน์ด้วยเหตุผลหลายประการ เช่น การรีเฟรชคีย์การเข้ารหัสหรือการเปลี่ยนระดับการเข้ารหัส อย่างไรก็ตาม หากไม่ได้รับการจัดการอย่างปลอดภัย ผู้โจมตีอาจใช้ข้อความธรรมดาในการสื่อสารที่เข้ารหัสได้

ต่อไปนี้คือวิธีที่คุณสามารถเปิดใช้การเจรจาใหม่อย่างปลอดภัย:

- ตรวจสอบให้แน่ใจว่าซอฟต์แวร์เซิร์ฟเวอร์ของคุณรองรับการเจรจาใหม่อย่างปลอดภัย: ขั้นตอนแรกคือต้องแน่ใจว่าซอฟต์แวร์เซิร์ฟเวอร์ของคุณรองรับการเจรจาใหม่อย่างปลอดภัย เว็บเซิร์ฟเวอร์สมัยใหม่ส่วนใหญ่ รวมถึง Apache, Nginx และ IIS รองรับคุณสมบัตินี้

- กำหนดค่าเซิร์ฟเวอร์ของคุณ: ขั้นตอนต่อไปคือการกำหนดค่าเซิร์ฟเวอร์ของคุณเพื่อใช้การเจรจาใหม่ที่ปลอดภัย โดยทั่วไปจะเกี่ยวข้องกับการเปิดใช้งานคุณสมบัติใน SSL/ ของเซิร์ฟเวอร์ของคุณTLS การกำหนดค่า ขั้นตอนที่แน่นอนจะขึ้นอยู่กับซอฟต์แวร์เซิร์ฟเวอร์ของคุณ

- ทดสอบการกำหนดค่าของคุณ: หลังจากกำหนดค่าเซิร์ฟเวอร์ของคุณแล้ว คุณควรทดสอบเซิร์ฟเวอร์เพื่อให้แน่ใจว่าถูกต้องโดยใช้การเจรจาใหม่ที่ปลอดภัย คุณสามารถทำได้โดยสร้าง TLS การเชื่อมต่อกับเซิร์ฟเวอร์ของคุณ จากนั้นพยายามเจรจาการเชื่อมต่อใหม่

ใช้กรณี: แพลตฟอร์มโซเชียลมีเดียช่วยให้สามารถเจรจาใหม่ได้อย่างปลอดภัยเพื่อปกป้องข้อมูลผู้ใช้ วิธีนี้จะป้องกันไม่ให้ผู้โจมตีสามารถแทรกเนื้อหาที่เป็นอันตรายเข้าไปในการสื่อสารที่เข้ารหัสระหว่างผู้ใช้และเซิร์ฟเวอร์ ทีมไอทีของแพลตฟอร์มกำหนดค่าเซิร์ฟเวอร์เพื่อใช้การเจรจาใหม่อย่างปลอดภัย และพวกเขาทดสอบเซิร์ฟเวอร์เป็นประจำเพื่อให้แน่ใจว่าใช้มาตรการรักษาความปลอดภัยนี้อย่างถูกต้อง สิ่งนี้ช่วยปกป้องผู้ใช้ของแพลตฟอร์มและรักษาความไว้วางใจของพวกเขา

ปิดใช้งานการเจรจาใหม่โดยไคลเอนต์เพื่อป้องกันการโจมตี DoS

การเจรจาใหม่โดยไคลเอนต์เป็นคุณลักษณะของ SSL/TLS โปรโตคอลที่อนุญาตให้ลูกค้าร้องขอใหม่ TLS จับมือกันระหว่างเซสชั่น อย่างไรก็ตาม หากผู้โจมตีสามารถบังคับให้เซิร์ฟเวอร์เจรจาเซสชันใหม่อย่างต่อเนื่อง ก็จะสามารถใช้ทรัพยากรมากเกินไปและอาจนำไปสู่การโจมตีแบบปฏิเสธการให้บริการ (DoS)

ต่อไปนี้คือวิธีที่คุณสามารถปิดใช้การเจรจาใหม่ที่เริ่มต้นโดยลูกค้า:

- ตรวจสอบให้แน่ใจว่าซอฟต์แวร์เซิร์ฟเวอร์ของคุณรองรับการปิดใช้งานการเจรจาต่อรองที่เริ่มต้นโดยไคลเอนต์: ขั้นตอนแรกคือต้องแน่ใจว่าซอฟต์แวร์เซิร์ฟเวอร์ของคุณรองรับการปิดใช้งานการเจรจาใหม่ที่เริ่มต้นโดยไคลเอนต์ เว็บเซิร์ฟเวอร์สมัยใหม่ส่วนใหญ่ รวมถึง Apache, Nginx และ IIS รองรับคุณสมบัตินี้

- กำหนดค่าเซิร์ฟเวอร์ของคุณ: ขั้นตอนต่อไปคือการกำหนดค่าเซิร์ฟเวอร์ของคุณเพื่อปิดใช้งานการเจรจาต่อรองที่เริ่มต้นโดยไคลเอนต์ ซึ่งโดยทั่วไปเกี่ยวข้องกับการเพิ่มคำสั่งให้กับ SSL/ ของเซิร์ฟเวอร์ของคุณTLS การกำหนดค่า ขั้นตอนที่แน่นอนจะขึ้นอยู่กับซอฟต์แวร์เซิร์ฟเวอร์ของคุณ

- ทดสอบการกำหนดค่าของคุณ: หลังจากกำหนดค่าเซิร์ฟเวอร์ของคุณแล้ว คุณควรทดสอบเพื่อให้แน่ใจว่าปิดใช้งานการเจรจาใหม่ที่เริ่มต้นโดยไคลเอ็นต์ได้อย่างถูกต้อง คุณสามารถทำได้โดยสร้าง TLS การเชื่อมต่อกับเซิร์ฟเวอร์ของคุณ จากนั้นพยายามเจรจาการเชื่อมต่อใหม่ หากเซิร์ฟเวอร์ปฏิเสธคำขอการเจรจาใหม่อย่างถูกต้อง แสดงว่ามีการกำหนดค่าอย่างถูกต้อง

ใช้กรณี: แพลตฟอร์มเกมออนไลน์ปิดใช้งานการเจรจาใหม่โดยไคลเอนต์เพื่อป้องกันการโจมตี DoS ที่อาจเกิดขึ้น สิ่งนี้ช่วยให้มั่นใจได้ว่าแพลตฟอร์มจะยังคงพร้อมใช้งานสำหรับผู้ใช้ได้เพลิดเพลิน แม้ว่าจะเผชิญกับการโจมตีที่อาจเกิดขึ้นก็ตาม ทีมไอทีของแพลตฟอร์มกำหนดค่าเซิร์ฟเวอร์ของตนเพื่อปิดใช้งานการเจรจาใหม่ที่เริ่มโดยไคลเอ็นต์ และพวกเขาทดสอบเซิร์ฟเวอร์เป็นประจำเพื่อให้แน่ใจว่าใช้มาตรการรักษาความปลอดภัยนี้ได้อย่างถูกต้อง สิ่งนี้ช่วยปกป้องผู้ใช้ของแพลตฟอร์มและรักษาความไว้วางใจของพวกเขา

พักการแจ้งเตือนสำหรับช่องโหว่ใหม่

ความปลอดภัยของเว็บเป็นเป้าหมายที่เคลื่อนไหวตลอดเวลาและคุณควรระวังการโจมตีครั้งต่อไปและใช้แพตช์ความปลอดภัยบนเซิร์ฟเวอร์ของคุณทันที ซึ่งหมายถึงการอ่านและติดต่อกับสิ่งที่อยู่บนขอบฟ้าในเรื่องความปลอดภัยของข้อมูลตลอดจนการอัปเดตซอฟต์แวร์โดยเฉพาะอย่างยิ่งสิ่งที่สำคัญ เว็บไซต์ของ SSL.com (ที่คุณกำลังอ่านอยู่ตอนนี้) เป็นแหล่งข้อมูลที่ดีเยี่ยมสำหรับการติดตามข้อมูลล่าสุดบน SSL /TLS และความปลอดภัยของข้อมูล

แต่เกี่ยวกับอะไร…?

หากคุณต้องการทราบข้อมูลเพิ่มเติมเกี่ยวกับหัวข้อใด ๆ ที่กล่าวถึงในคู่มือนี้และเรียนรู้เกี่ยวกับปัญหาและเทคโนโลยีใหม่ ๆ ที่เกิดขึ้นคุณสามารถเริ่มต้นได้โดยการเรียกดูและค้นหา SSL.com คลังความรู้ซึ่งเราจะอัปเดตทุกสัปดาห์พร้อมกับการพัฒนาใหม่ ๆ ในด้าน SSL /TLS และ PKI. คุณสามารถติดต่อเจ้าหน้าที่ช่วยเหลือของเราได้ตลอดเวลาทางอีเมลที่ Support@SSL.comทางโทรศัพท์ที่ 1-877-SSL-Secureหรือคลิกลิงก์แชทที่ด้านล่างขวาของหน้านี้

SSL.com มีไฟล์ SSL /TLS ใบรับรองเซิร์ฟเวอร์ สำหรับเว็บไซต์ HTTPS

รับคำแนะนำจากผู้เชี่ยวชาญเกี่ยวกับใบรับรอง SSL

กรอกแบบฟอร์มเพื่อขอคำปรึกษา