Digitální certifikáty z SSL.com mohou být důležitou součástí plánů zdravotnické organizace pro e-mail, ověřování a webové stránky kompatibilní s HIPAA.

Porušení a pokuty ze strany HIPAA

Americký zákon o přenositelnosti a odpovědnosti zdravotního pojištění (HIPAA), který byl původně přijat v roce 1996, chrání bezpečnost a soukromí elektronických chráněných zdravotních informací pacientů (také známých jako PHI nebo ePHI). Soulad s HIPAA vynucuje Úřad pro občanská práva (OCR) amerického ministerstva zdravotnictví a sociálních služeb (DHS).

Pro rok 2020, právní novinář Steve Alder Zprávy na HIPAA Journal, že 642 rozsáhlých úniků dat bylo hlášeno zdravotnickými zařízeními včetně poskytovatelů zdravotní péče a zdravotnických středisek. Tato statistika je o 25% větší ve srovnání s rokem 2019, který sám o sobě byl již rekordním rokem.

Ve srovnání s rokem 2020 se úniky údajů o zdravotní péči od roku 2010 ztrojnásobily a od roku 2014 se zdvojnásobily. Došlo tedy k 25% každoročnímu nárůstu úniků údajů. V letech 78–2009 bylo celkově překonáno neuvěřitelných 2020 milionů záznamů o zdravotní péči.

Hlavní důvody pro narušení zdravotnických údajů v roce 2020

Projekt pět hlavních příčin v roce 2020 došlo k porušení zabezpečení údajů o zdravotní péči identifikovaný: hacking/IT incident (porušení 26.9 milionu záznamů), neoprávněný přístup/vyzrazení (Bylo porušeno 787,015 XNUMX záznamů), krádež (Bylo porušeno 806,552 XNUMX záznamů), nesprávná likvidace (Bylo porušeno 584,980 XNUMX záznamů) a ztrátu (bylo porušeno 169,509 XNUMX záznamů).

Je jasné, že největším důvodem krádeže zdravotnických dat byly útoky na kybernetickou bezpečnost. Kybernetické útoky zahrnovaly až příliš běžný phishing, odesílání malwaru, zneužívání zranitelností a ransomware.

V posledních měsících roku 2020 se výskyt ransomwaru výrazně zvýšil. Kontrolní bod hlášeny že zdravotnická péče byla v říjnu 2020 nejvíce cíleným odvětvím útočníků ransomwaru. Ransomwarový gang Ryuk byl v daném měsíci jedním z nejznámějších. Vyřadili počítačové systémy Sky Lakes Medical Center a přinutili kliniky uchýlit se k rukopisu, aby dokumentovali informace o pacientech. Rovněž zaútočili na University of Vermont Health Network, kde bylo obětí až 20 zdravotnických zařízení.

Rovněž se domnívá, že Ryuk byl zodpovědný za útok ransomwaru proti Universal Health Services (UHS), který má 400 nemocnic v USA a každoročně se stará o miliony pacientů. UHS je odhadované přijít o 67 milionů dolarů za škody, včetně ušlých příjmů v důsledku přesměrování sanitních vozů do jiných nemocnic, více než dvouměsíčního zpoždění fakturačních postupů a obrovských výdajů na opravu jejich systémů.

Od října do září 2020 byl zaznamenán alarmující 71% nárůst útoků na ransomware. Případy ransomwaru v roce 2020 zahrnovaly několik nejvíce škodlivých kybernetických útoků, ke kterým v daném roce došlo proti zdravotnickým organizacím. U mnoha těchto útoků byly systémy na mnoho týdnů zatemněny a v důsledku toho byly vážně ovlivněny služby pacientům.

Digitální certifikáty pro ochranu a autentizaci informací

Sekce HIPAA o technické záruky objasňuje, že PHI pacientů musí být chráněni poskytovateli zdravotní péče při přenosu přes počítačovou síť nebo v klidu. Mezi příslušné předpisy patří (mimo jiné):

164.312 (a) (2) (iv): Šifrování a dešifrování (adresovatelné). Implementovat mechanismus pro šifrování a dešifrování elektronických chráněných zdravotních informací.

164.312 (c) (1): Standard: Integrity. Implementujte zásady a postupy k ochraně elektronicky chráněných zdravotních informací před nevhodnými změnami nebo zničením.

164.312 (d): Standard: Ověření osoby nebo entity. Implementovat postupy k ověření, že osoba nebo subjekt, který usiluje o přístup k elektronicky chráněným zdravotním informacím, je ten, kdo je nárokován.

164.312 (e) (1): Standard: Zabezpečení přenosu. Provádět technická bezpečnostní opatření k ochraně před neoprávněným přístupem k elektronicky chráněným zdravotním informacím, které jsou přenášeny prostřednictvím sítě elektronických komunikací.

Protože to mělo být „odolné vůči budoucnosti“, HIPAA neuvádí přesné technologie, které musí být použity k ochraně PHI. Dnes digitální certifikáty nabízené veřejně důvěryhodnými certifikačními autoritami (CA), jako je SSL.com, nabízejí skvělé řešení pro zajištění šifrování, autentizace a integrity digitální komunikace.

Zde se budeme zabývat třemi důležitými aplikacemi digitálních certifikátů pro komunikaci kompatibilní s HIPAA: S/MIME certifikáty pro zabezpečený e-mail, ověřování klientů na základě certifikátů a SSL /TLS certifikáty na ochranu webových stránek a webových aplikací. Budeme také diskutovat o tom, jak vám pokročilé nástroje pro správu certifikátů SSL.com mohou pomoci naplánovat a udržovat pokrytí celé vaší organizace a udržovat vaše certifikáty aktuální.

S/MIME Ověření e-mailu a klienta pro soulad s HIPAA

E-mail se používá pro komunikaci přes počítačové sítě od začátku 1970. let a je ve výchozím nastavení nezabezpečený. E-mail je založen na holých protokolech, neposkytuje žádný způsob, jak zajistit integritu zpráv, a neobsahuje žádný mechanismus pro robustní ověřování. S/MIME (Zabezpečené / víceúčelové rozšíření pro internetovou poštu) certifikáty od SSL.com mohou tyto problémy vyřešit zajištěním šifrování, ověření pravosti a integrita pro e-mail vaší organizace:

- Šifrování: S/MIME poskytuje robustní end-to-end šifrování, takže zprávy nelze zachytit a číst během přenosu. Například, S/MIME může chránit zprávy odesílané přes internet, mezi kancelářemi nebo organizacemi a mimo brány firewall společnosti.

- S/MIME šifrování je u obou asymetrické veřejné a soukromé klíče. Každý, kdo má příjemce veřejný klíč jim může poslat zašifrovanou zprávu, ale pouze osoba, která má odpovídající soukromý klíč může dešifrovat a číst. Proto je bezpečné distribuovat veřejné klíče uvnitř i vně organizace, zatímco soukromé klíče musí být zabezpečené.

- Ověření: Každý S/MIME e-mailová zpráva je podepsána jedinečným soukromým klíčem přidruženým k e-mailové adrese (a volitelně jednotlivé osobě nebo organizaci), která ji odeslala. Protože identita odesílatele byla ověřena důvěryhodnou certifikační autoritou třetí strany - například SSL.com - a je vázána na tento tajný klíč, příjemcům je zajištěna skutečná identita odesílatele.

- Integrita: Každý podepsal S/MIME e-mailová zpráva obsahuje zašifrovaný soubor hašiš (typ digitálního „otisku prstu“ nebo kontrolního součtu) obsahu zprávy, který lze nezávisle vypočítat a potvrdit e-mailovým softwarem příjemce. Pokud je zpráva nějakým způsobem zachycena a změněna (dokonce o jeden znak), vypočítaná hodnota hash nebude odpovídat digitálnímu podpisu. To znamená, že příjemci digitálně podepsaného e-mailu si mohou být jisti integritou zprávy.

Kromě toho, protože důvěryhodný digitální podpis zajišťuje autentičnost a integritu e-mailu, S/MIME poskytuje legální nevypovědení pro e-mailové zprávy; pro odesílatele je těžké věrohodně popřít, že tuto přesnou zprávu poslal.

Soulad s HIPAA pro e-mail na cestě a v klidu

S/MIME certifikáty z SSL.com mohou zajistit soulad s HIPAA pro e-mail organizace během přenosu nebo v klidu:

- Na cestě: Integrita a autenticita S/MIME e-mail je zajištěn jedinečným důvěryhodným digitálním podpisem. End-to-end šifrování zajišťuje, že zprávy nemohou být čteny třetí stranou, pokud jsou přenášeny přes nezabezpečené sítě (jako je internet).

- V klidu: S/MIME šifrování zajišťuje, že pouze někdo, kdo vlastní soukromý klíč příjemce, může dešifrovat a číst zprávy šifrované pomocí veřejného klíče. Šifrovaný e-mail odcizený při narušení dat nebo jinak ohrožený je pro útočníky zbytečný bez přístupu k těmto klíčům.

Ověření klienta

Zobrazit vše S/MIME certifikáty vydané SSL.com zahrnují autentizaci klienta. Certifikáty autentizace klienta lze použít jako faktor autentizace pro přístup k chráněným síťovým prostředkům, jako jsou VPN a webové aplikace, kde se zpracovává PHI pacientů. Proto, S/MIME a klientské certifikáty z SSL.com lze distribuovat personálu jako jednotné řešení pro:

- Ověřování pro přístup k chráněným zdravotním informacím.

- Šifrování, ověřování a integrita e-mailů na cestě nebo v klidu.

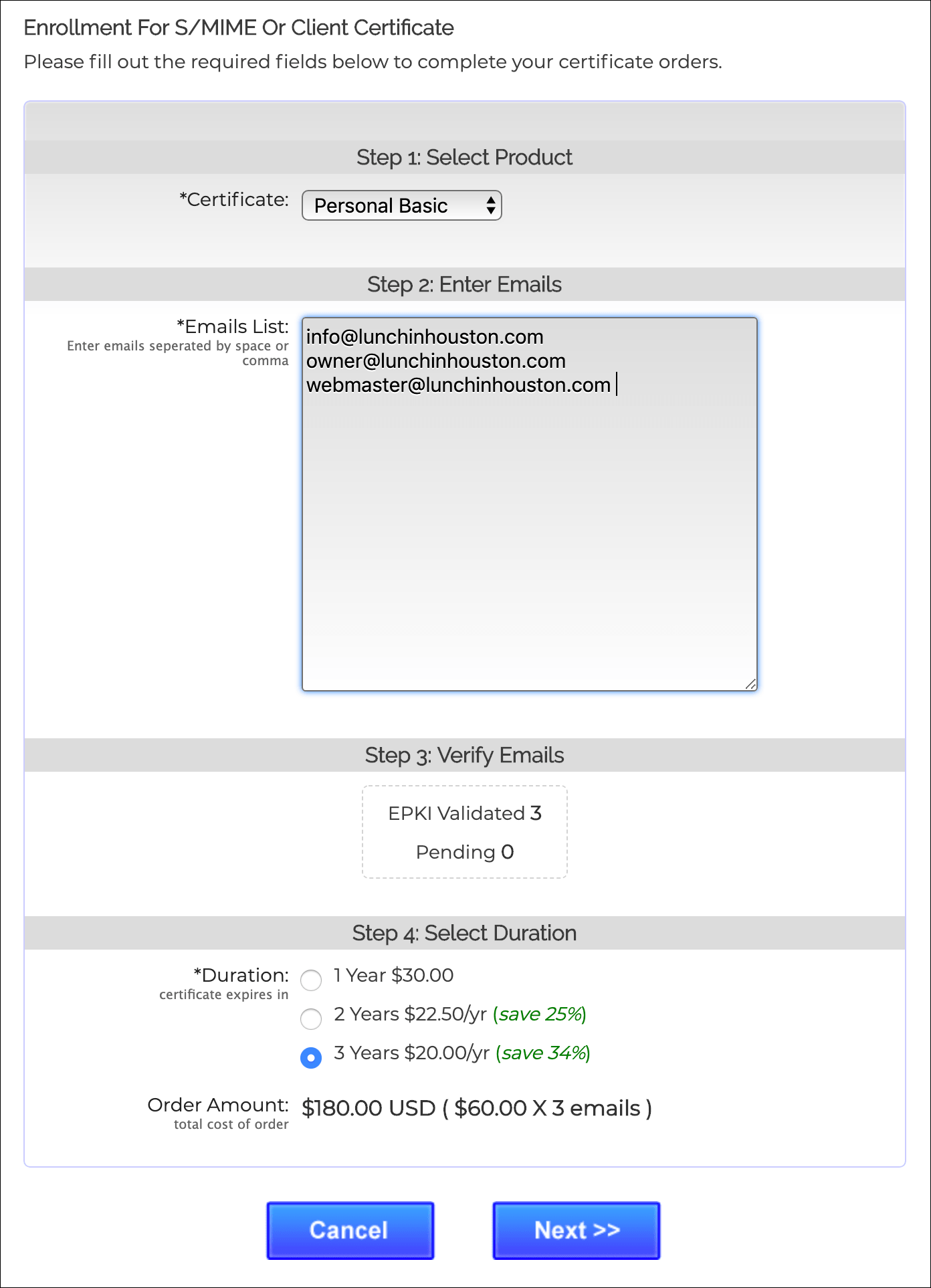

Objem S/MIME Registrace certifikátů

Použití S/MIME Certifikáty pro shodu s HIPAA vyžadují plán vydávání certifikátů všem pracovníkům pracujícím s PHI a správě těchto certifikátů v průběhu času. Zaměstnanci přicházejí a odcházejí, platnost certifikátů vyprší a certifikáty možná bude třeba zrušeno z různých důvodů, včetně kompromisu soukromého klíče.

Poskytovatelé zdravotní péče mohou snadno otázka S/MIME hromadné certifikáty z pokročilých SSL.com portál zákaznického účtu. Tyto certifikáty lze podle potřeby spravovat, obnovovat a odvolávat.

Organizace vyžadující velký počet certifikátů mohou také těžit z velkoobchodních slev až 65% účastí na SSL.com Program distributora a hromadného nákupu.

SSL /TLS pro zabezpečení webových stránek

V 2021, všechno webové stránky by měly být chráněny pomocí SSL /TLS certifikát a používat Protokol HTTPS, ale je absolutní nutností pro všechny webové stránky nebo webové aplikace, které musí splňovat požadavky HIPAA. Like S/MIME pro e-mail, SSL /TLS protokol poskytuje šifrování, autenticitu a integritu pro webové stránky:

- Veškerá komunikace mezi webem chráněným správně nakonfigurovaným SSL /TLS certifikát a webový prohlížeč jsou bezpečně šifrované.

- Projekt identita webů HTTPS, které představují platný certifikát podepsaný veřejně důvěryhodnou CA, budou webové prohlížeče akceptovány a zpřístupněny uživatelům.

- Záleží na úroveň validace vybráno jeho vlastníkem, SSL / webové stránkyTLS certifikát může jednoduše znamenat, že CA potvrdila kontrolu nad webem žadatelem o certifikát, nebo může obsahovat podrobné informace o subjektu provozujícím web, jako je společnost nebo jiná organizace.

- Pro maximální důvěru mohou zdravotnické organizace chtít investovat Vysoká jistota (OV) or Rozšířená validace (EV) certifikáty poskytující uživatelům doklad totožnosti.

- Dokumenty - například webové stránky - z webu HTTPS chráněného SSL /TLS certifikát mají své integrita zaručeno šifrovaným hashem zahrnutým v digitálním podpisu, který je nezávisle vypočítán prohlížečem před důvěryhodností dokumentu. Data nemohou být během přenosu zachycena a pozměněna škodlivou třetí stranou, aniž by prohlížeč detekoval chybu a varoval uživatele.

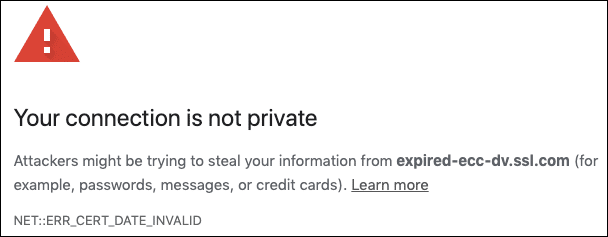

Připomenutí vypršení platnosti a automatizace

Všechny certifikáty mají datum vypršení platnosti, po kterém jim nebude klientský software důvěřovat. Pro veřejně důvěryhodný SSL /TLS, je v současné době maximální životnost certifikátu 398 dní. Pokud necháte SSL /TLS platnost certifikátu vyprší, prohlížeče mu již nebudou věřit:

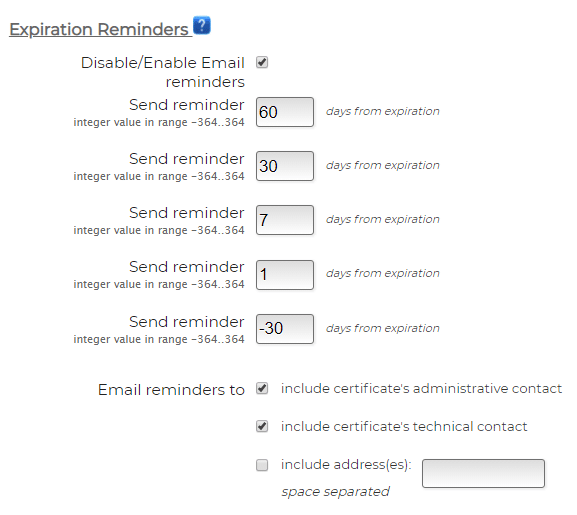

Sledování vypršení platnosti certifikátů a jejich aktualizace může být obtížné a aktuální certifikáty jsou zásadní pro udržení zabezpečených webových stránek vyhovujících standardům HIPAA. SSL.com poskytuje několik výkonných možností, jak zajistit, aby vaše certifikáty byly aktuální:

- Připomenutí vypršení platnosti: SSL.com poskytuje konfigurovatelná upozornění připomenout vám, kdy je čas na obnovení certifikátu. To je skvělá volba pro organizace s malým počtem certifikátů nebo v situacích, kdy je automatizace kvůli technickým omezením nepohodlná nebo nemožná.

- Skriptování a automatizace: Organizace mohou vytvářet vlastní skripty využívající RESTful SSL.com SWS API nebo průmyslový standard Protokol ACME automatizovat SSL /TLS obnovení certifikátu, což eliminuje potřebu připomenutí. Automatizace je obzvláště důležitá, pokud má organizace k údržbě velký počet serverů a certifikátů.

SSL.com poskytuje širokou škálu SSL /TLS certifikáty serveru pro weby HTTPS, včetně:

Proč investovat do čističky vzduchu?

Doufáme, že vám tento příspěvek pomohl pochopit, jak mohou být digitální certifikáty součástí plánu vaší organizace na dodržování předpisů HIPAA, a jak vám pokročilé nástroje pro správu SSL.com mohou pomoci zajistit, aby byla vaše organizace chráněna a aktuální.

Máte-li jakékoli dotazy týkající se nákupu certifikátů pro vaši organizaci, zejména pro hromadné vydávání S/MIME Certifikáty, kontaktujte prosím obchodní tým SSL.com prostřednictvím formuláře níže. Podporu SSL.com můžete také kontaktovat e-mailem na adrese Support@SSL.com, telefonicky na 1-877-SSL-SECUREnebo kliknutím na odkaz chatu vpravo dole na této stránce.

A jako vždy vám děkujeme za návštěvu SSL.com, kde věříme bezpečnější internet je a lepší Internet!

Kontaktujte SSL.com Enterprise Sales