As Bruce Schneier und andere haben berichtet, Ihre Freunde bei der National Security Agency Direktion für Informationssicherung (IAD) hat kürzlich eine FAQ zu ihrer neuen Commercial National Security Algorithm Suite veröffentlicht, mit der nationale Sicherheitssysteme gegen die drohende Bedrohung durch Quantencomputer zukunftssicher gemacht werden sollen. Zu ihren Empfehlungen gehört die Verwendung von SHA-384 zum Signieren von Zertifikaten (ein Schritt nach oben von SHA-2, der aktuelle Industriestandard).

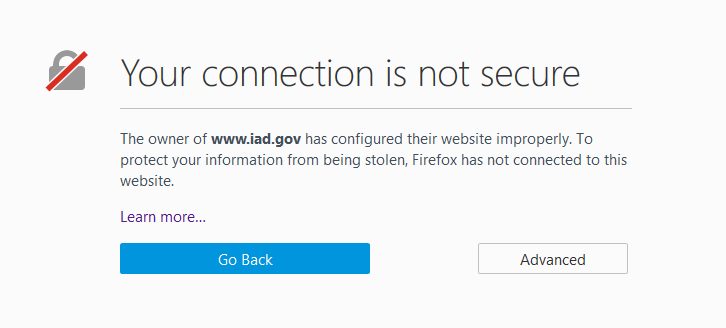

Ein kleines Problem mit dem Link des IAD zu seinen FAQ: Beim Klicken wird diese Meldung ausgegeben:

Ein kurzer Blick auf SSLShopper zeigt, dass das Zertifikat für iad.gov verwendet eine veraltete (und gefährliche) SHA-1-Signatur und hat anscheinend eine unterbrochene Vertrauenskette zum Booten - Probleme, die ernst genug sind, um sie zu bekommen rote Flagge von allen moderne Browser.

Ein weiterer Beweis, wir vermuten, dass Sicherheit schwer zu perfektionieren ist - selbst wenn Sie ein Zweig der NSA sind.

Der (unsichere) Link zum IAD FAQ ist hier - Benutzung auf eigene Gefahr.