Το 2023, η ασφάλεια του ιστότοπού σας με SSL /TLS το πιστοποιητικό δεν είναι πλέον προαιρετικό, ακόμη και για επιχειρήσεις που δεν ασχολούνται άμεσα με ευαίσθητες πληροφορίες πελατών στον Ιστό. Οι μηχανές αναζήτησης όπως το Google χρησιμοποιούν την ασφάλεια ιστότοπου ως σήμα κατάταξης SEO και δημοφιλή προγράμματα περιήγησης ιστού όπως το Chrome ειδοποιούν τους χρήστες σε ιστότοπους που δεν χρησιμοποιούν HTTPS:

Ωστόσο, η προοπτική ρύθμισης των διακομιστών ιστού και των εφαρμογών σας για χρήση του SSL /TLS Το πρωτόκολλο μπορεί να αισθάνεται τρομακτικό, καθώς υπάρχουν πολλές επιλογές διαμόρφωσης και σχεδιασμού. Αυτός ο οδηγός παρέχει μια γρήγορη επισκόπηση των κύριων σημείων που πρέπει να θυμάστε κατά τη ρύθμιση του SSL /TLS για τον ιστότοπό σας, εστιάζοντας ταυτόχρονα στην ασφάλεια και στην απόδοση. Υπάρχουν ακόμα πολλά να καλύψουμε μόνο με τα βασικά, οπότε το έχουμε χωρίσει σε μια σειρά βημάτων.

Το SSL.com παρέχει μεγάλη ποικιλία του SSL/TLS πιστοποιητικά διακομιστή. Ασφαλίστε τον ιστότοπό σας σήμερα με ένα πιστοποιητικό SSL από το SSL.com και οικοδομήστε εμπιστοσύνη με τους επισκέπτες σας!

Επιλέξτε μια αξιόπιστη αρχή έκδοσης πιστοποιητικών (CA)

Τα πιστοποιητικά σας είναι τόσο αξιόπιστα όσο η ΑΠ που τα εκδίδει. Όλα τα δημόσια αξιόπιστα CA υπόκεινται σε αυστηρούς ελέγχους τρίτων για να διατηρήσουν τη θέση τους σε μεγάλα προγράμματα πιστοποιητικών ρίζας λειτουργικού συστήματος και προγράμματος περιήγησης, αλλά μερικά είναι καλύτερα να διατηρήσουν αυτήν την κατάσταση από άλλα. Αναζητήστε μια ΑΠ που (όπως SSL.com):

- Κάνει το μεγαλύτερο μέρος της δραστηριότητάς του στον τομέα της δημόσιας εμπιστοσύνης PKI. Αυτές οι επιχειρήσεις έχουν τα περισσότερα να χάσουν εάν εμφανιστούν κακές πρακτικές ασφάλειας και τα πάντα να κερδίσουν ακολουθώντας τα εξελισσόμενα βιομηχανικά πρότυπα.

- Ανταποκρίνεται αποτελεσματικά και αποτελεσματικά σε ανακαλύψεις ευπάθειας που επηρεάζουν την ασφάλεια και το απόρρητο των χρηστών, όπως σε ολόκληρη τη βιομηχανία εντροπία σειριακού αριθμού τεύχος στις αρχές του 2019. Αναζήτηση βιομηχανικών φόρουμ όπως mozilla.dev.security.policy μπορεί να σας δώσει μια καλή ιδέα για το πώς μια συγκεκριμένη ΑΠ αντιδρά στις αντιξοότητες.

- Προσφέρει χρήσιμα προϊόντα και υπηρεσίες, όπως πιστοποιητικά εκτεταμένης επικύρωσης (EV), μαζική / αυτόματη έκδοση πιστοποιητικών μέσω ενός διαισθητικού API ή η Πρωτόκολλο ACME, εύκολες υπηρεσίες διαχείρισης και παρακολούθησης κύκλου ζωής πιστοποιητικών, και υποστήριξη για ενοποίηση με μια εκτενή λίστα λύσεων τρίτων.

- Έχει φήμη για εξαιρετική εξυπηρέτηση πελατών και τεχνική υποστήριξη. Η διατήρηση της ασφάλειας του ιστότοπου της εταιρείας σας 100% του χρόνου είναι σημαντική και πρέπει να είστε σε θέση να αποκτήσετε έναν πραγματικό εμπειρογνώμονα στο τηλέφωνο όταν τα πράγματα πάνε στραβά.

Εξουσιοδότηση αρχής έκδοσης πιστοποιητικών (CAA)

Εξουσιοδότηση αρχής έκδοσης πιστοποιητικών (CAA) είναι ένα πρότυπο για την προστασία ιστότοπων, ορίζοντας συγκεκριμένες ΑΠ που επιτρέπεται να εκδίδουν πιστοποιητικά για ένα όνομα τομέα. Μόλις επιλέξετε μια ΑΠ, θα πρέπει να λάβετε υπόψη διαμόρφωση εγγραφών CAA να το εγκρίνει.

Δημιουργήστε και ασφαλίστε τα ιδιωτικά σας κλειδιά

Η SSL /TLS πρωτόκολλο χρησιμοποιεί a ζευγάρι κλειδιών για έλεγχο ταυτότητας ταυτότητας και κρυπτογράφηση πληροφοριών που αποστέλλονται μέσω του Διαδικτύου. Ένα από αυτά (το Δημόσιο κλειδί) προορίζεται για ευρεία διανομή και το άλλο (το ιδιωτικό κλειδί) πρέπει να φυλάσσεται όσο το δυνατόν ασφαλέστερα. Αυτά τα κλειδιά δημιουργούνται μαζί όταν δημιουργείτε ένα αίτημα υπογραφής πιστοποιητικού (CSR). Ακολουθούν μερικοί δείκτες που πρέπει να θυμάστε σχετικά με τα ιδιωτικά σας κλειδιά:

- Χρησιμοποιήστε ισχυρά ιδιωτικά κλειδιά: Τα μεγαλύτερα πλήκτρα είναι πιο δύσκολο να σπάσουν, αλλά απαιτούν περισσότερη επιβάρυνση υπολογιστών. Προς το παρόν, συνιστάται τουλάχιστον ένα κλειδί RSA 2048-bit ή ένα κλειδί ECDSA 256-bit και οι περισσότεροι ιστότοποι μπορούν να επιτύχουν καλή ασφάλεια, ενώ βελτιστοποιούν την απόδοση και την εμπειρία των χρηστών με αυτές τις τιμές.

Σημείωση: για μια επισκόπηση αυτών των δύο αλγορίθμων, ανατρέξτε στο άρθρο του SSL.com, Σύγκριση ECDSA έναντι RSA. - Προστατέψτε τα ιδιωτικά σας κλειδιά:

- Δημιουργήστε τα δικά σας ιδιωτικά κλειδιά σε ένα ασφαλές και αξιόπιστο περιβάλλον (κατά προτίμηση στον διακομιστή στον οποίο θα αναπτυχθούν ή σε μια συσκευή συμβατή με το FIPS ή τα κοινά κριτήρια). Ποτέ επιτρέψτε σε μια ΑΠ (ή σε οποιονδήποτε άλλον) να δημιουργήσει ιδιωτικά κλειδιά για λογαριασμό σας. Μια αξιόπιστη δημόσια ΑΠ, όπως το SSL.com, δεν θα προσφέρει ποτέ τη δημιουργία ή τον χειρισμό των ιδιωτικών κλειδιών σας, εκτός εάν δημιουργούνται σε ένα ασφαλές διακριτικό υλικού ή HSM και δεν μπορούν να εξαχθούν.

- Δώστε πρόσβαση μόνο σε ιδιωτικά κλειδιά, όπως απαιτείται. Δημιουργήστε νέα κλειδιά και ανακαλώ όλα τα πιστοποιητικά για τα παλιά κλειδιά όταν οι υπάλληλοι με πρόσβαση με ιδιωτικό κλειδί εγκαταλείπουν την εταιρεία.

- Ανανεώστε τα πιστοποιητικά όσο συχνά είναι πρακτικά δυνατό (τουλάχιστον ετησίως θα ήταν καλό), κατά προτίμηση χρησιμοποιώντας ένα πρόσφατα δημιουργημένο ιδιωτικό κλειδί κάθε φορά. Εργαλεία αυτοματισμού όπως το Πρωτόκολλο ACME είναι χρήσιμα για τον προγραμματισμό συχνών ανανεώσεων πιστοποιητικών.

- Εάν ένα ιδιωτικό κλειδί έχει (ή μπορεί να έχει) παραβιαστεί, ανακαλώ όλα τα πιστοποιητικά για αυτό το κλειδί, δημιουργήστε ένα νέο ζεύγος κλειδιών και εκδώστε ένα νέο πιστοποιητικό για το νέο ζεύγος κλειδιών.

Διαμόρφωση του διακομιστή σας

Στην επιφάνεια, εγκατάσταση SSL /TLS πιστοποιητικό μπορεί να φαίνεται σαν μια απλή λειτουργία? Ωστόσο, εξακολουθούν να υπάρχουν πολλές αποφάσεις διαμόρφωσης που πρέπει να ληφθούν για να διασφαλιστεί ότι ο διακομιστής ιστού σας είναι γρήγορος και ασφαλής και ότι οι τελικοί χρήστες έχουν μια ομαλή εμπειρία που δεν περιέχει σφάλματα και προειδοποιήσεις. Ακολουθούν ορισμένοι δείκτες διαμόρφωσης που θα σας βοηθήσουν να ακολουθήσετε τον δρόμο κατά τη ρύθμιση SSLTLS στους διακομιστές σας:

- Βεβαιωθείτε ότι καλύπτονται όλα τα ονόματα κεντρικών υπολογιστών: Το πιστοποιητικό σας καλύπτει το όνομα τομέα του ιστότοπού σας με και χωρίς το

wwwπρόθεμα? υπάρχει ένα Εναλλακτικό όνομα θέματος (SAN) για κάθε όνομα τομέα που προορίζεται να προστατεύσει το πιστοποιητικό; - Εγκαταστήστε πλήρεις αλυσίδες πιστοποιητικών: SSL τελικής οντότητας /TLS Τα πιστοποιητικά υπογράφονται γενικά από ενδιάμεσα πιστοποιητικά και όχι από το βασικό κλειδί της ΑΠ. Βεβαιωθείτε ότι έχουν εγκατασταθεί τυχόν ενδιάμεσα πιστοποιητικά στον διακομιστή ιστού σας για να παρέχετε στα προγράμματα περιήγησης πλήρη διαδρομή πιστοποίησης και αποφύγετε τις προειδοποιήσεις εμπιστοσύνης και τα λάθη για τους τελικούς χρήστες. Η ΑΠ σας θα μπορεί να σας παρέχει όλα τα απαραίτητα ενδιάμεσα. Οι πελάτες του SSL.com μπορούν να χρησιμοποιήσουν το δικό μας Λήψη ενδιάμεσου πιστοποιητικού σελίδα για την ανάκτηση ενδιάμεσων πακέτων για πολλές πλατφόρμες διακομιστών.

- Χρήση τρέχοντος SSL /TLS Πρωτόκολλα (TLS 1.2 ή 1.3): Στα τέλη του 2018, όλοι οι μεγάλοι προμηθευτές προγραμμάτων περιήγησης ανακοίνωσαν σχέδια απόσυρσης TLS 1.0 και 1.1 έως το πρώτο εξάμηνο του 2020. Google αποδοκιμαστεί TLS v1.0 και v1.1 στο Chrome 72 (κυκλοφόρησε στις 30 Ιανουαρίου 2919). Οι εκδόσεις 84 του Chrome (κυκλοφόρησε στις 14 Ιουλίου 2020) και νεότερες παρουσιάζουν μια παρενθετική προειδοποίηση για αυτά τα πρωτόκολλα και η υποστήριξη είχε προγραμματιστεί να αφαιρέθηκε πλήρως τον Μάιο του 2021. Ευρεία υποστήριξη προγράμματος περιήγησης παλαιότερου SSL /TLS εκδόσεις, όπως το SSL v3, έχει φύγει πολύ. Ενώ TLS 1.2 είναι η πιο ευρέως χρησιμοποιούμενη έκδοση του SSL /TLS πρωτόκολλο, TLS 1.3 (η τελευταία έκδοση) είναι υποστηρίζεται ήδη στις τρέχουσες εκδόσεις των περισσότερων μεγάλων προγραμμάτων περιήγησης ιστού.

- Χρησιμοποιήστε μια σύντομη λίστα Secure Cipher Suites: Επιλέξτε μόνο κρυπτογραφημένες σουίτες που προσφέρουν τουλάχιστον 128-bit κρυπτογράφηση ή ισχυρότερη όταν είναι δυνατόν. Το Εθνικό Ινστιτούτο Προτύπων και Τεχνολογίας (NIST) συνιστά επίσης ότι όλα αυτά TLS Οι υλοποιήσεις απομακρύνονται από τις σουίτες cipher που περιέχουν την κρυπτογράφηση DES (ή τις παραλλαγές της) σε αυτές που χρησιμοποιούν AES. Τέλος, η χρήση μόνο ενός μικρού υποσυνόλου δυνητικά αποδεκτών cipher suites ελαχιστοποιεί την επιφάνεια επίθεσης για ευπάθειες που δεν έχουν ακόμη ανακαλυφθεί. Το προσάρτημα των SSL.com Οδηγός για TLS Συμμόρφωση με τα πρότυπα παρέχει παραδείγματα διαμορφώσεων για τις πιο δημοφιλείς πλατφόρμες διακομιστών ιστού, χρησιμοποιώντας TLS 1.2.

Σημείωση: Η χρήση ανασφαλών, καταργημένων κρυπτογράφων (όπως RC4) μπορεί να προκαλέσει σφάλματα ασφαλείας του προγράμματος περιήγησης, όπωςERR_SSL_VERSION_OR_CIPHER_MISMATCHστο Google Chrome. - Χρησιμοποιήστε το Forward Secrecy (FS): Γνωστός και ως τέλειο εμπιστευτικό απόρρητο (PFS), Η FS διαβεβαιώνει ότι ένα ιδιωτικό κλειδί που έχει παραβιαστεί δεν θα θέτει σε κίνδυνο τα κλειδιά προηγούμενης περιόδου λειτουργίας. Για να ενεργοποιήσετε το FS:

- Διαμορφώστε TLS 1.2 για να χρησιμοποιήσετε τον αλγόριθμο ανταλλαγής κλειδιών Elliptic Curve Diffie-Hellman (EDCHE) (με DHE ως εναλλακτικό) και αποφύγετε εντελώς την ανταλλαγή κλειδιών RSA εάν είναι δυνατόν.

- Χρήση TLS 1.3. TLS 1.3 παρέχει εμπιστευτική εμπιστοσύνη για όλους TLS συνεδρίες μέσω του Ephemeral Diffie-Hellman (EDH ή DHE) πρωτόκολλο ανταλλαγής κλειδιών.

- Ενεργοποίηση TLS Επανάληψη συνεδρίας: Ομοίως με τη χρήση keepalives για τη διατήρηση μόνιμων συνδέσεων TCP, TLS η συνέχιση της περιόδου λειτουργίας επιτρέπει στον διακομιστή ιστού σας να παρακολουθεί το πρόσφατα διαπραγματευόμενο SSL /TLS συνεδρίες και συνέχιση αυτών, παρακάμπτοντας την υπολογιστική επιβάρυνση της διαπραγμάτευσης κλειδιών συνεδρίας.

- Εξετάστε το OCSP Stapling: Συρραφή OCSP επιτρέπει στους διακομιστές ιστού να παραδίδουν προσωρινά αποθηκευμένες πληροφορίες ανάκλησης στον πελάτη, πράγμα που σημαίνει ότι ένα πρόγραμμα περιήγησης δεν θα χρειαστεί να επικοινωνήσει με έναν διακομιστή OCSP για να ελέγξει εάν έχει ανακληθεί ένα πιστοποιητικό ιστότοπου. Με την εξάλειψη αυτού του αιτήματος, το συρραπτικό OCSP προσφέρει μια πραγματική ενίσχυση της απόδοσης. Για περισσότερες πληροφορίες, διαβάστε το άρθρο μας, Βελτιστοποίηση φόρτωσης σελίδας: Συρραφή OCSP.

Χρησιμοποιήστε τις βέλτιστες πρακτικές για το σχεδιασμό εφαρμογών ιστού

Ο σχεδιασμός των εφαρμογών ιστού με γνώμονα την ασφάλεια είναι εξίσου σημαντικός με τη σωστή διαμόρφωση του διακομιστή σας. Αυτά είναι τα πιο σημαντικά σημεία για να βεβαιωθείτε ότι οι χρήστες σας δεν εκτίθενται άνθρωπος στη μέση επιθέσεις και ότι η εφαρμογή σας λαμβάνει τα οφέλη SEO που παρέχονται με καλές πρακτικές ασφάλειας:

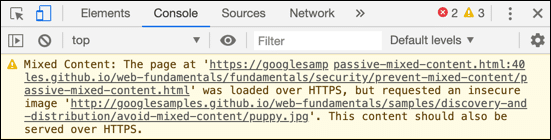

- Εξάλειψη μικτού περιεχομένου: Τα αρχεία JavaScript, οι εικόνες και τα αρχεία CSS πρέπει όλοι να έχετε πρόσβαση με SSL /TLS. Όπως περιγράφεται στο άρθρο του SSL.com, HTTPS Παντού, σερβίρισμα μεικτό περιεχόμενο δεν είναι πλέον ένας αποδεκτός τρόπος για την ενίσχυση της απόδοσης του ιστότοπου και μπορεί να οδηγήσει σε προειδοποιήσεις ασφάλειας του προγράμματος περιήγησης και προβλήματα SEO.

- Χρησιμοποιήστε ασφαλή Cookies: Ρύθμιση του

SecureΗ επισήμανση στα cookie θα επιβάλει τη μετάδοση μέσω ασφαλών καναλιών (π.χ. HTTPS). Μπορείτε επίσης να αποτρέψετε την πρόσβαση του JavaScript από την πλευρά των πελατών μέσω των cookiesHttpOnlyεπισημάνετε και περιορίστε τη χρήση cookie μεταξύ ιστότοπων με τοSameSiteσημαία. - Αξιολογήστε τον κωδικό τρίτου μέρους: Βεβαιωθείτε ότι έχετε κατανοήσει τους πιθανούς κινδύνους από τη χρήση βιβλιοθηκών τρίτων στον ιστότοπό σας, όπως η πιθανότητα ακούσιας εισαγωγής ευπαθειών ή κακόβουλου κώδικα. Πάντα να ελέγχετε την αξιοπιστία τρίτων με τον καλύτερο δυνατό τρόπο και να συνδέεστε σε όλους τους κωδικούς τρίτων με HTTPS. Τέλος, βεβαιωθείτε ότι το όφελος από τυχόν στοιχεία τρίτων στον ιστότοπό σας αξίζει τον κίνδυνο.

Ελέγξτε την εργασία σας με Διαγνωστικά εργαλεία

Μετά τη ρύθμιση SSL /TLS στον διακομιστή και στον ιστότοπό σας ή πραγματοποιώντας αλλαγές στη διαμόρφωση, είναι σημαντικό να βεβαιωθείτε ότι όλα έχουν ρυθμιστεί σωστά και ότι το σύστημά σας είναι ασφαλές. Πολλά διαγνωστικά εργαλεία είναι διαθέσιμα για τον έλεγχο του SSL του ιστότοπού σας /TLS. Για παράδειγμα, SSL Shopper's Έλεγχος SSL θα σας ενημερώσει εάν το πιστοποιητικό σας έχει εγκατασταθεί σωστά, πότε θα λήξει και θα εμφανίσει το πιστοποιητικό αλυσίδα εμπιστοσύνης.

Άλλα διαδικτυακά εργαλεία και εφαρμογές είναι διαθέσιμα που θα ανιχνεύσουν τον ιστότοπό σας, ελέγχοντας για προβλήματα ασφαλείας, όπως μεικτό περιεχόμενο. Μπορείτε επίσης να ελέγξετε για μικτό περιεχόμενο με ένα πρόγραμμα περιήγησης ιστού χρησιμοποιώντας τα ενσωματωμένα εργαλεία προγραμματιστή του:

Όποια εργαλεία κι αν επιλέξετε, είναι επίσης σημαντικό να ορίσετε ένα πρόγραμμα για τον έλεγχο του SSL /TLS εγκατάσταση και διαμόρφωση. Η ΑΠ σας μπορεί επίσης να σας βοηθήσει με αυτό. Για παράδειγμα, ως ευκολία για τους πελάτες μας, το SSL.com παρέχει αυτοματοποιημένες ειδοποιήσεις σχετικά με την επικείμενη λήξη του πιστοποιητικού.

Εφαρμογή HTTP Strict Transport Security (HSTS)

Το HTTP Strict Transport Security (HSTS) είναι ένας μηχανισμός πολιτικής ασφαλείας που βοηθά στην προστασία των ιστότοπων από επιθέσεις υποβάθμισης πρωτοκόλλου και παραβίαση cookie. Επιτρέπει στους διακομιστές ιστού να δηλώνουν ότι τα προγράμματα περιήγησης ιστού (ή άλλοι αντιπρόσωποι χρήστη που συμμορφώνονται) θα πρέπει να αλληλεπιδρούν μαζί του μόνο χρησιμοποιώντας ασφαλείς συνδέσεις HTTPS και ποτέ μέσω του μη ασφαλούς πρωτοκόλλου HTTP. Αυτή η πολιτική κοινοποιείται από τον διακομιστή στον παράγοντα χρήστη μέσω ενός πεδίου κεφαλίδας απόκρισης HTTP με το όνομα "Αυστηρή-Μεταφορά-Ασφάλεια".

Να εφαρμόσει Αυστηρή ασφάλεια μεταφοράς HTTP (HSTS), πρέπει να προσθέσετε μια ειδική κεφαλίδα απόκρισης στη διαμόρφωση του διακομιστή ιστού σας.

Εδώ είναι ένας οδηγός βήμα προς βήμα:

- Βεβαιωθείτε ότι ο ιστότοπός σας υποστηρίζει HTTPS: Προτού ενεργοποιήσετε το HSTS, ο ιστότοπός σας πρέπει να έχει έγκυρο Πιστοποιητικό SSL και να μπορείτε να προβάλλετε περιεχόμενο μέσω HTTPS. Εάν ο ιστότοπός σας δεν έχει ακόμη διαμορφωθεί για HTTPS, θα χρειαστεί να το κάνετε αποκτήσετε πιστοποιητικό SSL και ρυθμίστε τον διακομιστή σας για να τον χρησιμοποιεί.

Η κεφαλίδα ορίζει πάντα το Strict-Transport-Security "max-age=31536000; includeSubDomains"

Αυτή η γραμμή λέει στο πρόγραμμα περιήγησης να χρησιμοποιεί πάντα HTTPS για τον ιστότοπό σας για το επόμενο έτος (31,536,000 δευτερόλεπτα), συμπεριλαμβανομένων όλων των υποτομέων.

- Δοκιμάστε τη διαμόρφωσή σας: Αφού προσθέσετε την κεφαλίδα HSTS, θα πρέπει να δοκιμάσετε τον ιστότοπό σας για να βεβαιωθείτε ότι λειτουργεί σωστά. Μπορείτε να το κάνετε αυτό επισκεπτόμενοι τον ιστότοπό σας και χρησιμοποιώντας τα εργαλεία προγραμματιστή του προγράμματος περιήγησής σας για να ελέγξετε τις κεφαλίδες απόκρισης. Θα πρέπει να δείτε την κεφαλίδα Strict-Transport-Security με την τιμή που έχετε ορίσει.

- Εξετάστε το ενδεχόμενο να προσθέσετε τον ιστότοπό σας στη λίστα προφόρτωσης HSTS: Η λίστα προφόρτωσης HSTS είναι μια λίστα τοποθεσιών που έχουν κωδικοποιηθεί σε προγράμματα περιήγησης με δυνατότητα HSTS. Αυτό παρέχει ένα επιπλέον επίπεδο προστασίας, καθώς διασφαλίζει ότι η πρώτη σύνδεση στον ιστότοπό σας είναι ασφαλής, ακόμη και πριν από τη λήψη της κεφαλίδας HSTS. Μπορείτε να υποβάλετε τον ιστότοπό σας στη λίστα προφόρτωσης HSTS στο hstspreload.org.

Χρήση θήκης: Ένας ειδησεογραφικός ιστότοπος θέλει να διασφαλίσει ότι οι χρήστες του συνδέονται πάντα με ασφάλεια, ακόμα κι αν κατά λάθος πληκτρολογήσουν "http" αντί για "https" στη διεύθυνση URL. Ο ιστότοπος χρησιμοποιεί HSTS προσθέτοντας την κεφαλίδα Strict-Transport-Security στη διαμόρφωση του διακομιστή του, ορίζοντας ένα μεγάλο μέγιστο χρονικό διάστημα και συμπεριλαμβάνοντας όλους τους υποτομείς. Αυτό λέει στους πράκτορες χρήστη να συνδέονται πάντα σε αυτό χρησιμοποιώντας HTTPS, προστατεύοντας τους χρήστες από επιθέσεις που προσπαθούν να υποβαθμίσουν τη σύνδεση σε HTTP και να κλέψουν τα cookie τους. Ο ιστότοπος υποβάλλεται επίσης στη λίστα προφόρτωσης HSTS για επιπλέον προστασία.

Εφαρμογή καρφιτσώματος δημόσιου κλειδιού HTTP (HPKP)

Το καρφίτσωμα δημόσιου κλειδιού HTTP (HPKP) ήταν μια δυνατότητα ασφαλείας που επέτρεπε σε έναν διακομιστή ιστού να συσχετίσει ένα συγκεκριμένο κρυπτογραφικό δημόσιο κλειδί με τον εαυτό του για να αποτρέψει man-in-the-middle (MITM) επιθέσεις με πλαστά πιστοποιητικά.

Ακολουθεί μια σύντομη επισκόπηση του τρόπου χρήσης του:

- Δημιουργία πληροφοριών καρφιτσώματος: Το πρώτο βήμα για την υλοποίηση του HPKP ήταν η δημιουργία των πληροφοριών καρφίτσωσης. Αυτό περιλάμβανε τη δημιουργία ενός κρυπτογραφικού κατακερματισμού του δημόσιου κλειδιού του πιστοποιητικού ή του δημόσιου κλειδιού του ενδιάμεσου ή του ριζικού πιστοποιητικού.

- Ρυθμίστε τις παραμέτρους του διακομιστή Web: Το επόμενο βήμα ήταν να ρυθμίσετε τις παραμέτρους του διακομιστή web ώστε να περιλαμβάνει το Pins δημόσιου κλειδιού HTTP κεφαλίδα στις απαντήσεις. Αυτή η κεφαλίδα περιελάμβανε τους κατακερματισμούς των δημόσιων κλειδιών (τα «καρφίτσες»), ένα χρόνο ζωής (πόσο καιρό θα πρέπει να θυμάται το πρόγραμμα περιήγησης τις πληροφορίες) και προαιρετικά ένα URI αναφοράς (όπου το πρόγραμμα περιήγησης θα έστελνε αναφορές αποτυχιών επικύρωσης καρφιτσών).

- Χειριστείτε αποτυχίες επικύρωσης καρφίτσας: Εάν ένα πρόγραμμα περιήγησης που υποστήριζε HPKP λάμβανε μια αλυσίδα πιστοποιητικών που δεν περιελάμβανε τουλάχιστον ένα από τα καρφιτσωμένα δημόσια κλειδιά, θα θεωρούσε τη σύνδεση μη αξιόπιστη. Εάν είχε καθοριστεί ένα URI αναφοράς, το πρόγραμμα περιήγησης θα έστελνε επίσης μια αναφορά αποτυχίας σε αυτό το URI.

Ωστόσο, λόγω του κινδύνου κακής χρήσης και της πιθανότητας πρόκλησης άρνησης υπηρεσίας, το HPKP έχει καταργηθεί από τα περισσότερα προγράμματα περιήγησης και δεν αποτελεί πλέον συνιστώμενη πρακτική. Η εσφαλμένη ρύθμιση παραμέτρων του HPKP θα μπορούσε να οδηγήσει σε μια κατάσταση όπου ένας ιστότοπος καθίσταται απρόσιτος.

Χρήση θήκης: Στο παρελθόν, μια εταιρεία τεχνολογίας χρησιμοποιούσε το HPKP για να καρφιτσώσει τα δημόσια κλειδιά της στους διακομιστές της. Αυτό εξασφάλιζε ότι εάν μια Αρχή έκδοσης πιστοποιητικών (CA) παραβιαζόταν και εκδόθηκε κατά λάθος ένα πιστοποιητικό για τον τομέα τους, τα προγράμματα περιήγησης δεν θα το εμπιστεύονταν εκτός εάν είχε επίσης ένα δημόσιο κλειδί που ταιριάζει με ένα από τα καρφιτσωμένα κλειδιά. Ωστόσο, έπρεπε να είναι πολύ προσεκτικοί για να μην χάσουν την πρόσβαση στα καρφιτσωμένα κλειδιά, κάτι που θα καθιστούσε την ιστοσελίδα τους απρόσιτη. Έπρεπε επίσης να διασφαλίσουν ότι διέθεταν μια διαδικασία περιστροφής των καρφιτσών προτού λήξουν, για να αποφύγουν να κάνουν τον ιστότοπό τους απρόσιτο σε χρήστες με αποθηκευμένες πληροφορίες καρφιτσώματος.

Το SSL.com παρέχει μεγάλη ποικιλία του SSL/TLS πιστοποιητικά διακομιστή. Ασφαλίστε τον ιστότοπό σας σήμερα με ένα πιστοποιητικό SSL από το SSL.com και οικοδομήστε εμπιστοσύνη με τους επισκέπτες σας!

Χρήση TLS Εναλλακτικό SCSV για την αποτροπή επιθέσεων υποβάθμισης πρωτοκόλλου

TLS εναλλακτική SCSV (Τιμή Σουίτας κρυπτογράφησης σηματοδότησης) είναι ένας μηχανισμός που εισήχθη για την αποτροπή επιθέσεων υποβάθμισης πρωτοκόλλου. Αυτές οι επιθέσεις συμβαίνουν όταν ένας εισβολέας παρεμβαίνει στη διαδικασία εγκατάστασης σύνδεσης και ξεγελάει τον πελάτη και τον διακομιστή ώστε να χρησιμοποιήσουν μια λιγότερο ασφαλή έκδοση του πρωτοκόλλου από αυτήν που υποστηρίζουν και οι δύο στην πραγματικότητα.

Δείτε πώς μπορείτε να εφαρμόσετε TLS Εναλλακτικό SCSV:

- Ενημερώστε το SSL/ του διακομιστή σαςTLS Βιβλιοθήκη: Το πρώτο βήμα είναι να διασφαλίσετε ότι το SSL/TLS υποστηρίζει βιβλιοθήκη TLS Εναλλακτικό SCSV. Αυτή η δυνατότητα εισήχθη στα OpenSSL 1.0.1j, 1.0.0o και 0.9.8zc. Εάν χρησιμοποιείτε διαφορετικό SSL/TLS βιβλιοθήκη, ελέγξτε την τεκμηρίωσή της ή επικοινωνήστε με τους προγραμματιστές της.

- Διαμόρφωση του διακομιστή σας: Μόλις το SSL του διακομιστή σας/TLS υποστηρίζει βιβλιοθήκη TLS Εναλλακτικό SCSV, ίσως χρειαστεί να ρυθμίσετε τις παραμέτρους του διακομιστή σας για να το χρησιμοποιήσετε. Τα ακριβή βήματα θα εξαρτηθούν από το λογισμικό του διακομιστή σας. Για παράδειγμα, στον Apache, ίσως χρειαστεί να προσθέσετε ή να τροποποιήσετε μια γραμμή στο αρχείο ρυθμίσεών σας ως εξής:

SSLProtocol All -SSLv2 -SSLv3

Αυτή η γραμμή λέει στον διακομιστή να χρησιμοποιήσει όλες τις εκδόσεις πρωτοκόλλου εκτός από το SSLv2 και το SSLv3. Εάν και ο πελάτης και ο διακομιστής υποστηρίζουν TLS 1.2, αλλά ο πελάτης επιχειρεί να χρησιμοποιήσει TLS 1.1 (ίσως λόγω παρεμβολής εισβολέα), ο διακομιστής θα το αναγνωρίσει ως μια εναλλακτική προσπάθεια και θα απορρίψει τη σύνδεση.

- Δοκιμάστε τον διακομιστή σας: Αφού διαμορφώσετε τον διακομιστή σας, θα πρέπει να τον δοκιμάσετε για να βεβαιωθείτε ότι εφαρμόζεται σωστά TLS Εναλλακτικό SCSV. Υπάρχουν διάφορα διαδικτυακά εργαλεία που μπορούν να σας βοηθήσουν σε αυτό, όπως το SSL Labs Server Test.

Χρήση θήκης: Μια παγκόσμια εταιρεία χρησιμοποιεί TLS Fallback SCSV για την προστασία των εσωτερικών επικοινωνιών του. Αυτό διασφαλίζει ότι εάν ένας εισβολέας προσπαθήσει να αναγκάσει μια υποβάθμιση πρωτοκόλλου, ο διακομιστής θα το αναγνωρίσει και θα απορρίψει τη σύνδεση, προστατεύοντας τα ευαίσθητα δεδομένα της εταιρείας. Η ομάδα IT της εταιρείας ενημερώνει τακτικά το SSL/ των διακομιστών τηςTLS βιβλιοθήκες και διαμορφώσεις για να διασφαλίσουν ότι χρησιμοποιούν τις πιο πρόσφατες δυνατότητες ασφαλείας και χρησιμοποιούν διαδικτυακά εργαλεία για να δοκιμάσουν τους διακομιστές τους και να επιβεβαιώσουν ότι εφαρμόζουν σωστά TLS Εναλλακτικό SCSV.

Αποφύγετε ζητήματα μικτού περιεχομένου

Το μικτό περιεχόμενο είναι ένας κίνδυνος ασφαλείας που προκύπτει όταν μια ιστοσελίδα που φορτώνεται μέσω ασφαλούς σύνδεσης HTTPS περιλαμβάνει πόρους, όπως εικόνες, βίντεο, φύλλα στυλ ή σενάρια, που φορτώνονται μέσω μιας μη ασφαλούς σύνδεσης HTTP. Τα προγράμματα περιήγησης ενδέχεται να αποκλείσουν αυτό το μικτό περιεχόμενο ή να εμφανίσουν μια προειδοποίηση στον χρήστη, η οποία μπορεί να βλάψει την αντίληψη του χρήστη για την ασφάλεια του ιστότοπου.

Δείτε πώς μπορείτε να αποφύγετε προβλήματα μικτού περιεχομένου:

- Χρησιμοποιήστε το HTTPS για όλους τους πόρους: Ο πιο απλός τρόπος για να αποφύγετε το μικτό περιεχόμενο είναι να διασφαλίσετε ότι όλοι οι πόροι στον ιστότοπό σας φορτώνονται μέσω HTTPS. Αυτό περιλαμβάνει εικόνες, σενάρια, φύλλα στυλ, iframes, αιτήματα AJAX και οποιουσδήποτε άλλους πόρους χρησιμοποιεί ο ιστότοπός σας.

- Ενημερώστε τον Κώδικα του ιστότοπού σας: Εάν ο κώδικας του ιστότοπού σας περιλαμβάνει σκληρά κωδικοποιημένες διευθύνσεις URL HTTP για πόρους, θα πρέπει να τις ενημερώσετε για να χρησιμοποιήσετε το HTTPS. Εάν ο πόρος φιλοξενείται σε διακομιστή που δεν υποστηρίζει HTTPS, ίσως χρειαστεί να φιλοξενήσετε τον πόρο στον δικό σας διακομιστή ή να βρείτε έναν εναλλακτικό πόρο που μπορεί να φορτωθεί μέσω HTTPS.

- Διαμορφώστε τον διακομιστή σας για αποστολή μιας κεφαλίδας περιεχομένου-ασφάλειας-πολιτικής: Η κεφαλίδα HTTP Content-Security-Policy (CSP) σάς επιτρέπει να ελέγχετε τους πόρους που επιτρέπεται να φορτώνει ο ιστότοπός σας. Ορίζοντας μια κεφαλίδα CSP που επιτρέπει μόνο πόρους HTTPS, μπορείτε να διασφαλίσετε ότι ο ιστότοπός σας δεν περιλαμβάνει κατά λάθος μικτό περιεχόμενο.

Χρήση θήκης: Ένα διαδικτυακό περιοδικό διασφαλίζει ότι όλο το περιεχόμενο, συμπεριλαμβανομένων των εικόνων και των σεναρίων, φορτώνεται μέσω HTTPS. Αυτό αποτρέπει τους εισβολείς από την παραβίαση αυτών των πόρων και την πιθανή εισαγωγή κακόβουλου περιεχομένου. Οι προγραμματιστές ιστού του περιοδικού ελέγχουν τακτικά τον κώδικα του ιστότοπου για να διασφαλίσουν ότι όλοι οι πόροι φορτώνονται μέσω HTTPS και διαμορφώνουν τον διακομιστή τους ώστε να στέλνει μια αυστηρή κεφαλίδα Περιεχομένου-Ασφάλειας-Πολιτικής. Χρησιμοποιούν επίσης διαδικτυακά εργαλεία για να σαρώσουν τον ιστότοπό τους για προβλήματα μικτού περιεχομένου και να διορθώσουν ό,τι βρίσκουν.

Χρησιμοποιήστε την ένδειξη ονόματος διακομιστή (SNI) για τη φιλοξενία πολλών τοποθεσιών

Ένδειξη ονόματος διακομιστή (SNI) είναι μια επέκταση στο TLS πρωτόκολλο που επιτρέπει σε έναν διακομιστή να παρουσιάζει πολλαπλά πιστοποιητικά στην ίδια διεύθυνση IP και αριθμό θύρας. Αυτό είναι ιδιαίτερα χρήσιμο για παρόχους web hosting που πρέπει να φιλοξενούν πολλαπλούς ασφαλείς ιστότοπους, ο καθένας με το δικό του πιστοποιητικό SSL, στον ίδιο διακομιστή.

Δείτε πώς μπορείτε να χρησιμοποιήσετε το SNI:

- Βεβαιωθείτε ότι το λογισμικό του διακομιστή σας υποστηρίζει SNI: Το πρώτο βήμα είναι να διασφαλίσετε ότι το λογισμικό του διακομιστή σας υποστηρίζει SNI. Οι περισσότεροι σύγχρονοι διακομιστές ιστού, συμπεριλαμβανομένων των Apache, Nginx και IIS, υποστηρίζουν SNI.

- Διαμόρφωση του διακομιστή σας: Το επόμενο βήμα είναι να ρυθμίσετε τις παραμέτρους του διακομιστή σας ώστε να χρησιμοποιεί το SNI. Αυτό συνήθως περιλαμβάνει την προσθήκη ενός ξεχωριστού μπλοκ διαμόρφωσης για κάθε τοποθεσία που θέλετε να φιλοξενήσετε στον διακομιστή και τον καθορισμό του Πιστοποιητικό SSL για χρήση για κάθε τοποθεσία. Τα ακριβή βήματα θα εξαρτηθούν από το λογισμικό του διακομιστή σας.

- Δοκιμάστε τη διαμόρφωσή σας: Αφού ρυθμίσετε τις παραμέτρους του διακομιστή σας, θα πρέπει να τον δοκιμάσετε για να βεβαιωθείτε ότι χρησιμοποιεί σωστά το SNI. Μπορείτε να το κάνετε αυτό επισκεπτόμενοι κάθε ιστότοπο που φιλοξενείτε στον διακομιστή και ελέγχοντας ότι χρησιμοποιείται το σωστό πιστοποιητικό SSL.

Χρήση θήκης: Ένας πάροχος φιλοξενίας χρησιμοποιεί το SNI για να εξυπηρετήσει πολλούς ιστότοπους από την ίδια διεύθυνση IP. Αυτό τους επιτρέπει να χρησιμοποιούν αποτελεσματικά τον χώρο διευθύνσεων IP τους και να απλοποιούν τη διαμόρφωση του δικτύου τους. Διαμορφώνουν τον διακομιστή τους ώστε να χρησιμοποιεί διαφορετικό πιστοποιητικό SSL για κάθε τοποθεσία και δοκιμάζουν τακτικά τη διαμόρφωσή τους για να διασφαλίσουν ότι χρησιμοποιείται το σωστό πιστοποιητικό για κάθε τοποθεσία. Αυτό διασφαλίζει ότι κάθε ιστότοπος έχει μια ασφαλή, αξιόπιστη σύνδεση, παρόλο που όλοι εξυπηρετούνται από την ίδια διεύθυνση IP.

Βελτιστοποιήστε την απόδοση με την επανάληψη συνεδρίας

Η επανάληψη συνεδρίας είναι ένα χαρακτηριστικό του TLS πρωτόκολλο που επιτρέπει σε έναν πελάτη και τον διακομιστή να χρησιμοποιούν τα ίδια κλειδιά κρυπτογράφησης σε πολλαπλές περιόδους λειτουργίας, μειώνοντας τα γενικά έξοδα δημιουργίας μιας νέας ασφαλούς σύνδεσης κάθε φορά. Αυτό μπορεί να βελτιώσει σημαντικά την απόδοση, ειδικά για εφαρμογές όπου ο πελάτης αποσυνδέεται και επανασυνδέεται συχνά.

Δείτε πώς μπορείτε να χρησιμοποιήσετε την επανάληψη συνεδρίας:

- Βεβαιωθείτε ότι το λογισμικό του διακομιστή σας υποστηρίζει την επανάληψη συνεδρίας: Το πρώτο βήμα είναι να διασφαλίσετε ότι το λογισμικό του διακομιστή σας υποστηρίζει την επανάληψη της περιόδου λειτουργίας. Οι περισσότεροι σύγχρονοι διακομιστές ιστού, συμπεριλαμβανομένων των Apache, Nginx και IIS, υποστηρίζουν αυτήν τη δυνατότητα.

- Διαμόρφωση του διακομιστή σας: Το επόμενο βήμα είναι να διαμορφώσετε τον διακομιστή σας ώστε να χρησιμοποιεί την επανάληψη συνεδρίας. Αυτό συνήθως περιλαμβάνει την ενεργοποίηση της κρυφής μνήμης περιόδου λειτουργίας και τον ορισμό μιας τιμής χρονικού ορίου για τη μνήμη cache. Τα ακριβή βήματα θα εξαρτηθούν από το λογισμικό του διακομιστή σας.

- Δοκιμάστε τη διαμόρφωσή σας: Αφού διαμορφώσετε τον διακομιστή σας, θα πρέπει να τον δοκιμάσετε για να βεβαιωθείτε ότι χρησιμοποιεί σωστά την επανάληψη συνεδρίας. Μπορείτε να το κάνετε αυτό καθιερώνοντας ένα TLS σύνδεση με τον διακομιστή σας, αποσύνδεση και, στη συνέχεια, επανασύνδεση. Εάν η επανάληψη της περιόδου λειτουργίας λειτουργεί σωστά, η δεύτερη σύνδεση θα πρέπει να είναι πιο γρήγορη από την πρώτη.

Χρήση θήκης: Μια εφαρμογή για κινητά χρησιμοποιεί την επανάληψη συνεδρίας για να διατηρεί γρήγορες και ασφαλείς συνδέσεις. Αυτό είναι ιδιαίτερα χρήσιμο όταν η εφαρμογή χρησιμοποιείται σε περιοχές με ανεπαρκή κάλυψη δικτύου, καθώς επιτρέπει στην εφαρμογή να αποκαταστήσει γρήγορα μια ασφαλή σύνδεση μετά από μια εγκατάλειψη. Οι προγραμματιστές της εφαρμογής διαμορφώνουν τον διακομιστή τους ώστε να χρησιμοποιεί την επανάληψη περιόδου λειτουργίας και δοκιμάζουν τακτικά τη δυνατότητα για να διασφαλίσουν ότι λειτουργεί σωστά. Αυτό διασφαλίζει ότι η εφαρμογή μπορεί να προσφέρει μια γρήγορη, απρόσκοπτη εμπειρία στους χρήστες, ακόμη και σε δύσκολες συνθήκες δικτύου.

Εξασφαλίστε την εγκυρότητα του πιστοποιητικού με συρραφή OCSP

Η συρραφή του πρωτοκόλλου κατάστασης πιστοποιητικού στο διαδίκτυο (OCSP) είναι μια μέθοδος για τη βελτίωση της απόδοσης του SSL/TLS διατηρώντας παράλληλα την ασφάλεια της σύνδεσης. Επιτρέπει στον διακομιστή να ανακτήσει την τρέχουσα κατάσταση των δικών του πιστοποιητικών από την Αρχή έκδοσης πιστοποιητικών (CA) και στη συνέχεια να παραδώσει αυτήν την κατάσταση στους πελάτες κατά τη διάρκεια του TLS χειραψία.

Δείτε πώς μπορείτε να εφαρμόσετε τη συρραφή OCSP:

- Βεβαιωθείτε ότι το λογισμικό του διακομιστή σας υποστηρίζει συρραφή OCSP: Το πρώτο βήμα είναι να διασφαλίσετε ότι το λογισμικό του διακομιστή σας υποστηρίζει συρραφή OCSP. Οι περισσότεροι σύγχρονοι διακομιστές ιστού, συμπεριλαμβανομένων των Apache, Nginx και IIS, υποστηρίζουν αυτήν τη δυνατότητα.

- Διαμόρφωση του διακομιστή σας: Το επόμενο βήμα είναι να διαμορφώσετε τον διακομιστή σας ώστε να χρησιμοποιεί συρραφή OCSP. Αυτό συνήθως περιλαμβάνει την ενεργοποίηση της δυνατότητας στο SSL/ του διακομιστή σαςTLS ρύθμιση παραμέτρων και τον καθορισμό μιας θέσης για τον διακομιστή για την αποθήκευση των αποκρίσεων OCSP. Τα ακριβή βήματα θα εξαρτηθούν από το λογισμικό του διακομιστή σας.

- Δοκιμάστε τη διαμόρφωσή σας: Αφού διαμορφώσετε τον διακομιστή σας, θα πρέπει να τον δοκιμάσετε για να βεβαιωθείτε ότι χρησιμοποιεί σωστά τη συρραφή OCSP. Μπορείτε να το κάνετε αυτό καθιερώνοντας ένα TLS σύνδεση με τον διακομιστή σας και έλεγχος ότι ο διακομιστής περιλαμβάνει μια απόκριση OCSP στο TLS χειραψία.

Χρήση θήκης: Ένας διαδικτυακός πωλητής λιανικής χρησιμοποιεί συρραφή OCSP για να επαληθεύσει γρήγορα την κατάσταση του πιστοποιητικού SSL του. Αυτό διασφαλίζει ότι οι πελάτες έχουν πάντα μια ασφαλή σύνδεση και μπορούν να εμπιστεύονται ότι τα δεδομένα τους είναι ασφαλή. Η ομάδα IT του λιανοπωλητή διαμορφώνει τον διακομιστή του ώστε να χρησιμοποιεί συρραφή OCSP και δοκιμάζει τακτικά τη λειτουργία για να διασφαλίσει ότι λειτουργεί σωστά. Αυτό βοηθά στη διατήρηση της εμπιστοσύνης των πελατών τους και στην προστασία των ευαίσθητων δεδομένων τους.

Απενεργοποίηση TLS Συμπίεση για τον μετριασμό της επίθεσης του εγκλήματος

TLS Η συμπίεση είναι ένα χαρακτηριστικό που μπορεί να βελτιώσει την απόδοση του SSL/TLS μειώνοντας τον όγκο των δεδομένων που πρέπει να σταλούν μέσω του δικτύου. Ωστόσο, μπορεί επίσης να καταστήσει τη σύνδεση ευάλωτη στην επίθεση CRIME (Compression Ratio Info-leak Made Easy), η οποία μπορεί να επιτρέψει σε έναν εισβολέα να συμπεράνει τα περιεχόμενα της κρυπτογραφημένης κίνησης.

Δείτε πώς μπορείτε να απενεργοποιήσετε TLS συμπίεση:

- Βεβαιωθείτε ότι το λογισμικό του διακομιστή σας υποστηρίζει την απενεργοποίηση TLS Συμπίεση: Το πρώτο βήμα είναι να διασφαλίσετε ότι το λογισμικό του διακομιστή σας υποστηρίζει την απενεργοποίηση TLS συμπίεση. Οι περισσότεροι σύγχρονοι διακομιστές ιστού, συμπεριλαμβανομένων των Apache, Nginx και IIS, υποστηρίζουν αυτήν τη δυνατότητα.

- Διαμόρφωση του διακομιστή σας: Το επόμενο βήμα είναι να ρυθμίσετε τις παραμέτρους του διακομιστή σας για απενεργοποίηση TLS συμπίεση. Τα ακριβή βήματα θα εξαρτηθούν από το λογισμικό του διακομιστή σας. Για παράδειγμα, στο Apache, μπορείτε να προσθέσετε μια γραμμή όπως αυτή στο αρχείο διαμόρφωσής σας:

SSL Συμπίεση απενεργοποιημένη

Αυτή η γραμμή λέει στον διακομιστή να μην χρησιμοποιεί συμπίεση για SSL/TLS συνδέσεις.

- Δοκιμάστε τη διαμόρφωσή σας: Αφού ρυθμίσετε τις παραμέτρους του διακομιστή σας, θα πρέπει να τον δοκιμάσετε για να βεβαιωθείτε ότι απενεργοποιείται σωστά TLS συμπίεση. Μπορείτε να το κάνετε αυτό καθιερώνοντας ένα TLS σύνδεση με τον διακομιστή σας και έλεγχος ότι η σύνδεση δεν χρησιμοποιεί συμπίεση.

Χρήση θήκης: Ένα χρηματοπιστωτικό ίδρυμα απενεργοποιεί TLS συμπίεση στους διακομιστές του για προστασία από την επίθεση CRIME. Αυτό βοηθά στη διασφάλιση της εμπιστευτικότητας των ευαίσθητων οικονομικών δεδομένων, όπως αριθμοί λογαριασμών και λεπτομέρειες συναλλαγών. Η ομάδα IT του ιδρύματος διαμορφώνει τους διακομιστές τους ώστε να απενεργοποιούνται TLS συμπίεση και δοκιμάζουν τακτικά τους διακομιστές για να διασφαλίσουν ότι εφαρμόζουν σωστά αυτό το μέτρο ασφαλείας. Αυτό βοηθά στην προστασία των πελατών του ιδρύματος και στη διατήρηση της εμπιστοσύνης τους.

Εφαρμογή TLS Εισιτήρια συνεδρίας σωστά

TLS τα εισιτήρια συνεδρίας είναι ένα χαρακτηριστικό του TLS πρωτόκολλο που μπορεί να βελτιώσει την απόδοση επιτρέποντας σε έναν πελάτη και διακομιστή να συνεχίσουν μια προηγούμενη συνεδρία χωρίς να χρειάζεται να εκτελέσουν μια πλήρη χειραψία. Ωστόσο, πρέπει να εφαρμοστούν σωστά για να αποφευχθούν πιθανά προβλήματα ασφάλειας.

Δείτε πώς μπορείτε να εφαρμόσετε σωστά TLS εισιτήρια συνεδρίας:

- Βεβαιωθείτε ότι υποστηρίζει το λογισμικό του διακομιστή σας TLS Εισιτήρια συνεδρίας: Το πρώτο βήμα είναι να διασφαλίσετε ότι το λογισμικό του διακομιστή σας υποστηρίζει TLS εισιτήρια συνεδρίας. Οι περισσότεροι σύγχρονοι διακομιστές ιστού, συμπεριλαμβανομένων των Apache, Nginx και IIS, υποστηρίζουν αυτήν τη δυνατότητα.

- Διαμόρφωση του διακομιστή σας: Το επόμενο βήμα είναι να ρυθμίσετε τις παραμέτρους του διακομιστή σας για χρήση TLS εισιτήρια συνεδρίας. Αυτό συνήθως περιλαμβάνει την ενεργοποίηση της δυνατότητας στο SSL/ του διακομιστή σαςTLS διαμόρφωση. Τα ακριβή βήματα θα εξαρτηθούν από το λογισμικό του διακομιστή σας.

- Χρησιμοποιήστε μοναδικά κλειδιά εισιτηρίων συνεδρίας: Για την αποφυγή πιθανών ζητημάτων ασφαλείας, κάθε διακομιστής θα πρέπει να χρησιμοποιεί ένα μοναδικό κλειδί εισιτηρίου περιόδου λειτουργίας. Εάν χρησιμοποιείτε ένα πρόγραμμα εξισορρόπησης φορτίου, θα πρέπει να το ρυθμίσετε ώστε να διανέμει τους πελάτες με βάση το δελτίο περιόδου λειτουργίας τους, αντί να επιτρέπετε στους πελάτες να χρησιμοποιούν ένα εισιτήριο περιόδου λειτουργίας που έχει εκδοθεί από έναν διακομιστή για να δημιουργήσουν μια περίοδο λειτουργίας με έναν άλλο διακομιστή.

- Περιστρέψτε τακτικά τα πλήκτρα εισιτηρίων συνεδρίας: Για περαιτέρω ενίσχυση της ασφάλειας, θα πρέπει να εναλλάσσετε τακτικά τα κλειδιά του εισιτηρίου συνεδρίας. Αυτό μπορεί συχνά να αυτοματοποιηθεί χρησιμοποιώντας το λογισμικό διακομιστή σας ή ένα ξεχωριστό σύστημα διαχείρισης κλειδιών.

Χρήση θήκης: Μια μεγάλη εταιρεία τεχνολογίας με πολλούς διακομιστές διασφαλίζει ότι κάθε διακομιστής χρησιμοποιεί ένα μοναδικό κλειδί εισιτηρίων συνεδρίας. Αυτό εμποδίζει έναν εισβολέα να μπορεί να χρησιμοποιήσει ένα εισιτήριο περιόδου σύνδεσης από έναν διακομιστή για να πλαστοπροσωπήσει έναν χρήστη σε άλλο διακομιστή. Η ομάδα IT της εταιρείας διαμορφώνει τους διακομιστές της για χρήση TLS εισιτήρια συνεδρίας και δημιούργησαν ένα σύστημα για να περιστρέφονται τακτικά τα κλειδιά εισιτηρίων συνεδρίας. Ρυθμίζουν επίσης το πρόγραμμα εξισορρόπησης φορτίου ώστε να διανέμει τους πελάτες με βάση το δελτίο συνεδρίας τους, ενισχύοντας περαιτέρω την ασφάλεια του συστήματός τους.

Ενεργοποιήστε την Ασφαλή επαναδιαπραγμάτευση

Η ασφαλής επαναδιαπραγμάτευση αποτελεί χαρακτηριστικό του SSL/TLS πρωτόκολλα που επιτρέπουν στον πελάτη ή τον διακομιστή να ζητήσει ένα νέο TLS χειραψία στη μέση μιας συνεδρίας. Αυτό μπορεί να είναι χρήσιμο για διάφορους λόγους, όπως η ανανέωση των κλειδιών κρυπτογράφησης ή η αλλαγή του επιπέδου κρυπτογράφησης. Ωστόσο, εάν δεν αντιμετωπιστεί με ασφάλεια, μπορεί να γίνει εκμετάλλευση από έναν εισβολέα για να εισάγει απλό κείμενο στην κρυπτογραφημένη επικοινωνία.

Δείτε πώς μπορείτε να ενεργοποιήσετε την ασφαλή επαναδιαπραγμάτευση:

- Βεβαιωθείτε ότι το λογισμικό του διακομιστή σας υποστηρίζει την ασφαλή επαναδιαπραγμάτευση: Το πρώτο βήμα είναι να διασφαλίσετε ότι το λογισμικό του διακομιστή σας υποστηρίζει την ασφαλή επαναδιαπραγμάτευση. Οι περισσότεροι σύγχρονοι διακομιστές ιστού, συμπεριλαμβανομένων των Apache, Nginx και IIS, υποστηρίζουν αυτήν τη δυνατότητα.

- Διαμόρφωση του διακομιστή σας: Το επόμενο βήμα είναι να ρυθμίσετε τις παραμέτρους του διακομιστή σας ώστε να χρησιμοποιεί ασφαλή επαναδιαπραγμάτευση. Αυτό συνήθως περιλαμβάνει την ενεργοποίηση της δυνατότητας στο SSL/ του διακομιστή σαςTLS διαμόρφωση. Τα ακριβή βήματα θα εξαρτηθούν από το λογισμικό του διακομιστή σας.

- Δοκιμάστε τη διαμόρφωσή σας: Αφού διαμορφώσετε τον διακομιστή σας, θα πρέπει να τον δοκιμάσετε για να βεβαιωθείτε ότι χρησιμοποιεί σωστά την ασφαλή επαναδιαπραγμάτευση. Μπορείτε να το κάνετε αυτό καθιερώνοντας ένα TLS σύνδεση με τον διακομιστή σας και στη συνέχεια προσπάθεια επαναδιαπραγμάτευσης της σύνδεσης.

Χρήση θήκης: Μια πλατφόρμα μέσων κοινωνικής δικτύωσης επιτρέπει την ασφαλή επαναδιαπραγμάτευση για την προστασία των δεδομένων των χρηστών. Αυτό αποτρέπει έναν εισβολέα από το να μπορεί να εισάγει κακόβουλο περιεχόμενο στην κρυπτογραφημένη επικοινωνία μεταξύ του χρήστη και του διακομιστή. Η ομάδα IT της πλατφόρμας διαμορφώνει τους διακομιστές της ώστε να χρησιμοποιούν ασφαλή επαναδιαπραγμάτευση και δοκιμάζουν τακτικά τους διακομιστές για να διασφαλίσουν ότι εφαρμόζουν σωστά αυτό το μέτρο ασφαλείας. Αυτό βοηθά στην προστασία των χρηστών της πλατφόρμας και στη διατήρηση της εμπιστοσύνης τους.

Απενεργοποιήστε την επαναδιαπραγμάτευση που ξεκινά από τον πελάτη για να αποτρέψετε επιθέσεις DoS

Η επαναδιαπραγμάτευση που ξεκινά από τον πελάτη είναι χαρακτηριστικό του SSL/TLS πρωτόκολλα που επιτρέπουν στον πελάτη να ζητήσει ένα νέο TLS χειραψία στη μέση μιας συνεδρίας. Ωστόσο, εάν ένας εισβολέας μπορεί να αναγκάσει έναν διακομιστή να επαναδιαπραγματεύεται συνεχώς περιόδους σύνδεσης, μπορεί να καταναλώσει υπερβολικούς πόρους και ενδεχομένως να οδηγήσει σε επίθεση άρνησης υπηρεσίας (DoS).

Δείτε πώς μπορείτε να απενεργοποιήσετε την επαναδιαπραγμάτευση που ξεκινά από τον πελάτη:

- Βεβαιωθείτε ότι το λογισμικό του διακομιστή σας υποστηρίζει την απενεργοποίηση της επαναδιαπραγμάτευσης που ξεκινά από τον πελάτη: Το πρώτο βήμα είναι να διασφαλίσετε ότι το λογισμικό του διακομιστή σας υποστηρίζει την απενεργοποίηση της επαναδιαπραγμάτευσης που ξεκινά από τον πελάτη. Οι περισσότεροι σύγχρονοι διακομιστές ιστού, συμπεριλαμβανομένων των Apache, Nginx και IIS, υποστηρίζουν αυτήν τη δυνατότητα.

- Διαμόρφωση του διακομιστή σας: Το επόμενο βήμα είναι να διαμορφώσετε τον διακομιστή σας ώστε να απενεργοποιεί την επαναδιαπραγμάτευση που ξεκινά από τον πελάτη. Αυτό συνήθως περιλαμβάνει την προσθήκη μιας οδηγίας στο SSL/ του διακομιστή σαςTLS διαμόρφωση. Τα ακριβή βήματα θα εξαρτηθούν από το λογισμικό του διακομιστή σας.

- Δοκιμάστε τη διαμόρφωσή σας: Αφού διαμορφώσετε τον διακομιστή σας, θα πρέπει να τον δοκιμάσετε για να βεβαιωθείτε ότι απενεργοποιεί σωστά την επαναδιαπραγμάτευση που ξεκινά από τον πελάτη. Μπορείτε να το κάνετε αυτό καθιερώνοντας ένα TLS σύνδεση με τον διακομιστή σας και στη συνέχεια προσπάθεια επαναδιαπραγμάτευσης της σύνδεσης. Εάν ο διακομιστής αρνηθεί σωστά το αίτημα επαναδιαπραγμάτευσης, τότε έχει ρυθμιστεί σωστά.

Χρήση θήκης: Μια διαδικτυακή πλατφόρμα τυχερών παιχνιδιών απενεργοποιεί την επαναδιαπραγμάτευση που ξεκινά από τον πελάτη για προστασία από πιθανές επιθέσεις DoS. Αυτό βοηθά να διασφαλιστεί ότι η πλατφόρμα παραμένει διαθέσιμη για να την απολαύσουν οι χρήστες, ακόμη και αν αντιμετωπίζουν πιθανές επιθέσεις. Η ομάδα IT της πλατφόρμας διαμορφώνει τους διακομιστές της για να απενεργοποιεί την επαναδιαπραγμάτευση που ξεκινά από τον πελάτη και δοκιμάζει τακτικά τους διακομιστές για να διασφαλίσει ότι εφαρμόζουν σωστά αυτό το μέτρο ασφαλείας. Αυτό βοηθά στην προστασία των χρηστών της πλατφόρμας και στη διατήρηση της εμπιστοσύνης τους.

Μείνετε σε εγρήγορση για νέες ευπάθειες

Η ασφάλεια στον Ιστό είναι ένας συνεχώς κινούμενος στόχος και θα πρέπει πάντα να είστε επιφυλακτικοί για την επόμενη επίθεση και να εφαρμόζετε αμέσως ενημερώσεις κώδικα ασφαλείας στον διακομιστή σας. Αυτό σημαίνει ότι διαβάζετε και παραμένετε σε επαφή με ό, τι υπάρχει στον ορίζοντα όσον αφορά την ασφάλεια των πληροφοριών καθώς και την παρακολούθηση των ενημερώσεων λογισμικού - ειδικά των κρίσιμων. Ιστοσελίδα SSL.com (όπου διαβάζετε αυτήν τη στιγμή) είναι μια εξαιρετική πηγή για να μείνετε ενημερωμένοι στο SSL /TLS και ασφάλεια πληροφοριών.

Τι γίνεται όμως…;

Εάν θέλετε να μάθετε περισσότερα για οποιοδήποτε από τα θέματα που καλύπτονται σε αυτόν τον οδηγό και να μάθετε για νέα ζητήματα και τεχνολογίες καθώς προκύπτουν, μπορείτε να ξεκινήσετε κάνοντας περιήγηση και αναζήτηση στα SSL.com Γνωσιακή, την οποία ενημερώνουμε εβδομαδιαίως με νέες εξελίξεις στον τομέα του SSL /TLS και PKI. Μπορείτε επίσης να επικοινωνήσετε με το προσωπικό υποστήριξης ανά πάσα στιγμή μέσω email στη διεύθυνση Support@SSL.com, στο τηλέφωνο στις 1-877-SSL-Secureή κάνοντας κλικ στο σύνδεσμο συνομιλίας κάτω δεξιά αυτής της σελίδας.

Το SSL.com παρέχει μια μεγάλη ποικιλία SSL /TLS πιστοποιητικά διακομιστή για ιστότοπους HTTPS.

Λάβετε συμβουλές από ειδικούς για πιστοποιητικά SSL.

Συμπληρώστε τη φόρμα για διαβούλευση.