Infrastruktura klucza publicznego

Gdy ludzie odnoszą się do publiczny or prywatny PKI [01], tak naprawdę odnoszą się do publicznie zaufany i prywatnie zaufany infrastruktury. Należy pamiętać, że klucze publiczne i prywatne nie są powiązane z kluczami publicznymi i prywatnymi PKI.

Co więcej, oba przypadki dotyczą hostingu PKI or PKI-jako-usługa (PKIaaS). Wewnętrzny (lub lokalnie hostowany) PKI może pracować jako prywatny PKI, ale wdrożenie narzędzi i usług uzyskanych od hosta wymaga znacznego wysiłku i zasobów PKI or PKIdostawca aaS.

Zasadniczo PKI ma dwie funkcje:

- zarządzać zbiorem publicznym[02] oraz klucze prywatne, i

- w celu powiązania każdego klucza z tożsamością pojedynczego podmiotu, takiego jak osoba lub organizacja.

Wiązanie ustala się poprzez wydanie elektronicznych dokumentów tożsamości, tzw certyfikaty cyfrowe [03]. Certyfikaty są podpisywane kryptograficznie przy użyciu klucza prywatnego, dzięki czemu oprogramowanie klienckie (takie jak przeglądarki) może używać odpowiedniego klucza publicznego do weryfikacji certyfikatu autentyczność (tj. został podpisany poprawnym kluczem prywatnym) i integralność (tj. nie został w żaden sposób zmodyfikowany).

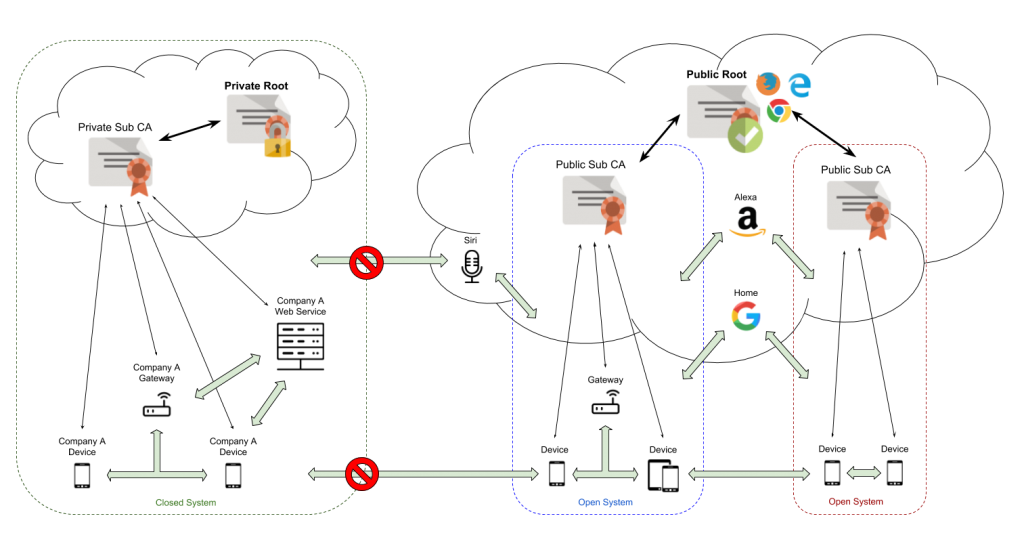

Zaufane publicznie i prywatnie PKI

Podczas gdy jedno i drugie PKI konfiguracje zapewniają tę samą funkcję, ich rozróżnienie jest dość proste.

Publiczne PKIsą automatycznie zaufane przez oprogramowanie klienckie, podczas gdy prywatne PKIs musi zostać ręcznie zaufany przez użytkownika (lub w środowiskach korporacyjnych i IoT wdrożony na wszystkich urządzeniach przez administratora domeny) przed wydaniem jakichkolwiek certyfikatów przez to PKI można zweryfikować.

Organizacja, która utrzymuje zaufanie publiczne PKI nazywa się Certificate Authority (CA). Aby uzyskać zaufanie publiczne, CA musi zostać poddane audytowi pod kątem standardów, takich jak podstawowe wymagania forum CA / B [04] i zostać przyjęty do publicznych sklepów zaufania, takich jak Microsoft Trusted Root Store Program.

Chociaż prywatny PKI implementacje mogą być tak samo bezpieczne, jak ich publiczne odpowiedniki, domyślnie nie są zaufane, ponieważ nie są w sposób możliwy do udowodnienia zgodne z tymi wymaganiami i zaakceptowane w programach zaufania.

Dlaczego warto zaufać publicznie? PKI?

Publiczne zaufanie oznacza publiczne zaufanie certyfikaty główne (kojarzenie tożsamości urzędu certyfikacji z ich oficjalnymi kluczami publicznymi) są już rozpowszechniane u większości klientów. Przeglądarki, systemy operacyjne i inne oprogramowanie klienckie są dostarczane z wbudowaną listą zaufanych kluczy publicznych używanych do sprawdzania poprawności napotkanych certyfikatów. (Od odpowiedzialnych dostawców można również oczekiwać aktualizacji tych list podczas aktualizacji oprogramowania). Natomiast prywatne certyfikaty główne (potrzebne do prywatnego PKI) należy ręcznie zainstalować na kliencie przed certyfikatami z takiego prywatnego PKIs można zweryfikować.

W związku z tym, jeśli próbujesz chronić publicznie dostępną stronę internetową lub inny zasób online, certyfikat wydany przez publicznie zaufany PKI (tj. urząd certyfikacji) jest właściwą drogą, ponieważ wymaga od każdego użytkownika ręcznego zainstalowania prywatnego PKICertyfikat główny w ich przeglądarce nie jest praktyczny (a konsekwentne ostrzeżenia dotyczące bezpieczeństwa, które prawdopodobnie pojawią się, wpłyną negatywnie na reputację Twojej witryny).

Dlaczego warto wybrać prywatny zaufany PKI?

Publiczne PKIs muszą ściśle przestrzegać przepisów i poddawać się regularnym audytom, będąc prywatnie zaufanym PKI może zrezygnować z wymogów audytu i odstąpić od standardów w jakikolwiek sposób, który operator uzna za odpowiedni. Chociaż może to oznaczać, że nie stosują się do najlepszych praktyk tak rygorystycznie, to pozwala również klientom korzystać z usług prywatnych PKI więcej swobody w zakresie zasad i operacji certyfikatów.

Jeden przykład: wymagania podstawowe zabraniają publicznie zaufanym urzędom certyfikacji wystawiania certyfikatów dla domen wewnętrznych (np example.local). Szeregowy PKI w razie potrzeby może wydawać certyfikaty dla dowolnej domeny, w tym takich domen lokalnych.

Certyfikaty zaufane publicznie muszą również zawsze zawierać określone informacje w sposób ściśle określony przez ich przepisy kontrolne i sformatowane w odwzorowaniu profilu certyfikatu na akceptowany standard X.509 dla certyfikatów publicznych. Jednak niektórzy klienci mogą wymagać niestandardowego profilu certyfikatu, specjalnie dostosowanego do przewidywanych zastosowań ich organizacji i obaw dotyczących bezpieczeństwa. Szeregowy PKI może wydawać certyfikaty przy użyciu specjalistycznego profilu certyfikatu.

Oprócz samego certyfikatu, prywatny PKI pozwala na pełną kontrolę nad procedurami weryfikacji tożsamości i poświadczeń. Własne systemy kontroli dostępu klienta (takie jak pojedyncze logowanie lub katalogi LDAP) mogą być zintegrowane z prywatnymi PKI usługa umożliwiająca łatwe dostarczanie certyfikatów stronom, którym już zaufał operator. Natomiast publicznie zaufany PKI musi przeprowadzić ścisłe ręczne i zautomatyzowane kontrole i weryfikację w oparciu o kwalifikowane bazy danych przed wydaniem jakiegokolwiek certyfikatu.

Przejrzystość certyfikatu

Należy również zauważyć, że prywatny PKI nie jest wymagany do uczestnictwa Przejrzystość certyfikatu [05].

Przeglądarki takie jak Chrome wymuszają teraz [06] CT dla wszystkich publicznie zaufanych certyfikatów, co wymaga od urzędów certyfikacji publikowania wszystkich certyfikatów wystawionych w publicznie dostępnej bazie danych. Prywatny PKI operatorzy nie są jednak zobowiązani do wdrażania CT i mogą w rezultacie zapewnić lepszą prywatność wrażliwych aplikacji lub w przypadku, gdy publiczne ujawnienie wewnętrznej struktury sieci byłoby uważane za szkodliwe [07].

Wnioski

Wybieranie jednego PKI rozwiązanie nad drugim nie jest trywialną decyzją. Zarówno publiczny, jak i prywatny PKI oferują zalety i wady, a twój własny wybór może zależeć od wielu czynników, w tym potrzeby publicznego dostępu, łatwości użytkowania oraz wymagań bezpieczeństwa i zasad dotyczących kontroli infrastruktury.

Tutaj w SSL.com, z przyjemnością pomożemy Ci zbudować skuteczny PKI plan, który odpowiada unikalnym potrzebom Twojej organizacji.