Цифровые сертификаты от SSL.com могут быть важной частью планов медицинской организации в отношении электронной почты, аутентификации и веб-сайтов, соответствующих требованиям HIPAA.

Нарушения и штрафы HIPAA

Закон США о переносимости и подотчетности медицинского страхования (HIPAA), первоначально принятый в 1996 году, защищает безопасность и конфиденциальность защищенной электронной медицинской информации пациентов (также известной как PHI или ePHI). Соблюдение требований HIPAA обеспечивается Управлением по гражданским правам (OCR) Министерства здравоохранения и социальных служб США (DHS).

На 2020 год, юридический журналист Стив Алдер отчеты в журнале HIPAA Journal сообщается о 642 крупномасштабных утечках данных медицинскими учреждениями, включая поставщиков медицинских услуг и информационные центры здравоохранения. Эта статистика на 25% больше по сравнению с 2019 годом, который сам по себе уже стал рекордным.

По сравнению с 2020 годом количество утечек данных в сфере здравоохранения утроилось с 2010 года и удвоилось с 2014 года. Таким образом, количество утечек данных ежегодно увеличивается на 25%. В целом за период с 78 по 2009 годы было взломано 2020 миллионов медицинских записей.

Основные причины утечки данных в сфере здравоохранения в 2020 г.

Ассоциация пять основных причин утечек медицинских данных в 2020 г. идентифицированный: взлом / ИТ-инцидент (нарушено 26.9 млн записей), несанкционированный доступ / раскрытие (787,015 XNUMX записей нарушены), кража (806,552 XNUMX записей нарушены), неправильная утилизация (584,980 XNUMX записей нарушены) и потери (было нарушено 169,509 XNUMX записей).

Очевидно, что атаки кибербезопасности стали основной причиной кражи медицинских данных. Кибератаки включали в себя широко распространенный фишинг, рассылку вредоносных программ, использование уязвимостей и программы-вымогатели.

В последние месяцы 2020 года количество программ-вымогателей значительно увеличилось. Контрольно-пропускной пункт переправу что в октябре 2020 года сфера здравоохранения была наиболее целевой отраслью со стороны злоумышленников. Банда вымогателей Ryuk была одной из самых известных в этом месяце. Они вынули компьютерные системы медицинского центра Sky Lakes и заставили врачей прибегнуть к рукописному письму для документирования информации о пациентах. Они также атаковали сеть здравоохранения Университета Вермонта, жертвами которой стали до 20 медицинских учреждений.

Также предполагается, что Рюк был ответственен за атаку программ-вымогателей на Universal Health Services (UHS), которая имеет 400 больниц в США и ежегодно обслуживает миллионы пациентов. UHS - это По оценкам, потеряли 67 миллионов долларов за ущерб, включая потерянный доход из-за того, что машины скорой помощи были перенаправлены в другие больницы, более чем двухмесячная задержка в процедурах выставления счетов и гигантские расходы на ремонт их систем.

В период с октября по сентябрь 2020 года наблюдался тревожный рост атак программ-вымогателей на 71%. Случаи использования программ-вымогателей в 2020 году включали несколько самых вредоносных кибератак, которые произошли в том же году против организаций здравоохранения. Во многих из этих атак системы были отключены на многие недели, и в результате серьезно пострадали службы обслуживания пациентов.

Цифровые сертификаты для защиты информации и аутентификации

Раздел HIPAA о технические гарантии разъясняет, что медицинская помощь должна защищать PHI пациентов при передаче по компьютерной сети или в состоянии покоя. Соответствующие правила включают (но не ограничиваются):

164.312 (a) (2) (iv): Шифрование и дешифрование (с возможностью адресации). Внедрить механизм шифрования и дешифрования медицинской информации, защищенной электронным способом.

164.312 (c) (1): Стандарт: целостность. Внедряйте политики и процедуры для защиты информации о здоровье, защищенной электронным способом, от ненадлежащего изменения или уничтожения.

164.312 (d): Стандарт: аутентификация лица или объекта. Внедрить процедуры для проверки того, что лицо или организация, ищущие доступ к защищенной в электронном виде медицинской информации, являются заявленными.

164.312 (e) (1): Стандарт: безопасность передачи. Внедрение технических мер безопасности для защиты от несанкционированного доступа к защищенной в электронном виде медицинской информации, которая передается по сети электронной связи.

Поскольку он был задуман как «ориентированный на будущее», HIPAA не описывает точные технологии, которые должны использоваться для защиты PHI. Сегодня цифровые сертификаты, предлагаемые общедоступными центрами сертификации (ЦС), такими как SSL.com, предлагают отличное решение для обеспечения шифрования, аутентификации и целостности цифровых коммуникаций.

Здесь мы рассмотрим три важных применения цифровых сертификатов для обмена данными в соответствии с HIPAA: S/MIME сертификаты для безопасной электронной почты, аутентификации клиента на основе сертификата и SSL /TLS сертификаты для защиты сайтов и веб-приложений. Мы также обсудим, как расширенные инструменты управления сертификатами SSL.com могут помочь вам планировать и поддерживать покрытие для всей вашей организации и поддерживать ваши сертификаты в актуальном состоянии.

S/MIME Электронная почта и проверка подлинности клиента для соответствия HIPAA

Электронная почта используется для связи в компьютерных сетях с начала 1970-х годов и по умолчанию является небезопасной. Электронная почта основана на протоколах с открытым текстом, не обеспечивает возможности гарантировать целостность сообщений и не включает механизм надежной аутентификации. S/MIME (Безопасные / многоцелевые расширения почты Интернета) сертификаты SSL.com могут решить эти проблемы, обеспечив шифрование, идентификация и целостность для электронной почты вашей организации:

- Шифрование: S/MIME обеспечивает надежное сквозное шифрование, поэтому сообщения невозможно перехватить и прочитать в пути. Например, S/MIME может защищать сообщения, отправляемые через Интернет, между офисами или организациями и за пределами межсетевых экранов компании.

- S/MIME шифрование асмметрично, с обоими открытый и закрытый ключи. Любой, у кого есть Открытый ключ может отправить им зашифрованное сообщение, но только лицо, обладающее соответствующим закрытый ключ может расшифровать и прочитать. Таким образом, можно безопасно распространять открытые ключи как внутри организации, так и за ее пределами, в то время как закрытые ключи должны храниться в безопасности.

- Аутентификация: Каждый S/MIME сообщение электронной почты подписано уникальным закрытым ключом, связанным с адресом электронной почты (и, возможно, с отдельным лицом и / или организацией), которые его отправили. Поскольку личность отправителя была подтверждена доверенным сторонним центром сертификации, например SSL.com, и привязана к этому секретному ключу, получатели уверены в подлинной личности отправителя.

- Целостность: Каждый подписал S/MIME сообщение электронной почты содержит зашифрованный хэш (тип цифрового «отпечатка пальца» или контрольной суммы) содержимого сообщения, которое может быть независимо вычислено и подтверждено программным обеспечением электронной почты получателя. Если сообщение каким-либо образом перехватывается и изменяется (даже на один символ), вычисленное значение хеш-функции не будет соответствовать цифровой подписи. Это означает, что получатели электронной почты с цифровой подписью могут быть уверены в целостности сообщения.

Кроме того, поскольку надежная цифровая подпись обеспечивает подлинность и целостность электронной почты, S/MIME предоставляет юридические неотказуемости для сообщений электронной почты; Отправителю трудно достоверно отрицать, что он отправил именно это сообщение.

Соответствие HIPAA электронной почты в пути и в состоянии покоя

S/MIME сертификаты от SSL.com могут обеспечить соответствие HIPAA электронной почты организации в пути или в состоянии покоя:

- В дороге: Целостность и подлинность S/MIME электронная почта обеспечивается уникальной надежной цифровой подписью. Сквозное шифрование гарантирует, что сообщения не могут быть прочитаны третьей стороной при передаче по небезопасным сетям (например, Интернету).

- На отдыхе: S/MIME шифрование гарантирует, что только тот, кто владеет закрытым ключом получателя, может расшифровать и прочитать сообщения, зашифрованные с помощью их открытого ключа. Зашифрованная электронная почта, украденная в результате утечки данных или иным образом взломанная, бесполезна для злоумышленников без доступа к этим ключам.

Аутентификация клиента

Все S/MIME сертификаты, выданные SSL.com, включают аутентификацию клиента. Сертификаты аутентификации клиентов могут использоваться в качестве фактора аутентификации для доступа к защищенным сетевым ресурсам, таким как VPN и веб-приложения, в которых обрабатывается PHI пациентов. Следовательно, S/MIME и клиентские сертификаты от SSL.com могут быть переданы персоналу в качестве единого решения для:

- Аутентификация для доступа к защищенной медицинской информации.

- Шифрование, аутентификация и целостность электронной почты при передаче или хранении.

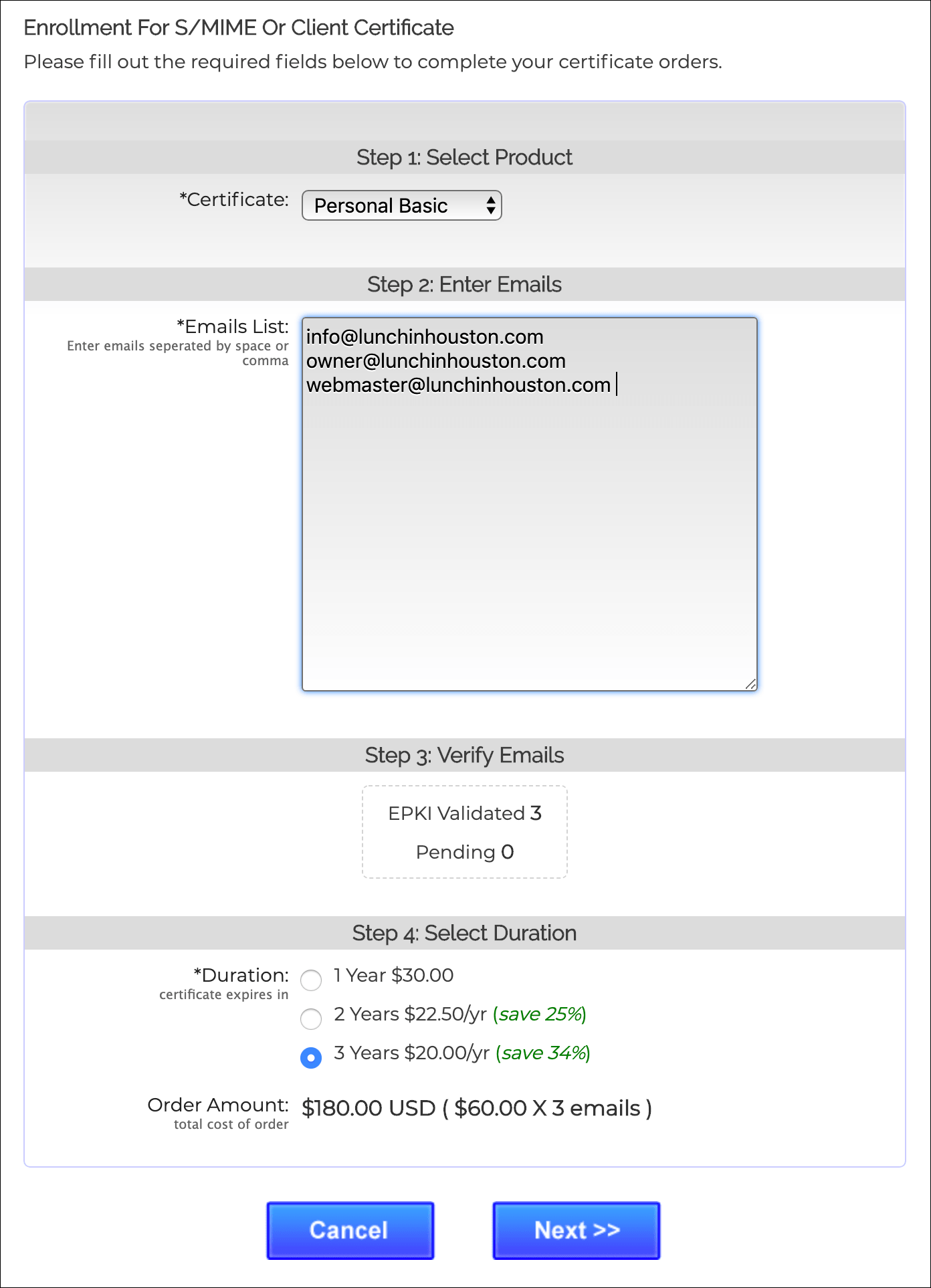

насыпной S/MIME Сертификаты

. S/MIME Сертификаты соответствия HIPAA требуют плана выдачи сертификатов всему персоналу, работающему с PHI, и управления этими сертификатами с течением времени. Сотрудники приходят и уходят, срок действия сертификатов истекает, а сертификаты могут потребоваться. отозвана по разным причинам, включая компрометацию закрытого ключа.

Медицинские работники могут легко вопрос S/MIME сертификаты оптом от продвинутого SSL.com портал для клиентов. Этими сертификатами можно управлять, обновлять и отзывать по мере необходимости.

Организации, которым требуется большое количество сертификатов, также могут получить оптовые скидки до 65%, участвуя в SSL.com. Программа для торговых посредников и оптовых закупок.

SSL /TLS для безопасности веб-сайтов

В 2021 Найти веб-сайты должны быть защищены SSL /TLS сертификат и использовать Протокол HTTPS, но это абсолютно необходимо для любого веб-сайта или веб-приложения, которое должно соответствовать требованиям HIPAA. Подобно S/MIME для электронной почты SSL /TLS Протокол обеспечивает шифрование, аутентичность и целостность веб-сайтов:

- Все коммуникации между веб-сайтами, защищенными правильно настроенным SSL /TLS сертификат и веб-браузер надежно зашифрованный.

- Ассоциация личность веб-сайта HTTPS, представляющего действительный сертификат, подписанный общедоступным доверенным центром сертификации, будут приняты веб-браузерами и станут доступными для пользователей.

- В зависимости от уровень проверки выбранный владельцем, SSL /TLS сертификат может просто указывать на то, что ЦС подтвердил контроль над веб-сайтом со стороны соискателя сертификата, или он может включать подробную информацию о субъекте, управляющем сайтом, таком как компания или другая организация.

- Для максимального доверия медицинские организации могут пожелать инвестировать в Высокая гарантия (OV) or Extended Validation (EV) сертификаты, удостоверяющие личность пользователей.

- Документы - например, веб-страницы - с веб-сайта HTTPS, защищенного SSL /TLS сертификат имеют свои целостность гарантируется зашифрованным хешем, включенным в цифровую подпись, который независимо вычисляется браузером перед тем, как доверять документу. Данные не могут быть перехвачены и изменены третьей стороной-злоумышленником во время передачи, если браузер не обнаружит ошибку и не предупредит пользователя.

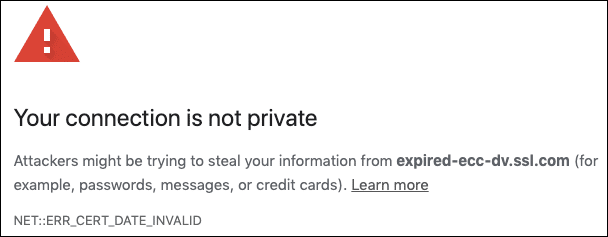

Напоминания об истечении срока действия и автоматизация

У всех сертификатов есть срок годности, по истечении которого клиентское программное обеспечение не будет доверять им. Для публично доверенного SSL /TLS, максимальный срок действия сертификата в настоящее время 398 дней. Если вы разрешите SSL /TLS срок действия сертификата истек, браузеры больше не будут доверять ему:

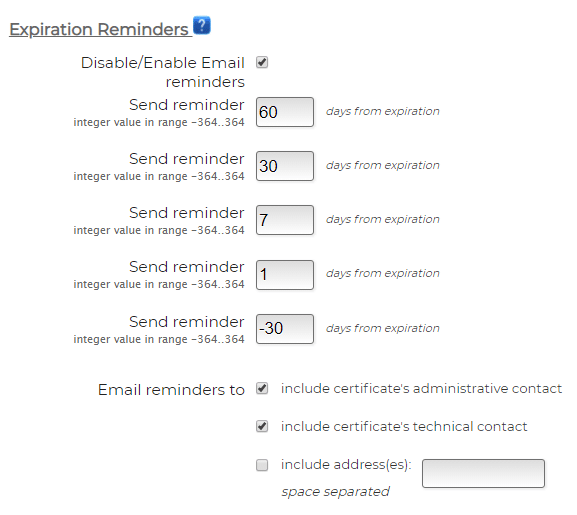

Отслеживать истекающие сертификаты и обновлять их может быть сложно, а текущие сертификаты имеют решающее значение для поддержания безопасности веб-сайтов, совместимых с HIPAA. SSL.com предоставляет несколько мощных возможностей для проверки актуальности ваших сертификатов:

- Напоминания об истечении срока: SSL.com предоставляет настраиваемые уведомления чтобы напомнить вам, когда пришло время продлевать сертификат. Это отличный вариант для организаций с небольшим количеством сертификатов или в ситуациях, когда автоматизация неудобна или невозможна из-за технических ограничений.

- Скрипты и автоматизация: Организации могут создавать собственные сценарии, используя RESTful SSL.com. SWS-API или отраслевой стандарт Протокол ACME автоматизировать SSL /TLS продление сертификата, устраняющее необходимость в напоминаниях. Автоматизация особенно важна, если организация требует обслуживания большого количества серверов и сертификатов.

SSL.com предоставляет широкий выбор SSL /TLS сертификаты сервера для сайтов HTTPS, в том числе:

Заключение

Мы надеемся, что этот пост помог вам понять, как цифровые сертификаты могут быть частью плана вашей организации по обеспечению соответствия HIPAA и как расширенные инструменты управления SSL.com могут помочь вам убедиться, что ваша организация защищена и актуальна.

Если у вас есть вопросы по приобретению сертификатов для вашей организации, особенно для массового выпуска S/MIME Сертификаты, пожалуйста, свяжитесь с отделом корпоративных продаж SSL.com через форму ниже. Вы также можете связаться со службой поддержки SSL.com по электронной почте по адресу Support@SSL.com, по телефону 1-877-SSL-SECURE, или нажав ссылку чата в правом нижнем углу этой страницы.

И, как всегда, спасибо за посещение SSL.com, где, как мы полагаем, безопаснее Интернет - это better Интернет!

Свяжитесь с SSL.com Enterprise Sales