Det finns en ny typ av SSL /TLS attack i stan. Ett team av akademiska säkerhetsforskare nyligen släppte ett papper introduktion av Tvättbjörn attack. Tvättbjörn är en sårbarhet vid tidpunkten för TLS specifikation som påverkar HTTPS och andra tjänster som är beroende av SSL /TLS. Under mycket specifika och sällsynta förhållanden tillåter Raccoon skadliga tredje part angripare att bryta SSL /TLS kryptering och läskänslig kommunikation.

Specifikt, Raccoon attacker äger rum på Diffie-Hellman viktiga utbyten. När båda TLS kamrater utbyter offentliga nycklar som en del av ett Diffie-Hellman-utbyte, beräknar de sedan en delad nyckel som kallas "premasterhemligheten", som sedan används för att härleda alla TLS sessionstangenter med en specifik nyckelavledningsfunktion.

TLS 1.2 och alla föregående versioner kräver att alla ledande nollbyte i denna premasterhemlighet tas bort innan du fortsätter. Den resulterande premasterhemligheten används som en ingång i nyckelavledningsfunktionen, som baseras på hashfunktioner med olika timingprofiler. Dessa exakta tidsmätningar kan göra det möjligt för en angripare att konstruera ett orakel från TLS server, som skulle berätta angriparen om en beräknad premasterhemlighet börjar med noll eller inte.

Från denna enda byte kan angripare börja konstruera en uppsättning ekvationer för att beräkna den ursprungliga premasterhemligheten som upprättats mellan klienten och servern. Detta kan göra det möjligt för angripare att dekryptera kommunikation mellan användare och servern, inklusive användarnamn, lösenord, kreditkortsinformation, e-postmeddelanden och en lång lista med potentiellt känslig information.

Medan det låter skrämmande, kom ihåg att denna attack bara kan ske under mycket specifika och sällsynta omständigheter: servern måste återanvända offentliga Diffie-Hellman-nycklar i handskakning (redan betraktad som dålig praxis), och angriparen måste kunna göra exakta tidsmätningar. Dessutom måste webbläsaren stödja de sårbara krypteringssviterna (från och med juni 2020 har alla större webbläsare tappat dem).

Även om Raccoon inte är praktiskt för de flesta angripare, finns det fortfarande åtgärder som webbplatsägare kan vidta för att skydda sig själva och besökare:

- TLS 1.3 är inte sårbar för Raccoon-attacken. Om du är säker på att de flesta eller alla besökare på din webbplats använder moderna, TLS 1.3-kompatibla webbläsare kan du helt enkelt inaktivera TLS 1.2.

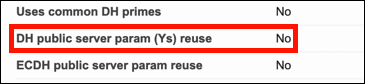

- Kontrollera att din webbserver inte återanvänder offentliga Diffie-Hellman-nycklar. Som nämnts ovan anses detta redan vara en dålig praxis. Du kan söka efter detta med Qualsys SSL Labs ' SSL-server Test. I resultaten för din webbplats vill du se värdet "Nej" för "DH public server param (Ys) reuse.":

Om detta värde är "Ja", kontrollera dokumentationen för din server och se till att din server är korrekt konfigurerad för att ge framåt sekretess, även känd som "perfekt framåt sekretess", vilket kommer att utesluta återanvändning av offentliga DH-nycklar. (Kolla in vår guide till SSL /TLS bästa praxis för mer information om sekretess.)